您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

最近有一批服務器被黑,而且數量較多,影響也很大。我們的服務器基本上都是做了防火墻策略,同時密碼也比較復雜的,目前還沒有特別好的思路去排查(因為我們之前都沒有做好相關的日志收集或者預先準備好手段,導致出問題后能夠做的東西不多,而且被黑的機器基本都被替換了系統命令,能做的就更加少了)。

在梳理被黑的服務器時發現,有一臺服務器的防火墻是關了的(也許是被黑后關的,也許是一直都是關了人為疏忽)。既然沒有特別好的思路,那我們目前就先設定這臺服務器是最先被黑的,因為他防火墻關了,然后被作為跳板陸續黑了其他機器,如果這個假設成立的話,那就是說我們常用的密碼已經被外界所收錄,為了證明這一個假設,我們需要一些工具。SSH蜜罐就是最好的證明手段,SSH蜜罐有很多,考察了一番后,最終選擇了cowrie,其實也不是說它就是同類產品最好的,就是看了一下GitHub發現都有保持更新,而其他類型的有的對上一次更新已經是幾年前的了。

http://www.cowrie.org/ 官網,說真的這個網頁做得真不行,能看的東西很少或者做得很隱蔽我沒能找到吧。

https://github.com/cowrie/cowrie 這個是代碼托管GitHub地址,內容還算可以。

總體來講,我們這次所需要用的是一個SSH蜜罐,何謂SSH蜜罐,通俗的講,就是用程序模擬一個SSH端口服務,讓***以為是真的SSH服務連接上來,然后收集相關信息比如:IP、登錄所用的賬號、登錄上來之后做了什么操作等等。

cowrie做得比較豐富,它可以跟mysql、elk等對接,可以做詳細的******數據分析,本篇只針對我們的被黑案例使用cowrie做驗證,所以只介紹最基礎實用的方法,詳細的跟第三方系統對接暫不介紹。

cowrie的安裝方法也是有點隱晦,沒有直接訪問GitHub地址就顯示出來,需要自己手動訪問GitHub地址的INSTALL.md文件,地址是 https://github.com/cowrie/cowrie/blob/master/INSTALL.md

官方介紹安裝的環境應該是Ubuntu,我們所使用的環境是centos 7.0,不過大同小異,下面貼上具體的安裝步驟方法,只參考了官方的部分步驟,沒有全部執行。

#安裝git python-virtualenv沙盒 gcc等

yum install -y git python-virtualenv bzip2-devel libffi-devel gcc

#升級libcurl,要不等下git clone代碼可能會出錯

yum update -y nss curl libcurl

#創建一個cowrie用戶用于運行cowrie,不直接用root運行,這樣比較安全

adduser cowrie

passwd cowrie

#輸入密碼,之后就切換過去cowrie賬號

su - cowrie

#git 拉cowrie代碼下來

git clone http://github.com/cowrie/cowrie

#成功后進入cowrie目錄

cd cowrie

#cowrie依賴python的 virtualenv沙盒,支持python2、python3,我們使用的centos 7.0 默認是python 2.7,所以我們就用2.7的版本初始化

virtualenv --python=python2 cowrie-env

#激活

source cowrie-env/bin/activate

#先更新pip

pip install --upgrade pip

#更新完pip后就輪到安裝cowrie依賴的python庫,這里需要gcc編譯庫所以之前預先已經安裝好了gcc

pip install --upgrade -r requirements.txt

#一切順利的話,現在就開始配置cowrie文件和啟動cowrie了

#先復制一份cowrie的配置文件和模擬SSH的root賬號

#我們使用默認自帶的配置文件,默認監聽模擬SSH端口是 2222,這里如果要改成22的話還需要額外的工作,因為運行在沙盒里面,監聽22端口需要提權,這里有點麻煩,我們就使用默認的2222端口,等下用iptable的端口轉發來把22端口轉發到2222去,這樣比較簡單

cp etc/cowrie.cfg.dist etc/cowrie.cfg

#創建一個模擬SSH root賬號文件,因為我們要驗證是不是我們的內部密碼泄露出去了,所以我們就把自己懷疑泄密的root密碼寫上去,只有這些root密碼才能登錄上我們的SSH蜜罐

cat etc/userdb.txt

#內容如下(還支持正則、匹配等特性,這里暫時用不上):

root:x:懷疑泄露密碼1

root:x:懷疑泄露密碼2

root:x:懷疑泄露密碼3

#配置好之后,我們現在就開始啟動cowrie

bin/cowrie start

#順利啟動之后,使用以下命令可以看到在運行的進程,使用stop則關閉cowrie

bin/cowrie status

#現在cowrie的工作已經完成,接下來是把SSH端口22轉發到cowrie蜜罐端口2222,在此之前,我們先把默認的正常SSH服務端口從22改成其他端口,比如7997

vim /etc/ssh/sshd_config

#修改端口

Port 7997

#把selinux關了,要不然修改ssh端口重啟ssh服務會失敗

setenforce 0

service ssh restart

#放開22 2222 tcp端口,讓外面所有人都可以訪問,加入iptable規則

-A INPUT -p tcp --dport 22 -j ACCEPT

-A INPUT -p tcp --dport 2222 -j ACCEPT

#最后一步端口轉發

iptables -t nat -A PREROUTING -p tcp --dport 22 -j REDIRECT --to-port 2222

#現在我們驗證一下cowrie是否正常服務ssh root@cowrie地址#輸入user.txt以外密碼,如果是登錄失敗那就正常#輸入user.txt里面內置的密碼,能夠登錄就正常

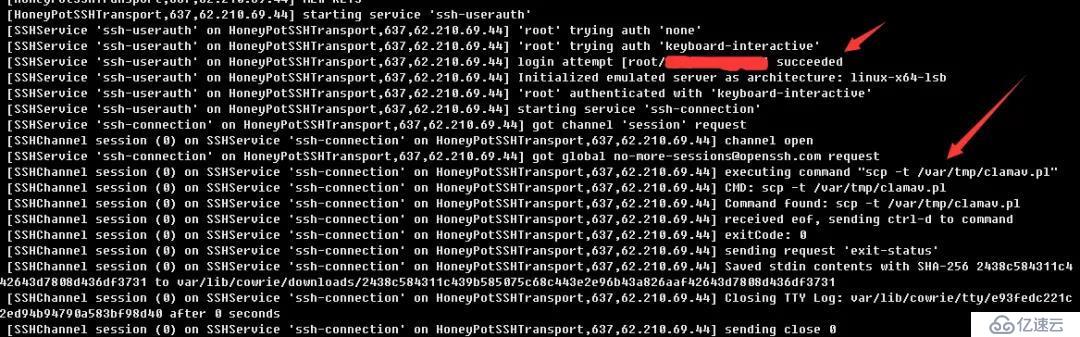

cowrie運行日志放在沙盒內部的 var/log/cowrie里面,默認有兩種格式,log是普通日志格式,json則是json格式日志,運行了才一個晚上就馬上發現問題了,具體日志內容部分如下

可以看到,外面真的有***用我們這個內部密碼成功登陸上來了,下面那串則是這個***登錄后所做的操作,就是下載一個后門軟件執行后刪除,跟我們預先設定的一致。

這里還把***的pl文件都保存起來了,放在沙盒的

var/lib/cowrie/downloads/2438c584311c439b585075c68c443e2e96b43a826aaf42643d7808d436df3731

命令行終端輸入的日志記錄放在沙盒的

var/lib/cowrie/tty/1b54104347e987372b323bc6701625889cc01b8de2ce13bc9a297f1f620b5140

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。