您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容介紹了“簡易PC蜜罐的作用是什么”的有關知識,在實際案例的操作過程中,不少人都會遇到這樣的困境,接下來就讓小編帶領大家學習一下如何處理這些情況吧!希望大家仔細閱讀,能夠學有所成!

一般是直接放入惡意程序,點擊運行的,所以PC蜜罐需要起到的作用:

1. 查看攻擊者的操作行為,比如是否上傳一些掃描工具、漏洞利用工具,進行攻擊者畫像。

2. 獲取攻擊者的基礎攻擊設施,例如域名、遠控IP,再通過現有的能力來排查是否有其他主機被入侵。

3. 嘗試誘導攻擊者下載運行安裝了后門的惡意程序,進行最直接的釣魚反制。

4. 誘導攻擊者對服務器蜜罐進行攻擊。

5. 蜜罐本身需要有足夠的安全性,不至于成為突破口。

一般來說,紅隊進行釣魚,獲取辦公網節點后,一般會做哪些動作?

1. 后滲透信息收集,獲取PC上的敏感信息,例如:

IT資產信息

通訊錄(郵箱)

憑據信息(代碼、瀏覽器、WiFi以及其他應用Navicat、SSH、RDP等)

歷史命令

路由信息、網絡拓撲圖、域信息

2. 以此PC作為跳板,進行橫向移動。

內網代理、端口轉發

維持權限、植入后門

域滲透、提權等

既然是為了進行反制,那么就可以投其所好,可以準備一些偽造的東西。

以開發中招為例:

瀏覽記錄:偽造一份瀏覽記錄。

聊天工具:微信、QQ,可以買個沒用的測試號。

運維工具:Navicat、Xshell,里面放置一些假的連接記錄。

辦公軟件:云盤、Office、PDF、谷歌瀏覽器、IDEA

當然,可以放一些裝了后門的安裝包(VPN、安裝包)作為誘餌使用,誘騙攻擊者進行點擊,便于反制。

比如,裝了后門的可執行程序或者安裝包 (像VPN這些還可以附上安裝說明文檔顯得更真實):

VPN客戶端.msi,后門程序本身做好免殺,拿破輪胎等工具進行dll注入,使用NSIS打包成setup.exe。

批量運維工具.exe,打包一個惡意的程序。

0day漏洞檢查工具.exe,同上

密碼管理器.exe,或使用 MSI wrapper打包成msi程序。

堡壘機安裝包.msi,同上。

或者再來點:

某某領導貪污證據.zip(內含 財務流水記錄.xlsx.一堆空格.exe)

IT運維表.rar,內容同上

HW培訓.rar,有office 0day/1day 的話,可以用一些。

某某系統代碼一套,放置后門。 如果攻擊者下載過去本地運行調試的話,就有機會植入。

還有一些虛假的SSH、RDP、FTP、WEB賬戶密碼,誘騙攻擊者,還可以和WEB蜜罐進行聯動。

當然除了這些,我們還需要得知攻擊者實際拿到了這臺服務器權限,會做什么動作?

這里采用了開源的HIDS,wazuh + sysmon,進行基本的行為監測。

準備:

一臺遠控服務器( 域前置 + nginx + cs + 機器人上線提醒)

一臺Ubuntu 虛擬機,主要安裝wazuh, 來監控Win虛擬機行為。

一臺Win虛擬機,主要做蜜罐使用,安裝sysmon + wazuh agent。

安裝包:

sysmon

wazuh agent

wazuh server

具體安裝步驟就不寫了,這里就列幾點實際部署中遇到的注意點:

1. 虛擬機直接顯示宿主機信息

為了盡可能的不讓攻擊者察覺到這是一個虛擬機,因此這里簡單的做了下主機信息的修改:

在*.vmx文件中添加一行配置SMBIOS.reflectHost = "TRUE",這樣主機信息會顯示的是物理機的信息。

2. 修改虛擬機網段,可以改成10.x.x.x , 同時關閉共享服務。

3. sysmon 安裝失敗時,如出現”error getting the evt dll (wevtapi.dll)“ 錯誤,考慮是否缺少安裝系統補丁導致。

4. wazuh 在使用docker部署時,最好先修改密碼,再進行部署,避免后面修改kibana密碼時比較麻煩。

5. wazuh + sysmon聯動, 參考 https://www.jianshu.com/p/9e07f638dbd9 ,不過需要注意的是,wazuh每個版本的匹配規則都有點不一樣

<group name="sysmon,MITRE,"> <rule id="355001" level="12"> <if_group>sysmon_event1</if_group> <field name="win.eventdata.image">\.+</field> <description>Sysmon - Event 1: Process creation $(win.eventdata.image)</description> </rule> <rule id="355002" level="11"> <if_group>sysmon_event3</if_group> <field name="win.eventdata.image">\.+</field> <description>Sysmon - Event 3: Network connection $(win.eventdata.image)</description> </rule> </group> |

|---|

6. 部署時如果Ubuntu服務端啟用ufw做端口訪問限制,由于ufw和docker機制的問題, 則需要修改ufw默認配置

7. 蜜罐不要聯入公司網絡,這樣即使被逃逸也沒事。

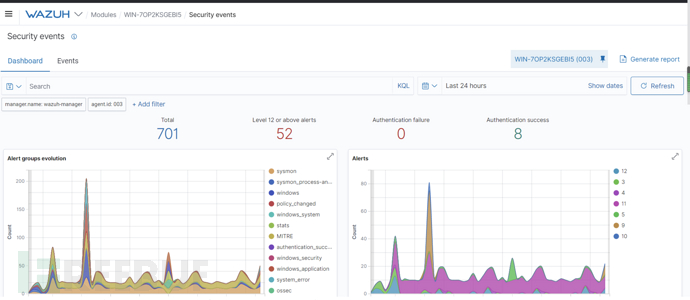

蜜罐搭建的截圖:

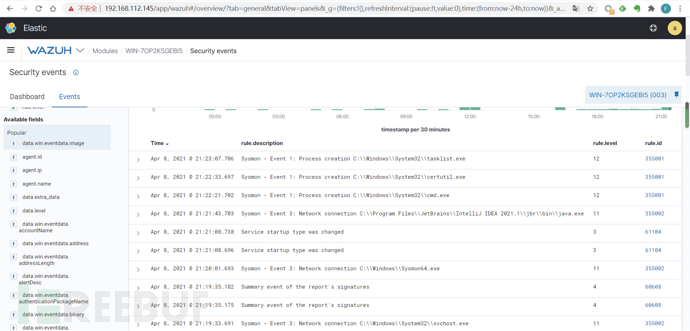

HIDS告警信息截圖:

HIDS告警信息截圖:

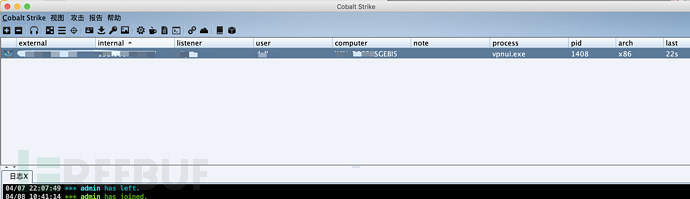

攻擊者如果中招, 則Cobalt Strike 會上線,相關截圖:

“簡易PC蜜罐的作用是什么”的內容就介紹到這里了,感謝大家的閱讀。如果想了解更多行業相關的知識可以關注億速云網站,小編將為大家輸出更多高質量的實用文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。