您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹了服務器防護CC攻擊實例測試分析的相關知識,內容詳細易懂,操作簡單快捷,具有一定借鑒價值,相信大家閱讀完這篇服務器防護CC攻擊實例測試分析文章都會有所收獲,下面我們一起來看看吧。

1 測試環境 目標主機:192.168.7.130

操作系統:centos 6.7

應用程序:apache 2.2

應用程序:mysql 5.1

測試主機:192.168.7.129

操作系統:debian 6

測試工具:webbench

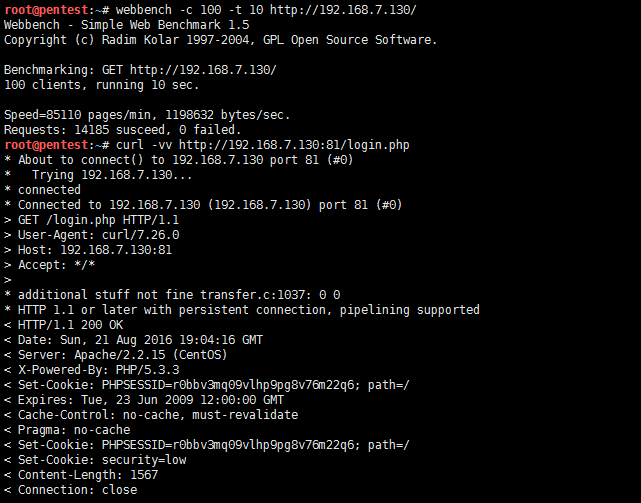

2 測試步驟 開啟防護模塊,進行并發測試

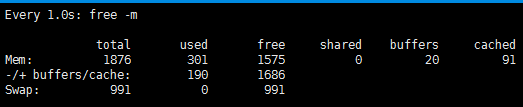

并發訪問前內存使用量為301M,內存使用率為16%

webbench -c 100 -t10 http://192.168.7.130:81/login.php

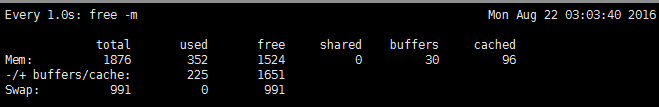

如上圖成功防護,并發請求后內存使用量為392M,內存使用率為20.8%。

關閉防護模塊,進行壓力測試

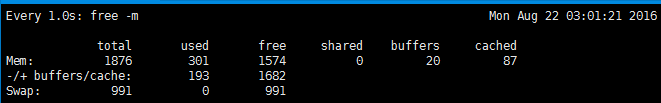

關閉CC防護功能,并發請求前,內存使用量為301M,使用率為16%

webbench -c 100 -t10 http://192.168.7.130:81/login.php

并發請求后,內存使用量為352M,使用率為18.7%

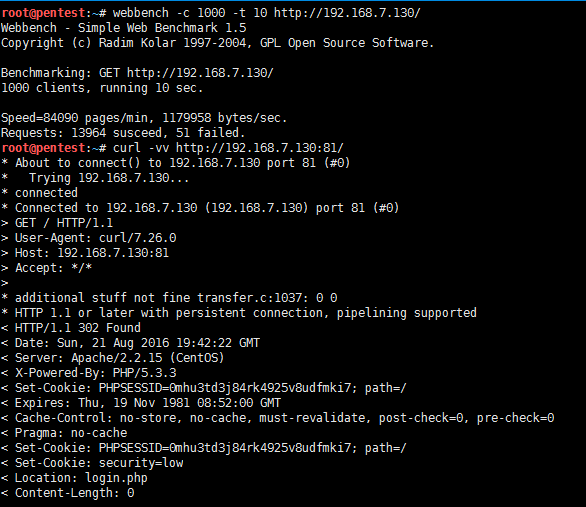

開啟防護模塊,高并發測試

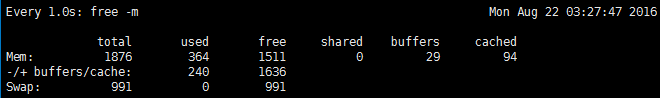

并發請求前,內存使用量為364M,使用率為19.4%。

webbench -c 1000-t 10 http://192.168.7.130:81/login.php

并發請求后,內存使用量為394M,使用率為21%。

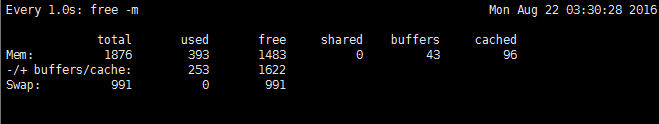

關閉防護模塊,高并發測試

并發請求前,內存使用量為350M,使用率為18.6%。

webbench -c 1000-t 10 http://192.168.7.130:81/login.php

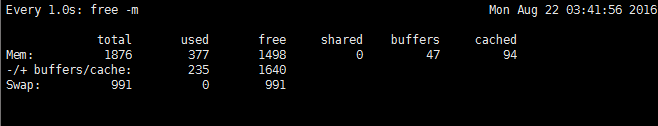

并發請求后,內存使用量為377M,使用率為20%。

3 測試總結 經過多組測試可看出,CC防護模塊能正常有效的對CC攻擊進行防護,且在高并發的情況下,內存使用率增加在2%左右,符合預期效果。

關于“服務器防護CC攻擊實例測試分析”這篇文章的內容就介紹到這里,感謝各位的閱讀!相信大家對“服務器防護CC攻擊實例測試分析”知識都有一定的了解,大家如果還想學習更多知識,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。