您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要為大家展示了“網站建設中常見的安全漏洞有哪些”,內容簡而易懂,條理清晰,希望能夠幫助大家解決疑惑,下面讓小編帶領大家一起研究并學習一下“網站建設中常見的安全漏洞有哪些”這篇文章吧。

1、明文傳輸

問題描述:對系統用戶口令保護不足,***者可以利用***工具,從網絡上竊取合法的用戶口令數據。

修改建議:傳輸的密碼必須加密。

注意:所有密碼要加密。要復雜加密。不要用base64或md5。

2、sql注入

問題描述:***者利用sql注入漏洞,可以獲取數據庫中的多種信息,如:管理后臺的密碼,從而脫取數據庫中的內容(脫庫)。

修改建議:對輸入參數進行過濾、校驗。采用黑白名單方式。

注意:過濾、校驗要覆蓋系統內所有的參數。

3、跨站腳本***

問題描述:對輸入信息沒有進行校驗,***者可以通過巧妙的方法注入惡意指令代碼到網頁。這種代碼通常是JavaScript,但實際上,也可以包括Java、VBScript、ActiveX、Flash或者普通的HTML。***成功之后,***者可以拿到更高的權限。

修改建議:對用戶輸入進行過濾、校驗。輸出進行HTML實體編碼。

注意:過濾、校驗、HTML實體編碼。要覆蓋所有參數。

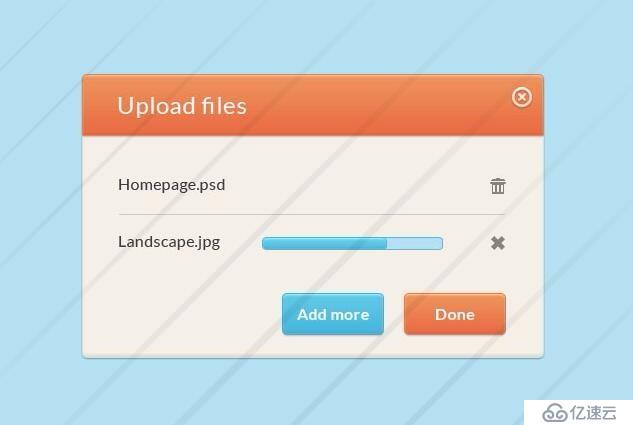

4、文件上傳漏洞

問題描述:沒有對文件上傳限制,可能會被上傳可執行文件,或腳本文件。進一步導致服務器淪陷。

修改建議:嚴格驗證上傳文件,防止上傳asp、aspx、asa、php、jsp等危險腳本。同事最好加入文件頭驗證,防止用戶上傳非法文件。

5、敏感信息泄露

問題描述:系統暴露內部信息,如:網站的絕對路徑、網頁源代碼、SQL語句、中間件版本、程序異常等信息。

修改建議:對用戶輸入的異常字符過濾。屏蔽一些錯誤回顯,如自定義404、403、500等。

6、命令執行漏洞

問題描述:腳本程序調用如php的system、exec、shell_exec等。

修改建議:打補丁,對系統內需要執行的命令要嚴格限制。

7、CSRF(跨站請求偽造)

問題描述:使用已經登陸用戶,在不知情的情況下執行某種動作的***。

修改建議:添加token驗證。時間戳或這圖片驗證碼。

8、×××F漏洞

問題描述:服務端請求偽造。

修改建議:打補丁,或者卸載無用的包

9、默認口令、弱口令

問題描述:因為默認口令、弱口令很容易讓人猜到。

修改建議:加強口令強度不適用弱口令

注意:口令不要出現常見的單詞。如:root123456、admin1234、qwer1234、pssw0rd等。

當然以上這些并不是所有可能出現的漏洞,企業網站在運營過程中一定要經常檢測維護,最好有專門的負責人對企業網站定期檢測維護,確保網站安全。

以上是“網站建設中常見的安全漏洞有哪些”這篇文章的所有內容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內容對大家有所幫助,如果還想學習更多知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。