您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

1.使用NFC Pro(Android APK)讀取的TAG信息:

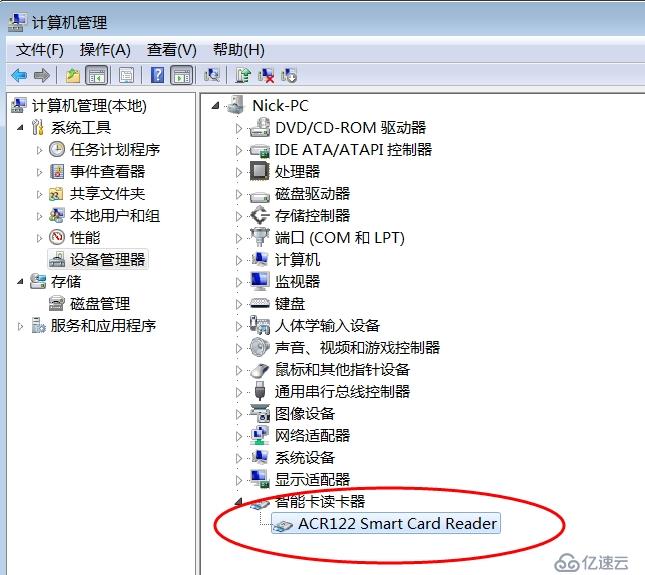

2.連接ACR 122U之后,從設備管理處可以看出ACR122U采用標準的微軟CCID和PC/SC驅動(USB CCID):

3.PICC 的 Get Data指令

獲取UID

< FF CA 00 00 00

> 04 5B 9D 32 23 35 80 90 00獲取ISO 14443A 的ATS

< FF CA 01 00 00

> 6A 81 (Error:不支持此功能)

加載密鑰

< FF 82 00 00 06 FF FF FF FF FF FF

> 90 00 (操作成功)

獲取讀寫器固件版本號

< FF 00 48 00 00

> 41 43 52 31 32 32 55 32 31 34 (ASCII:ACR122U204)

4.向NFC標簽讀寫數據(同Android NFC APK向NTAG203標簽寫入的內容為"123456")

讀取數據

< FF B0 00 06 04

> 6E 31 32 33 90 00

從中可以看到數據域是從第6數據塊第二個字節開始的

寫入數據

< FF D6 00 06 04 39 38 37 36

> 90 00

使用Android讀取標簽內容為"876456",可見第6數據塊的4個字節被9876覆蓋,但是有效顯示數據是從8開始的

兩個不同標簽讀取的前48字節數據

A:

< FF B0 00 00 10

> 04 19 92 07 7A 8C 33 81 44 48 00 00 E1 10 12 00 90 00

< FF B0 00 04 10

> 01 03 A0 10 44 03 12 D1 01 0E 54 02 65 6E 48 65 90 00

< FF B0 00 08 10

> 6C 6C 6F 4B 69 74 74 79 21 FE 00 00 00 00 00 00 90 00

B:

< FF B0 00 00 10

> 04 5B 9D 4A 32 23 35 80 A4 48 00 00 E1 11 12 00 90 00

< FF B0 00 04 10

> 03 12 D1 01 0E 54 02 65 6E 48 65 6C 6C 6F 4B 69 90 00

< FF B0 00 08 10

> 74 74 79 21 FE 4E 69 63 6B 21 FE A6 D4 56 F3 56 90 00

Ismb-npp-java: https://code.google.com/p/ismb-npp-java/wiki/NppFromPhoneToACR122

NFC手機上基于軟件的卡模擬:http://www.eefocus.com/cdfldf1984/blog/13-05/294325_53ee4.html

Android NFC 開發實例:http://blog.csdn.net/pku_android/article/details/7430788

附:

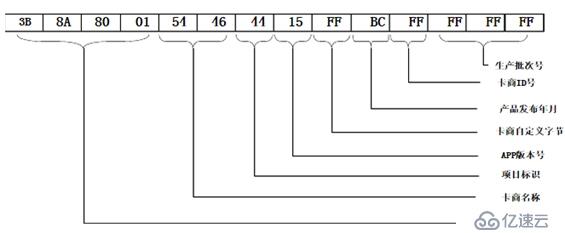

SD-NFC集成天線卡ATR/ATS定義規則說明

SD-NFC集成天線卡的ATR信息共14個字節,ATS信息15個字節(最后一個字節為校驗字節)。其中包括協議字節4bytes和10bytes的歷史字節。歷史字節則包括:卡片提供商名稱、項目標識、COS版本號、卡商自定義字節、代碼編譯日期(B-11,C-2012)、廠商ID和生產批次號。

ATS:3B8A800154464415FFBCFFFFFFFF0B

ATR:3B6A000054464415FFBCFFFFFFFF

Mifare Classic 存儲卡的PICC命令(T=CL模擬)

ACR122U APDU Command

向密鑰位置0x00h加載密鑰{FF FF FF FF FF FF}:

< FF 82 00 00 06 FF FF FF FF FF FF

> 90 00

使用{TYPE A, 密鑰號0x00h}驗證塊0x04h, PC/SC V2.07:

< FF 86 00 00 05 01 00 04 60 00

> 90 00

將Mifare 1K/4K卡中二進制塊0x04h的數據更新為{00 01…0F h}:

< FF D6 00 04 10 00 01 02 03 04 05 06 07 08 09 0A 0B 0C 0D 0E 0F

> 90 00

從二進制塊0x04h中讀取16個字節(Mifare 1K 或 4K):

< FF B0 00 04 10

> 00 01 02 03 04 05 06 07 08 09 0A 0B 0C 0D 0E 0F 90 00

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。