您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹nmap命令實例分析,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

Nmap是一款免費、開源的網絡發現和偵察工具。Nmap可以掃描網絡中的處于活動狀態的主機、開放端口、操作系統版本和服務檢測以及執行隱匿方式的信息掃描。

在Ubuntu/Debian中安裝:

如何安裝

$ sudo apt -y install nmap

在Centos/RHEL中安裝:

# yum -y install nmap

在Arch Linux中安裝:

# pacman -S nmap

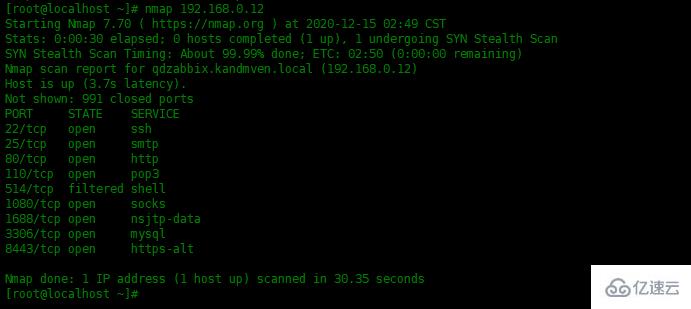

實例一,掃描單臺主機

nmap命令加ip地址/域名,可用于掃描單個主機,而無需傳遞任何參數。語法如下所示:

[root@localhost ~]# nmap 192.168.0.12

下面是指定域名來掃描:

[root@localhost ~]# nmap scanme.nmap.org

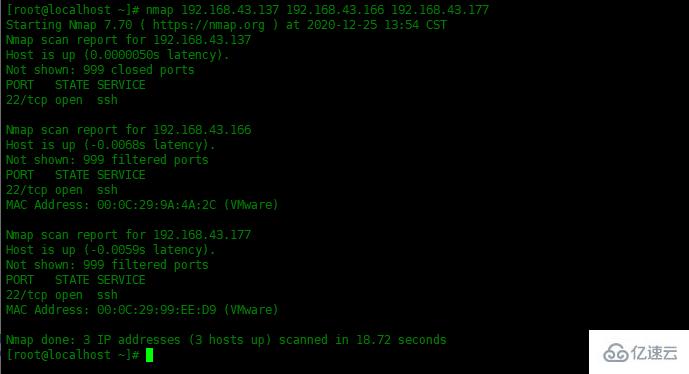

實例二,掃描多臺主機

可以在一行中指定多個IP地址或域名,并用空格隔開:

[root@localhost ~]# nmap 192.168.43.137 192.168.43.166 192.168.43.177

可以不輸入完整的IP地址,可以使用逗號分隔結尾,如下所示:

[root@localhost ~]# nmap 192.168.43.137,166,177

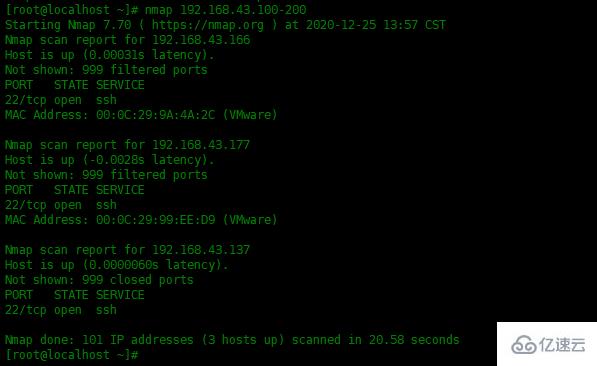

另外,可以掃描指定范圍的ip地址。例如,下面的命令將主機從192.168.43.100到192.168.43.200:

[root@localhost ~]# nmap 192.168.43.100-200

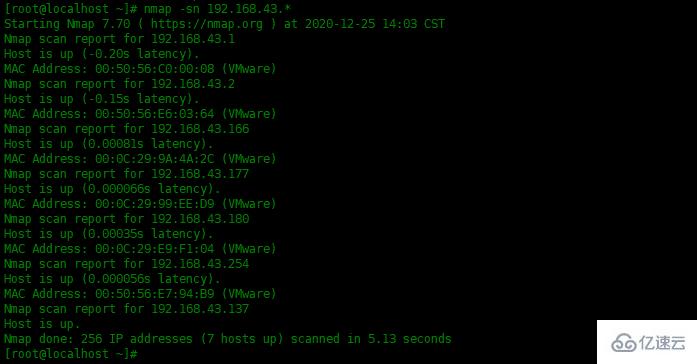

實例三,掃描一個子網

可以使用通配符來掃描整個子網,如下所示:

[root@localhost ~]# nmap 192.168.43.* 或者 [root@localhost ~]# nmap 192.168.43.0/24

如需要優化掃描速度,僅發現子網中的活動主機,不去掃描端口信息,請使用-sn選項,如下所示:

[root@localhost ~]# nmap -sn 192.168.43.*

實例四,使用-v選項掃描詳細信息

使用-v選項可打印出掃描的詳細信息,例如掃描的性質和發現打開的端口。

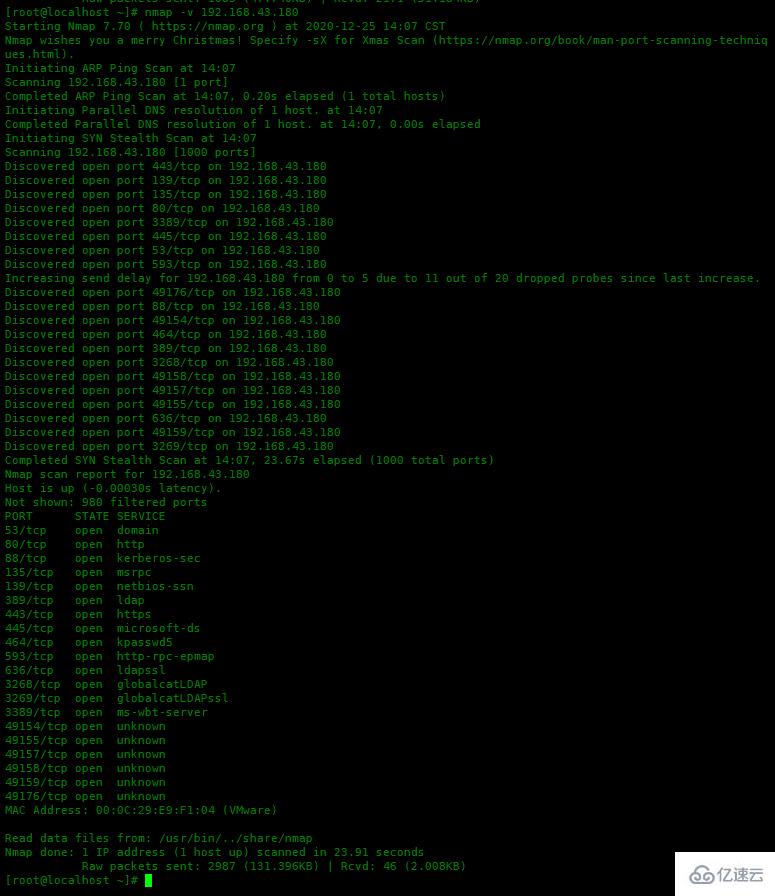

[root@localhost ~]# nmap -v 192.168.43.180

實例五,掃描文件中包含的主機

可以把ip地址或域名放在文本文件里面,然后使用-iL選項將該文件作為參數傳遞:

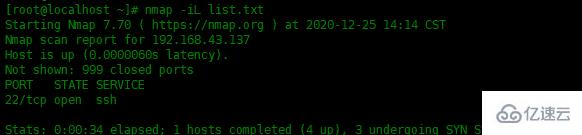

[root@localhost ~]# nmap -iL list.txt

下面是文件中的ip地址信息:

實例六,啟用OS掃描

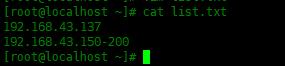

Nmap還可以掃描目標主機的操作系統版本。對于OS檢測使用-O選項。下面操作,會掃描192.168.43.166和180兩臺主機是什么系統。

[root@localhost ~]# nmap -O 192.168.43.166,180

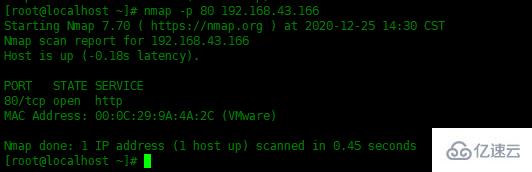

實例七,端口掃描

nmap工具基本任務之一是掃描主機上的端口。使用-p選項后跟端口號指定要掃描的端口,如下所示:

[root@localhost ~]# nmap -p 80 192.168.43.166

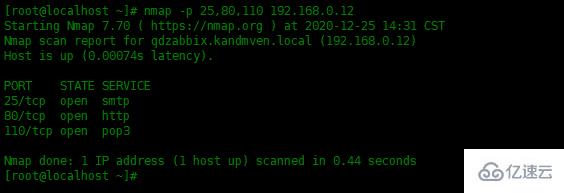

可以使用逗號分隔多個端口,以掃描多個端口,如下所示:

[root@localhost ~]# nmap -p 25,80,110 192.168.0.12

也可以使用下面方式掃描指定范圍的端口和指定范圍的ip地址:

[root@localhost ~]# nmap -p 80-443 192.168.43.*

實例八,指定掃描TCP或者UDP端口

要掃描TCP端口,請使用-sT選項:

[root@localhost ~]# nmap -sT 192.168.43.180

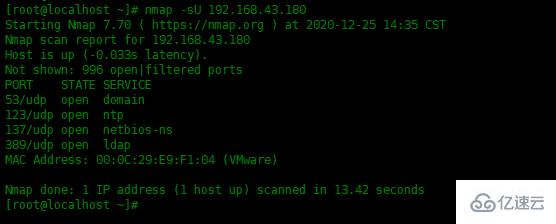

要掃描DUP端口,請使用-sU選項:

[root@localhost ~]# nmap -sU 192.168.43.180

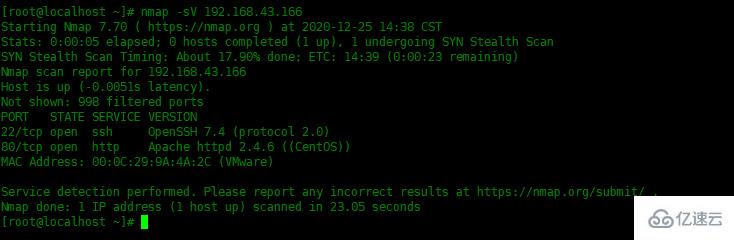

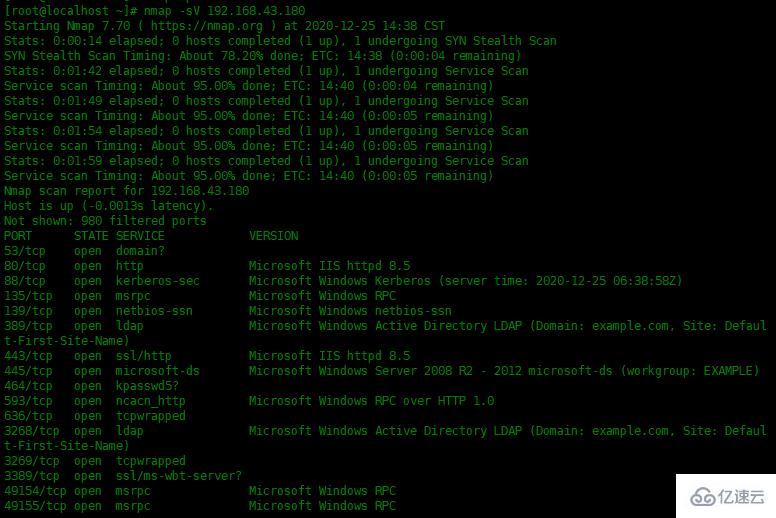

實例九,掃描開放端口的軟件版本信息

[root@localhost ~]# nmap -sV 192.168.43.166

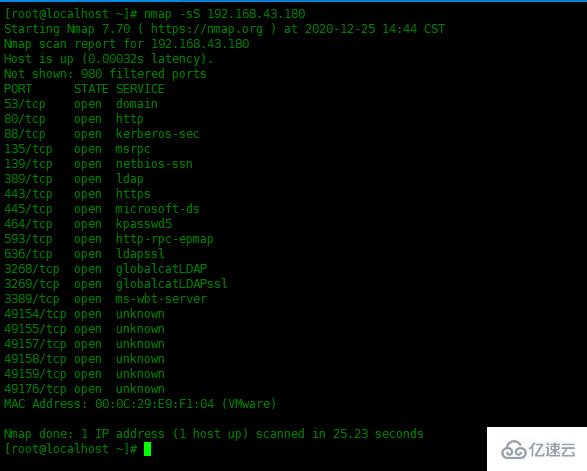

實例十,執行隱匿掃描

nmap掃描通常會留下足跡,而足跡可以被強大的入侵檢測系統標記,最終可以追溯到你。要保持匿名,可以使用-sS選項執行隱匿掃描:

[root@localhost ~]# nmap -sS 192.168.43.180

實例十一,掃描主機對外開放的協議

使用-sO選項來查看目標系統對外開放了什么協議。

[root@localhost ~]# nmap -sO 114.114.114.114

實例十二,執行主動掃描

使用-A選項時,nmap會給出非常詳細的掃描結果,包括打開的端口和正在運行的服務的版本,檢測操作系統,甚至執行目標主機的跟蹤路由。

[root@localhost ~]# nmap -A -T4 192.168.43.180

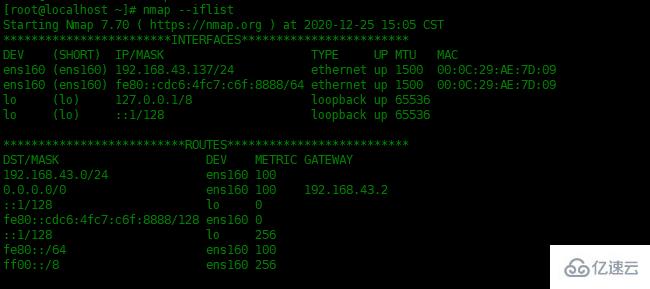

實例十三,使用nmap查看接口和路由信息

[root@localhost ~]# nmap --iflist

關于nmap命令實例分析就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。