您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

棧溢出原理與實踐

本文已發至《***防線》

在我們的生活中,存在的許許多多的漏洞,下面像大家介紹的就是平時比較常見的棧溢出漏洞的實踐過程。

下面,我們用一個非常簡單的例子來讓大家對棧溢出漏洞有個直觀的認識。

這是一個簡單的密碼驗證程序,但因為代碼不嚴密,導致了棧溢出漏洞的產生。

#include<stdio.h>

#include<string.h>

#define PASSWORD "1234567"

int verify_password (char *password)

{

intauthenticated;

charbuffer[8];//定義一個大小為8字節的數組,控制沒溢出的字符串長度;(超出這個長度就發生溢出)

authenticated=strcmp(password,PASSWORD);

strcpy(buffer,password);//這個語句就直接導致了溢出的發生

returnauthenticated;

}

main()

{

intvalid_flag=0;

charpassword[1024];

while(1)

{

printf("請輸入密碼:");

scanf("%s",password);

valid_flag=verify_password(password);

if(valid_flag)

{

printf("密碼錯誤!\n\n");

}

else

{

printf("恭喜,你通過了驗證!\n");

break;

}

}

}

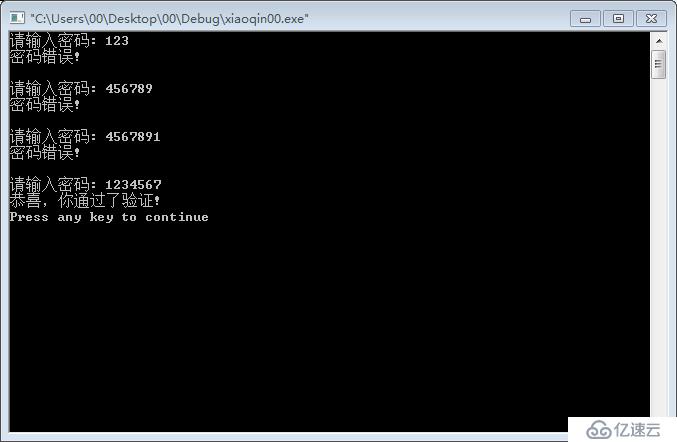

具體的運行情況如下:

圖1

圖1

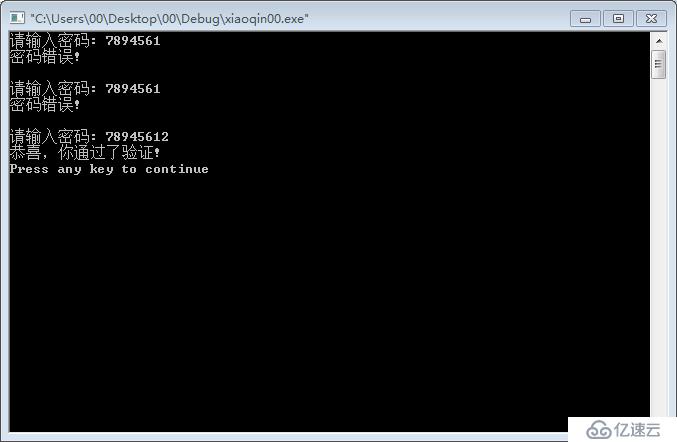

但是,如果我們輸入這樣的密碼,它也能通過

圖2

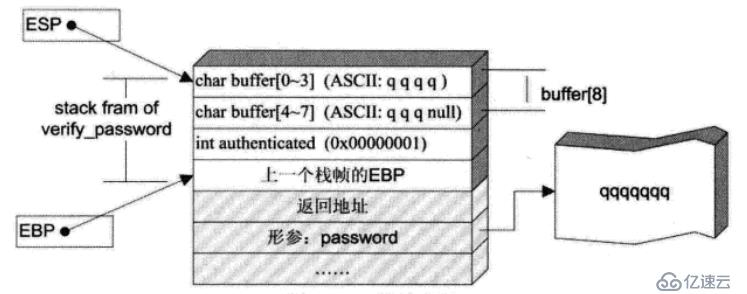

那么,出現這種情況的原因是什么呢?

圖3

圖3

這是程序運行時棧的情況。

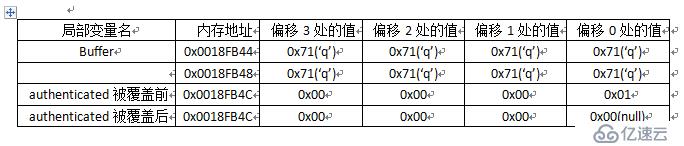

學過C語言的人應該知道,我們一個字符串的結尾是以字符串截斷符null作為字符串結束標志。在這個程序中,我們開始定義的char型buffer數組長度為8,如果你輸入的密碼長度不等于8的話,那么這個密碼驗證程序的功能還是完善的,但是如果你的密碼長度為8的話,這個棧溢出漏洞的危害就顯現出來了。密碼長度為8,buffer字符串數組的’結束標志就會溢出至int authenticated的內存空間內,并將原來的數據覆蓋。

觀察源代碼我們不難發現,authenticated變量的值來源于strcmp函數的返回值,之后會返回給main函數作為密碼驗證成功與否的標志變量:當authenticated為0時,表示驗證成功,反之,驗證不成功。

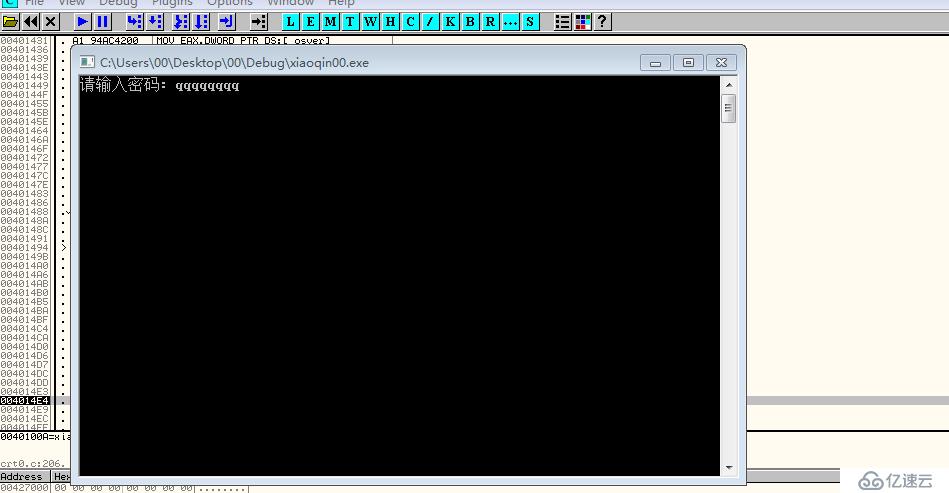

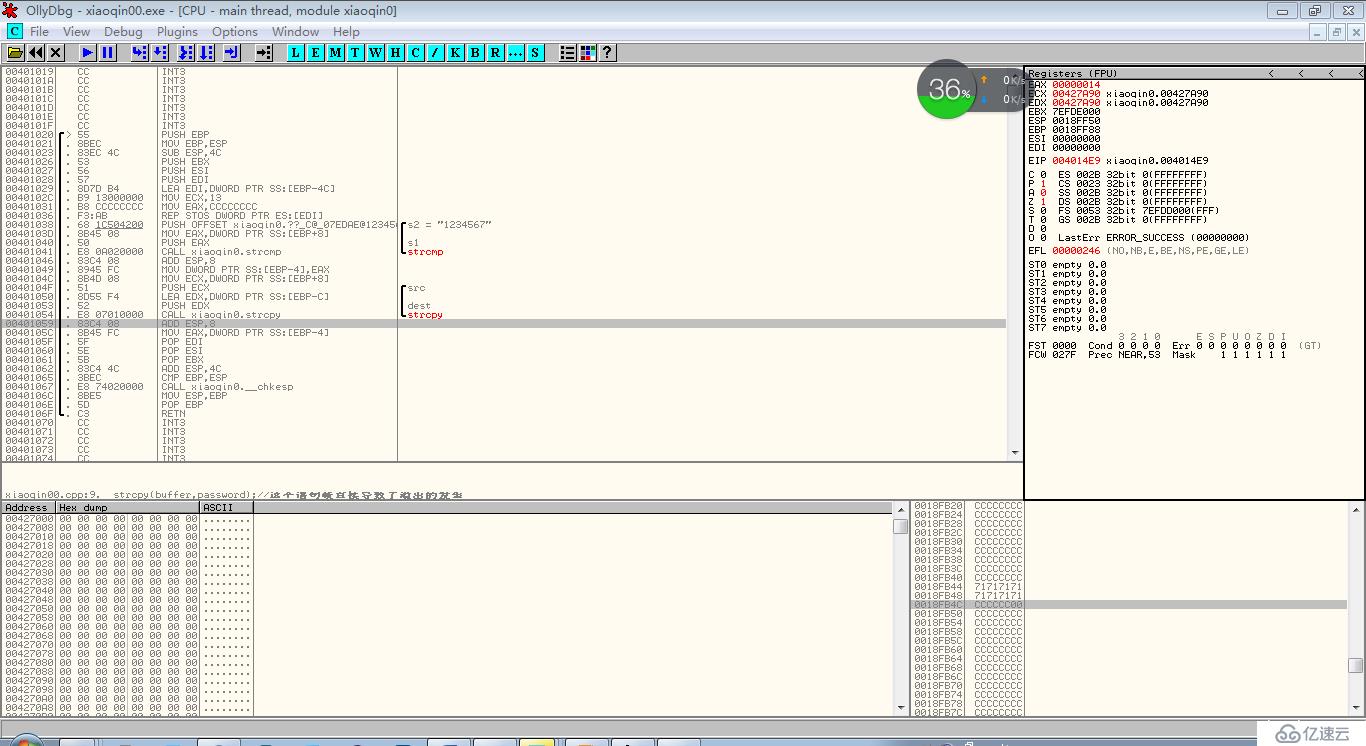

光說不管用,下面我們用ollydbg來驗證一下到底是不是這樣。

圖4

這里,我們輸入8個q。

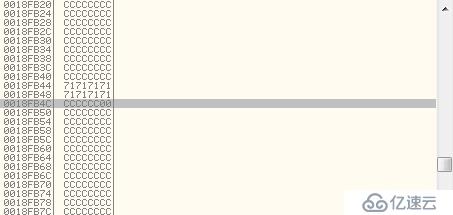

圖5

圖6

在ASCII中71代表q。

在圖6中,我們可以清楚地看到,8個q將buffer數組全部占滿,字符串截斷符溢出至0018FB4C(即原authenticated的位置)。

棧的具體變化情況如下表:

通過上面的解釋,我想大家對棧溢出有了個初步的認識。在這里介紹的棧溢出漏洞看起來很簡單,但實際上棧溢出是最常見的內存錯誤之一,也是***者***系統時所用到的最強大、最經典的一類漏洞利用方式。

注意:

1、 在觀察內存的時候應當注意內存數據與數值數據的區別,電腦在存儲數據的時候并不是按照我們平時記憶的方式存儲。在調試環境中,內存有低到高分布,但在數值應用的時候確實由高位字節向低位字節進行解釋。

2、 在輸入密碼時,如果你輸入的字符串小于原來定義的密碼,是不能沖破驗證程序的。

3、 這個實驗是在win7 64位環境下完成的,在其他環境下棧溢出的原理相同,但內存地址不同。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。