您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容介紹了“ARP協議怎么使用”的有關知識,在實際案例的操作過程中,不少人都會遇到這樣的困境,接下來就讓小編帶領大家學習一下如何處理這些情況吧!希望大家仔細閱讀,能夠學有所成!

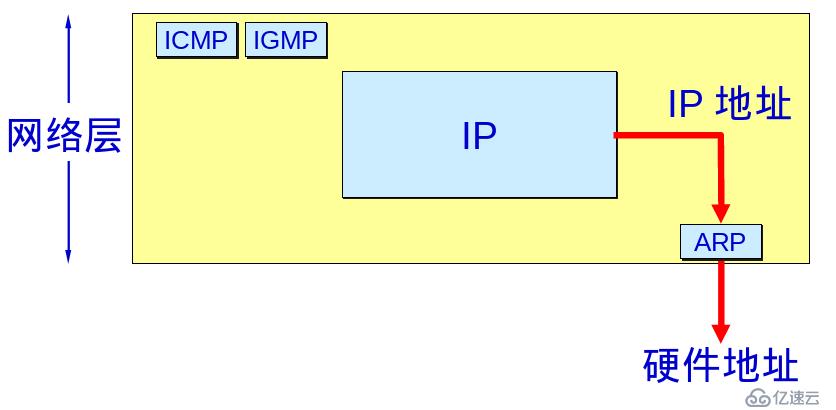

在同一個網絡(無特別說明,均指以太網絡)中進行通信的主機,必須要擁有目標主機的MAC地址才能夠正確地將數據發送給目標主機,那么如何知道目標主機的MAC地址呢?可以通過ARP協議。ARP協議就是用來獲取目標IP地址所對應的MAC地址的,也就是說,ARP協議可以動態地在三層IP地址和二層MAC地址之間建立一種映射關系。可以用如下示意圖來形象表示其作用:

可以看到上面的圖示是把ARP協議劃分到網絡層,也既是認為它是一個網絡層的協議,這是出于它為網絡層的IP協議提供服務而考慮的。但實際上,由于ARP協議用以解析出IP地址(邏輯地址)所對應數據鏈路層中的地址(物理地址/硬件地址),所以把其劃分在數據鏈路層也是沒有問題的,這并沒有嚴格的定義。

我們下面將通過具體的實踐過程來分析四種常見的ARP包:ARP請求包、ARP響應包、無償ARP包與IP地址沖突檢測,同時也會分析一下ARP代理的發生過程。

這里會使用的環境如下:

網絡設備模擬器:GNS3

抓包軟件:Wireshark

1.網絡環境搭建

為了簡潔起見,這里不設置一個較大的網絡環境來滿足前面四種情況ARP包分析的需要,而是在分析不同的ARP情況時分別搭建較小的網絡環境,這樣可以使我們的分析更有針對性。

2.ARP包報文格式

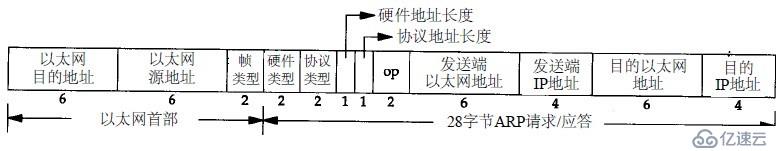

如下:

注意我們關注的是28字節的ARP包,只不過上面的圖還包含了以太網首部字段信息(顯然以太網首部的幀類型為ARP,在分析IP協議時提到過,這是一個數據分用的概念)。

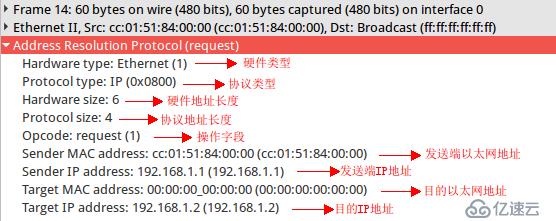

因為對于ARP包的分析,其實我們更關心的應該是ARP請求包、ARP響應包、無償ARP包或者ARP代理相關的知識,而后面的實踐也主要是分類地進行討論。所以下面先給出一個普通ARP包(請求包)的實際結構,然后再給出每一個字段的具體含義(參考了《TCP/IP詳解 卷1:協議》的部分內容),先作一個基本的了解,最后再詳細分析這些包產生的過程:

一個普通ARP包(請求包的實際結構)

ARP包各字段具體含義(對比上面實際抓到的包)

| 字段 | 含義 |

| 硬件類型 | 占16位 表示硬件地址的類型,值為1即表示以太網地址,也就是MAC地址 |

| 協議類型 | 點16位 表示要映射的協議地址類型,值為0x0800即表示IP地址,因為本文都是在IP協議的基礎上進行分析的(即網絡層邏輯地址為IP地址),所以所抓到的包的該字段類型都為0x0800 |

| 硬件地址長度 | 占8位 指出硬件地址的長度,單位為字節,因為本文針對的是以太網,而以太網地址為MAC地址,占48位,即6字節,所以后面抓到的包中該字段的值都為6,不再作特別說明 |

| 協議地址長度 | 占8位 指出三層邏輯地址的長度,單位為字節,因為本文針對的是以太網地址和IP地址的映射,而IP地址占32位,即6字節,所以后面抓到的包中該字段的值都為4,不再作特別說明 |

| 操作字段 | 指出操作類型,對應的值如下:

但因為RARP現在已經很少使用了,所以本文不會討論 |

| 發送端以太網地址 | 占48位 準確上說是“發送端硬件地址”,但因為本文只針對以太網進行討論,所以表述為“發送端以太網地址” |

| 發送端IP地址 | 占32位 準確上說是“發送端網絡層邏輯地址”,但因為本文只針對的是以太網地址和IP地址的映射的討論,所以表述為“發送端IP地址” |

| 目的以太網地址 | 占48位 |

| 目的IP地址 | 占32位 |

3.在實踐中分析ARP的實現過程:ARP請求、ARP響應

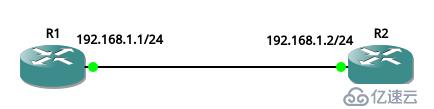

(1)網絡環境搭建

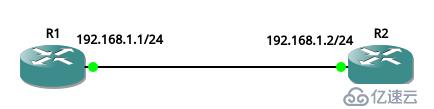

本節主要是抓取ARP請求包和ARP響應包來分析ARP請求與響應的一個詳細過程,以及對應ARP包中相關字段的含義,這個實踐的網絡環境比較簡單,如下:

在R1路由器上做如下配置:

R1#conf t R1(config)#int f0/0 R1(config-if)#no shu R1(config-if)#ip add 192.168.1.1 255.255.255.0 R1(config-if)#do wr

在R2路由器上做如下配置:

R2#conf t R2(config)#int f0/0 R2(config-if)#no shu R2(config-if)#ip add 192.168.1.2 255.255.255.0 R2(config-if)#do wr

然后在R1路由器上查看arp緩存表:

R1#show arp Protocol Address Age (min) Hardware Addr Type Interface Internet 192.168.1.1 - cc01.127f.0000 ARPA FastEthernet0/0

可以看到arp緩存表中并沒有192.168.1.2的MAC地址,所以如果待會R1發送數據給R2,必然會有ARP請求發生,所以這里請確保R1中確實沒有192.168.1.2的MAC地址,如果有的話,建議重啟兩個路由器。(雖然可以在路由器上執行clear arp-cache來清除arp緩存表,但是清除過后又會馬上生成,所以這里建議直接重啟)

(2)抓取并分析ARP請求包和ARP響應包

首先在R1和R2的鏈路上啟動Wireshark,監測R1的接口。(這是GNS3的功能,可以直接抓取通過兩個路由器之間鏈路的數據包)

在R1上執行如下命令:

Router#ping 192.168.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.1.2, timeout is 2 seconds: .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 44/62/76 ms

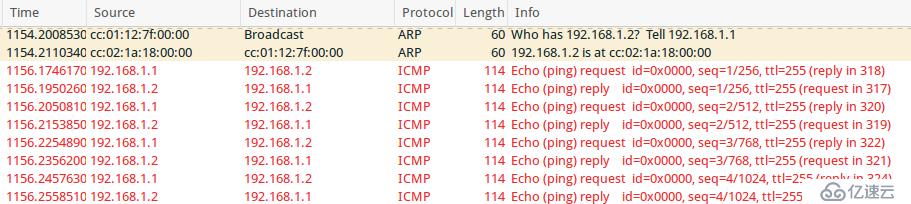

!表示數據發送成功,可以看到第一個是".",則表示數據發送失敗,這是因為,第一個包在發送時,R1中并沒有192.168.1.2的MAC地址,于是就去發送ARP請求來獲得其MAC地址,但是當獲得MAC地址之后,第一個包已經超時了(等待MAC地址超時),并沒有發送出去,可以看下面抓到的包:

可以看到已經有2個ARP包(1個請求和1回答)和8個ICMP包(4個請求和4個回答),這里我們主要分析的是ARP包。

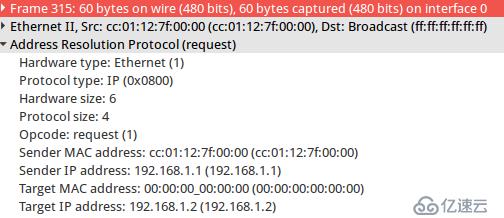

ARP請求包

數據包結構如下:

字段分析如下:

a.硬件類型、協議類型、硬件地址長度、協議地址長度

這幾個字段的內容跟前面討論的一樣,因為針對的是以太網和IP地址

b.操作字段Opcode

可以看到Opcode的值為request(1),所以這是一個ARP請求包。

c.發送端以太網地址

我們是從R1向R2發送數據的。

從前面的命令執行結果:

R1#show arp Protocol Address Age (min) Hardware Addr Type Interface Internet 192.168.1.1 - cc01.127f.0000 ARPA FastEthernet0/0

這確實是R1的MAC地址(配置了192.168.1.1 IP地址的接口的MAC地址)。

d.發送端IP地址

發送端也確實是192.168.1.1,也就是R1。

e.目的以太網地址

可以看到這里為全0,在ARP請求包中,會把目的以太網地址字段的值置為全0,因為此時并不知道目的以太網地址是什么(也就是不知道192.168.1.2的MAC地址是多少)。

f.目的IP地址

數據包是從R1發送給R2的,所以目的IP地址就是192.168.1.2,R2收到這個ARP請求包之后,如果看到這個字段的內容是自己的IP地址,就會回復這個ARP包,也就是會發送一個ARP響應包。

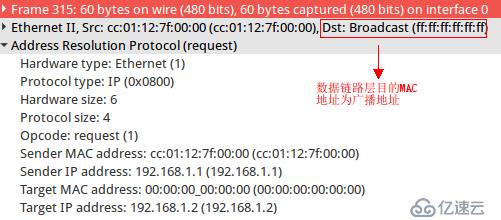

其實字段內容并不難理解,不過這里需要注意一點是,查看這個ARP請求包的數據鏈路層的目的MAC地址:

會發現其是一個廣播地址,這也就意味著,發送一個ARP請求包,以太網中的所有主機都能夠收到該ARP請求包,但是并不是所有的主機都會回復這個ARP請求包,只有當接收者的IP地址與ARP請求包中的Target IP address中標識的目的IP地址一致時才會進行回復。

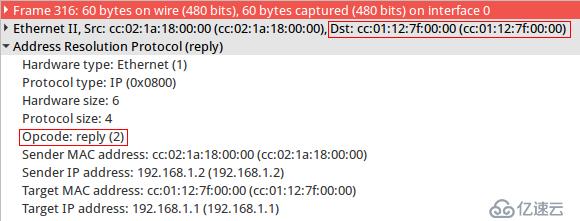

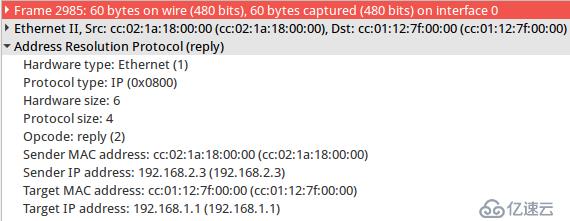

ARP響應包

數據包結構如下:

對比ARP請求包來分析,其實發現并沒有相關多少,只是有以下幾點區別:

a.ARP響應包的操作字段Opcode值為reply(2)

b.ARP響應包的二層目的MAC地址為ARP請求包發送者的MAC地址

也就是說,ARP請求包是以廣播的形式發送的,但ARP則是以單播的形式發送的,那么發給誰呢?ARP請求包是誰發送的,ARP響應包就發給誰,對應的二層目的MAC地址就是ARP請求包發送者的MAC地址

c.發送端以太網地址、發送端IP地址、目的以太網地址、目的IP地址

跟ARP請求包的內容相反,只不過ARP響應包中的所有地址字段的值都是已知的,這個很容易理解,不過需要注意的是,在這個時候,ARP響應包到底要發給誰,已經很明確了,所以ARP響應包是一個單播包。

正如上面看到的,理解常規的ARP請求包和ARP響應包的過程并不復雜,只要知道了網絡通信的基本原理,各個字段的值也就很容易理解了。

4.在實踐中分析ARP的實現過程:無償ARP與IP地址沖突檢測

有償ARP

前面在獲取某個IP地址對應的MAC地址是,都需要先發送一個ARP請求包,然后再通過接收一個ARP響應包來知道該IP地址所對應的MAC地址,因為需要發送ARP請求包,我們可以認為這是“有償”的,即要付出一些代價。

無償ARP

而所謂無償ARP,指的就是,我不需要發送一個ARP請求包,對方就會“無償”地把一個ARP響應包發給我(其實也主是主動發送過來),以此來告訴我它的MAC地址。

(1)網絡環境搭建

但是在總結什么時候對方會主動把一個ARP響應包發送過來之前,我們先實踐一下,網絡環境還是用上面的那個:

不過我們需要修改一下R2的IP地址,修改為192.168.1.252(在這個過程中抓包軟件Wireshark要打開),如下:

R2>en R2#conf t R2(config)#int f0/0 R2(config-if)#ip add 192.168.1.252 255.255.255.0

(2)抓取并分析ARP請求包和ARP響應包

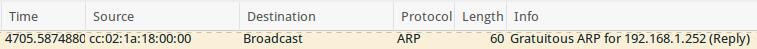

這樣做之后打開Wireshark軟件,會發現抓到下面這樣一個包:

可以看到Info一列,有個Gratutous的標識,中文意思就是“無償,免費”的意思,我們可以查看一下數據包的結構:

可以看到Info一列,有個Gratutous的標識,中文意思就是“無償,免費”的意思,我們可以查看一下數據包的結構:

通過查看操作字段Opcode的值,其實可以發現,無償ARP其實也是一個ARP響應包(不過普通的ARP響應包是以單播的形式發送的,而無償ARP是以廣播的形式發送的),只不過這個ARP響應包比較特別,它是主動發送的,即它是gratuitous,無償的。

另外需要注意的是,發送端IP地址和目的IP地址是一樣,這正是無償ARP有別于普通ARP響應包的地方,當這個數據包被網絡中的其他主機(顯然我們這里的網絡環境比較簡單,所以只有R1)接收到之后,它會讓這些主機使用新的IP和MAC地址關系更新它們的ARP緩存表。因為這個ARP數據包是未經請求的,即導致客戶端更新ARP緩存,所以會稱為無償ARP。

在分析了無償ARP之后,給出下面的幾種情況,都會有無償ARP過程的發生:

a.更改了設備的IP地址

b.某些操作系統在啟動完成之后就會發送無償ARP(Windows和Linux都會)

(3)IP地址沖突檢測

再分析一下,無償ARP有什么好處呢?如下:

a.可以讓以太網中的主機及時地更新其ARP緩存表,這樣可以確保在數據發送時可以準確地封閉正確的地址信息

b.檢測IP地址是否有沖突

關于這一點,可以給R2重新配置一個IP地址,并且與R1的相同:

R2>en R2#conf t R2(config)#int f0/0 R2(config-if)#ip add 192.168.1.1 255.255.255.0

幾乎馬上就可以在R1和R2的控制臺上看到錯誤日志的輸出:

R1> *Mar 1 00:54:39.007: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc02.1a18.0000 *Mar 1 00:55:09.043: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc02.1a18.0000 *Mar 1 00:55:39.739: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc02.1a18.0000 *Mar 1 00:56:10.011: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc02.1a18.0000 *Mar 1 00:56:40.715: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc02.1a18.0000 *Mar 1 00:57:10.947: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc02.1a18.0000 R2(config-if)# *Mar 1 00:45:48.135: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc01.127f.0000 *Mar 1 00:46:18.623: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc01.127f.0000 *Mar 1 00:46:48.927: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc01.127f.0000 *Mar 1 00:47:19.651: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc01.127f.0000 *Mar 1 00:47:49.959: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc01.127f.0000 *Mar 1 00:48:21.623: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc01.127f.0000 *Mar 1 00:48:51.919: %IP-4-DUPADDR: Duplicate address 192.168.1.1 on FastEthernet0/0, sourced by cc01.127f.0000

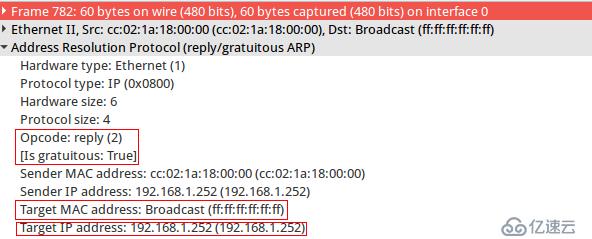

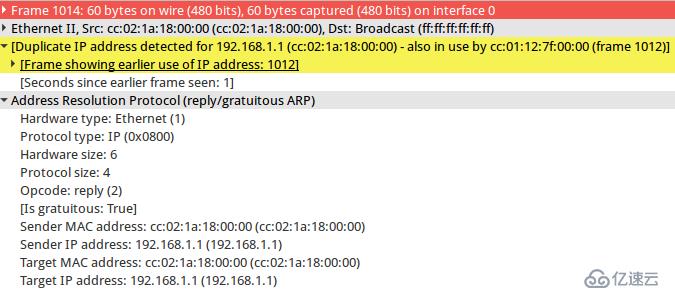

這里因為在修改了R2的IP地址時,它發送了無償ARP包,R1通過檢查發現其IP地址跟自己的一樣,于是就會在控制臺上報錯,但是R2為什么又會報錯呢?因為在R1發現地址有沖突時,也發送了表示IP地址沖突的無償ARP包,如下:

注意這是一個廣播包,所以R2必然也能收到,查看它的包結構:

注意這是一個廣播包,所以R2必然也能收到,查看它的包結構:

根據數據包的內容,R2也知道發生了IP地址沖突,所以也就會在控制臺上輸出錯誤日志了。

4.在實踐中分析ARP的實現過程:ARP代理

如果ARP請求是從一個網絡的主機發往另一個網絡上的主機,那么連接這兩個網絡的路由器就可以回答這個請求,這個過程就稱為ARP代理。這是非常精簡和通俗易懂的解釋,我們可以通過下面的實踐來進行體會。

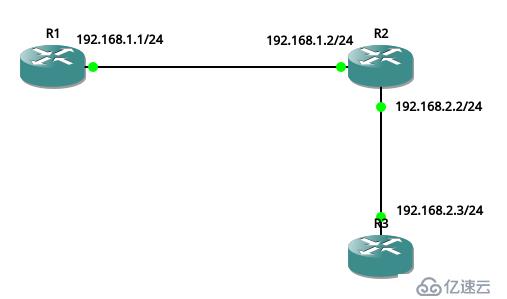

(1)網絡環境搭建

如下:

在前面的基礎上,R1增加如下配置:

R1>en R1#conf t R1(config)#ip route 0.0.0.0 0.0.0.0 f0/0

R2增加如下配置:

R2>en R2#conf t R2(config)#int f1/0 R2(config-if)#no shu R2(config-if)#ip add 192.168.2.2 255.255.255.0 R2(config-if)#do wr

R3則配置如下:

R3>en R3#conf t R3(config)#int f0/0 R3(config-if)#no shu R3(config-if)#ip add 192.168.2.3 255.255.255.0 R3(config-if)#ip route 0.0.0.0 0.0.0.0 f0/0 R3(config-if)#do wr

(2)抓取ARP包并分析ARP代理過程

在R1和R2的鏈路上啟動Wireshark,然后在R1上執行如下命令:

R1#ping 192.168.2.3 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.2.3, timeout is 2 seconds: ...!! Success rate is 40 percent (2/5), round-trip min/avg/max = 36/50/64 ms

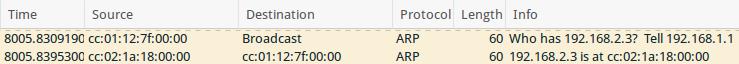

即R1給R3發送數據,我們查看抓到的包:

再分別查看詳細的包結構:

再分別查看詳細的包結構:

ARP請求包

可以看到ARP請求包跟平常一樣,并沒有什么區別,即R1希望知道192.168.2.3的MAC地址。

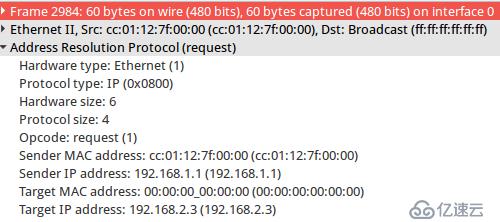

ARP響應包

看起來普通的ARP響應包也沒有什么區別,其實真的是沒有什么區別,但不妨在R2上執行下面的命令,查看一下ARP緩存表:

R2#sh arp Protocol Address Age (min) Hardware Addr Type Interface Internet 192.168.1.1 3 cc01.127f.0000 ARPA FastEthernet0/0 Internet 192.168.2.2 - cc02.1a18.0010 ARPA FastEthernet1/0 Internet 192.168.2.3 3 cc03.2327.0000 ARPA FastEthernet1/0 Internet 192.168.1.2 - cc02.1a18.0000 ARPA FastEthernet0/0

在這個ARP緩存表中,192.168.2.3對應的MAC地址是cc03.2327.0000,并不是上面看到的數據包結構中的cc02.1a18.0000!!!cc02.1a18.0000是192.168.1.2對應的MAC地址!!!可以分析如下:

拓展1: R1想要知道192.168.2.3的MAC地址,于是發送ARP請求包,但很顯然,192.168.2.3跟192.168.1.1并不在同一個網絡中;當192.168.1.2接口接收到這個ARP請求包時,R2發現雖然192.168.2.3并不是自己,但是它可以到達192.168.2.3所在的網絡,即192.168.2.0/24這個網絡,于是它就向R1發回了一個ARP響應包,告訴R1,192.168.2.3的MAC地址是自己(即配置了192.168.1.2的接口的MAC地址)。雖然這是一種“謊言”,但由于這樣做確實是可以幫R1把數據發送到R3,所以有時候我們也把ARP代理稱作“善意的謊言”。 拓展2: 這也意味著,即使R1知道192.168.2.3跟自己在不同的網絡,它也不會直接就說去請求網關的MAC地址(雖然最終數據肯定是先發往網關的),而是還會像平常請求同網段IP地址的MAC地址一樣,去發送一個普通的ARP請求,這點尤其需要注意。 拓展3: 我們說,如果數據是發往不同的網絡的,那么應該先把數據發給網關,那么上面為什么不是這樣的呢?那是因為,我在配置R1的默認路由時,是以出接口的方式進行配置的,那也就意味著,并沒有所謂的網關,即不知道網關是誰,既然如果,R1又怎么能夠直接去請求網關的MAC地址呢?對它來說,根本就沒有網關!但是又因為配置了默認路由,去往未知網絡的數據都直接從1.1的接口發送出去,所以它是直接去請求目的IP地址的MAC地址,然后才有了后來的ARP代理過程的發生。當然,如果配置的是網關(在思科路由器上的配置是:ip route 0.0.0.0 0.0.0.0 下一跳即網關地址),則會按照正常的流程走,即沒有代理ARP過程的發生。 這一點對于數據轉發的深入理解是非常重要的,當然,如果覺得難以理解的,也不用太擔心,這個需要一定時間的積累,同時自己也要注重思考,在實際的學習過程當中不能囫圇吞棗,要想有深入的理解,就必須要做深入的分析。 |

那么通過上面的實踐過程和分析之后也就非常清楚什么是ARP代理了。即如果ARP請求是從一個網絡的主機發往另一個網絡上的主機,那么連接這兩個網絡的路由器就可以回答這個請求,這個過程就稱為ARP代理。

“ARP協議怎么使用”的內容就介紹到這里了,感謝大家的閱讀。如果想了解更多行業相關的知識可以關注億速云網站,小編將為大家輸出更多高質量的實用文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。