您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關SAML身份驗證機制繞過CVE-2020-2021漏洞是怎么樣的,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

0x00 漏洞背景

2020年06月30日, 360CERT監測發現Palo Alto官方發布了SAML身份驗證機制繞過的風險通告,該漏洞編號為CVE-2020-2021,漏洞等級:高危。

安全聲明標記語言(SAML)是用于根據用戶在另一上下文中的會話將其登錄到當前應用程序中的標準。

SAML身份驗證機制存在身份驗證繞過的威脅。當SAML開啟,同時Validate Identity Provider Certificate(驗證身份提供者證書)選項關閉時,未經身份驗證的遠程攻擊者可以通過該漏洞繞過SAML身份驗證機制訪問受保護的資源。

對此,360CERT建議廣大用戶及時安裝最新補丁,做好資產自查以及預防工作,以免遭受黑客攻擊。

360CERT對該漏洞的評定結果如下

| 評定方式 | 等級 |

|---|---|

| 威脅等級 | 高危 |

| 影響面 | 廣泛 |

該漏洞有三個前置利用條件:

使用SAML身份驗證機制進行身份驗證。

Validate Identity Provider Certificate(驗證身份提供者證書)選項關閉。

遠程攻擊者可以訪問到存在漏洞的服務器。

只要符合以上三點,且基于SAML單點登錄身份驗證保護的資源,都受到該漏洞的影響:

GlobalProtect Gateway

GlobalProtect Portal

GlobalProtect Clientless VPN

Authentication and Captive Portal

PAN-OS next-generation firewalls (PA-Series, VM-Series)

Panorama web interfaces

Prisma Access

對于GlobalProtect Gateways、GlobalProtect Portal、Clientless VPN、Captive Portal和Prisma Access這幾個產品來說,未經身份驗證的攻擊者可以通過該漏洞繞過目標服務器的身份驗證機制,訪問到受到保護的資源。但是攻擊者無法影響產品的完整性,也無法篡改普通用戶的會話。

對于PAN-OS及Panorama web interfaces這兩款產品來說,未經身份驗證的攻擊者可以以管理員的身份登錄到產品的后臺,并有權執行對應的管理操作。

根據官方描述,目前該漏洞未捕獲到在野利用。

PAN-OS 9.1:<9.1.3版本

PAN-OS 9.0:<9.0.9版本

PAN-OS 8.1:<8.1.15版本

PAN-OS 8.0:全版本

該漏洞不影響PAN-OS 7.1版本。

PAN-OS 9.1:升級到PAN-OS 9.1.3版本

PAN-OS 9.0:升級到PAN-OS 9.0.9版本

PAN-OS 8.1:升級到PAN-OS 8.1.15版本

PAN-OS 8.0:PAN-OS 8.0已于2019年10月31日停止維護,建議用戶更新到最新版本

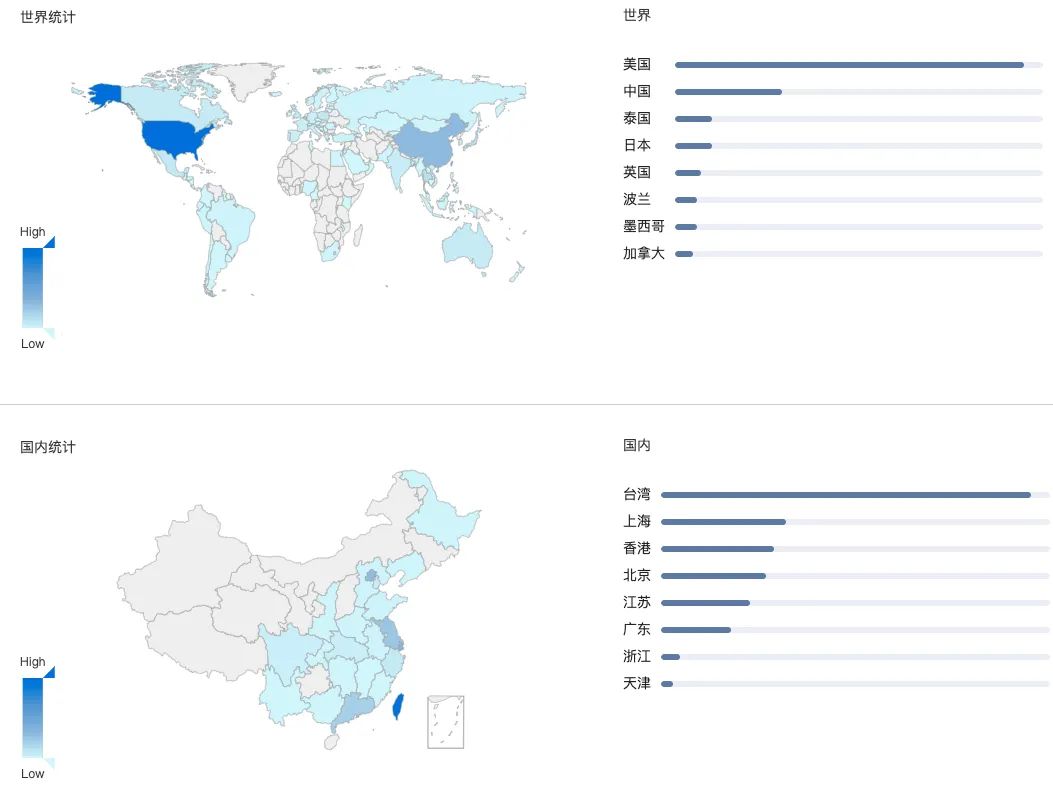

360安全大腦-Quake網絡空間測繪系統通過對全網資產測繪,發現Palo Alto在全球均有廣泛使用,具體分布如下圖所示。

360安全大腦的QUAKE資產測繪平臺通過資產測繪技術手段,對該類 漏洞 進行監測,請用戶聯系相關產品區域負責人獲取對應產品。

關于SAML身份驗證機制繞過CVE-2020-2021漏洞是怎么樣的就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。