您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

緩沖區溢出的大名可謂如雷貫耳,我們不必去探究緩沖區溢出的原理,只需知道他能做什么就可以了。如果能夠成功地對遠程計算機進行緩沖區溢出,那么就可以獲得遠程計算機的Shell,也就可以直接以管理員的身份在遠程計算機上執行各種命令,也就是說,遠程計算機就成為了肉雞。

要成功進行緩沖區溢出,前提是要求計算機上必須存在有漏洞。微軟針對Windows系統的漏洞有一套命名體系,如MS08_067,MS代表MicroSoft,08_067指的是2008年的第67個漏洞。可以進行緩沖區溢出的著名漏洞有這樣幾個:ms04_011、ms06_040、ms08_067。

進行緩沖區溢出的工具主要是MetaSploit Framework,這是一個漏洞利用和測試的綜合平臺,里面集成了各種常見的溢出工具,軟件下載地址http://down.51cto.com/data/1899911。

要進行緩沖區溢出實驗,最大的困難在于很難找到存在漏洞的系統,因而我們在虛擬機中搭建一臺古老的Win2000服務器(IP地址192.168.80.132)作為***目標。

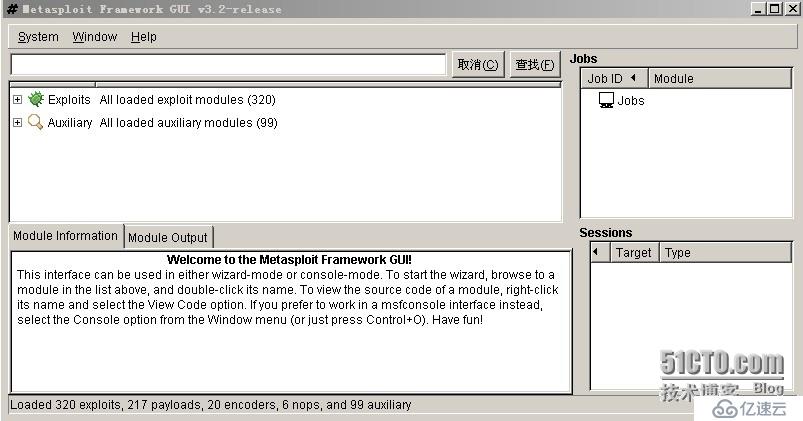

首先在***端安裝安裝MetaSploit Framework,裝完之后,從開始菜單里點擊“程序”——“Metasploit 3”——“Metasploit 3 GUI”,界面如下圖所示:

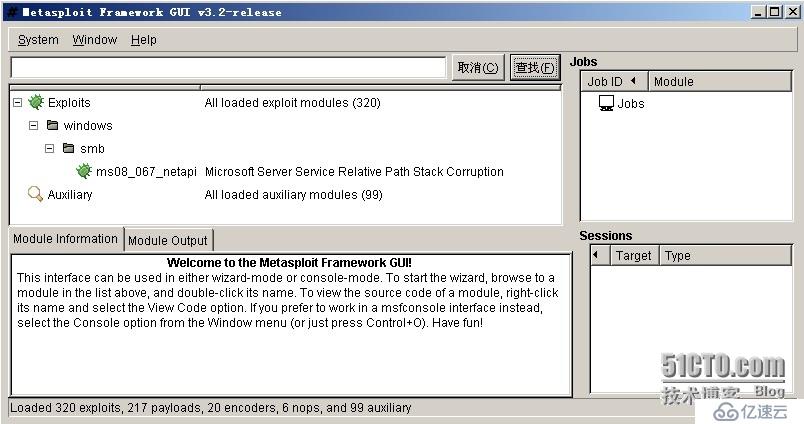

直接在搜索欄輸入漏洞名稱,如“ms08_067”,,然后點查找 ,就會返回相應的漏洞利用工具“ms08_067_netapi”:

雙擊返回結果“ms08_067_netapi”,選擇要***的目標機操作系統,這里選擇默認即可:

點擊“前進”按鈕后,選擇payload 參數"windows/shell_bind_tcp":

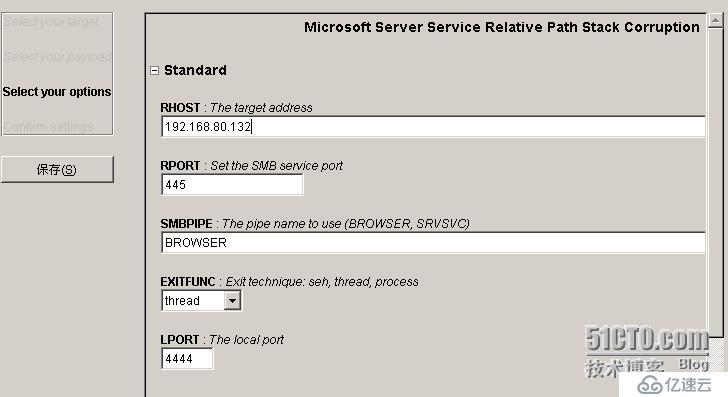

在RHOST參數里面填入目標IP地址,其他項按默認配置進行,然后再點擊“前進”按鈕:

檢測各項設置,點擊“應用”,開始***:

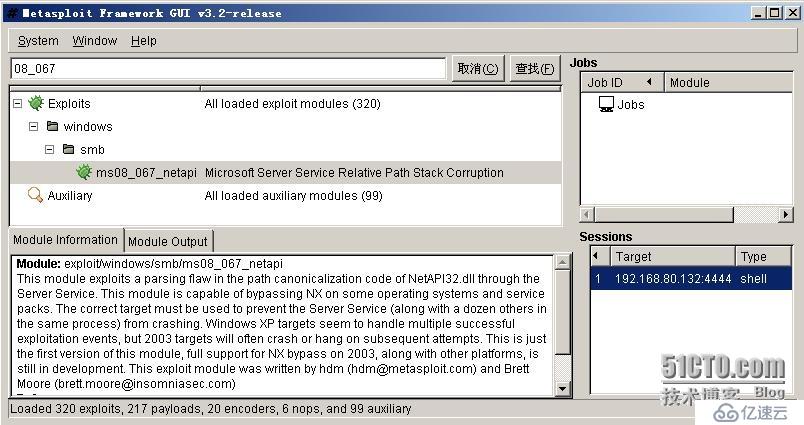

如果***成功,則可以在metasploit界面右下角的sessions欄中看到看到下圖中內容,雙擊后即可獲得被***主機上的shell(DOS命令行)。

接下來就可以在shell中執行各種***或留后門的操作了,這里就不再講述。

要預防緩沖區溢出的方法很簡單,那就是打補丁。由于近幾年并沒有發現嚴重的緩沖區溢出漏洞,因而基本上只要是安裝了SP補丁包的電腦就沒有漏洞了。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。