您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章跟大家分析一下“Port Mapper反射DDoS攻擊預警的示例分析”。內容詳細易懂,對“Port Mapper反射DDoS攻擊預警的示例分析”感興趣的朋友可以跟著小編的思路慢慢深入來閱讀一下,希望閱讀后能夠對大家有所幫助。下面跟著小編一起深入學習“Port Mapper反射DDoS攻擊預警的示例分析”的知識吧。

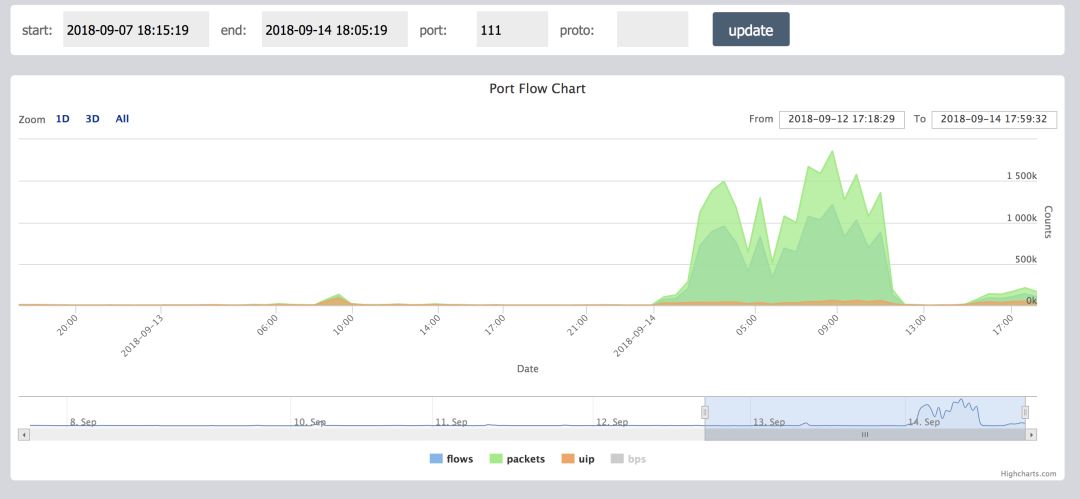

2018-09-14 360CERT 經過一系列流量監控發現存在 111端口大量異常流量

360 CERT通過分析發現該端口是linux下 port mapper (rpc.portmap、 just portmap 、 rpcbind)這三個常見應用所使用的端口

port mapper的主要功能是把RPC程映射為開放在Internet上的端口號

攻擊者可利用Portmapper或RPC Portmapper,從受害者Portmapper服務器發送大量響應,使 受害者帶寬飽和導致網站和基于Web的服務無法訪問。

360的監控數據顯示 111端口流量在今天上午8:45分達到峰值。總計發送數據包1859,325個 數據包

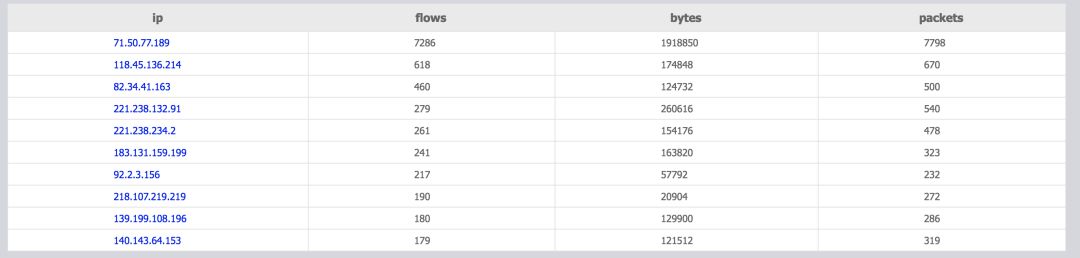

111端口流量排名前10的ip地址如下

rpcbind 是debain下nfs-client默認安裝的依賴包,如果你不需要nfs相關服務,則它們是 不必要的。rpcbind在以前以被證明存在潛在的安全風險。

根據發行版可以使用如下命令關閉rpcbind服務

stop the service: #systemctl stop rpcbind.servicedisable the service:#systemctl disable rpcbind.service

或使用netstat -anp | grep 111 進行端口查看對應的進程pid后通過kill -9 PID進行 進程清理

關于Port Mapper反射DDoS攻擊預警的示例分析就分享到這里啦,希望上述內容能夠讓大家有所提升。如果想要學習更多知識,請大家多多留意小編的更新。謝謝大家關注一下億速云網站!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。