您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹如何進行Spring CVE-2018-1273,CVE-2018-1274和CVE-2018-1275漏洞分析,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

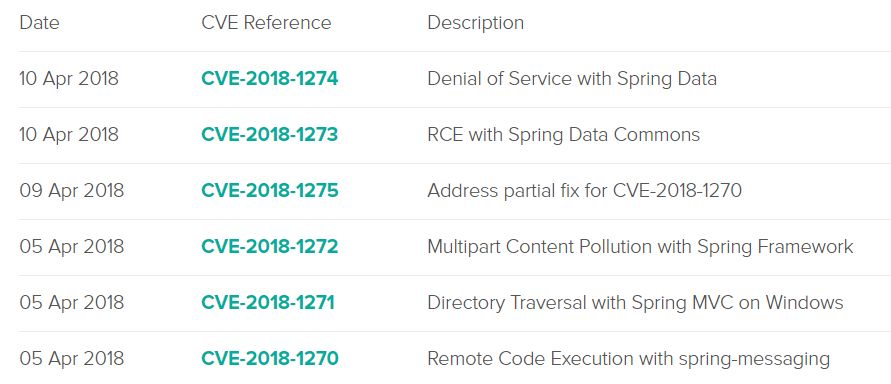

4月10日Spring再次發布安全公告,Spring框架中存在兩個漏洞:Spring Data Commons組件遠程代碼執行漏洞(CVE-2018-1273)和Spring Data Commons組件拒絕服務漏洞(CVE-2018-1274)。 從四月五日至四月十日,Spring官方一共發布了六個漏洞安全公告,包含了遠程代碼執行漏洞,目錄遍歷漏洞和拒絕服務等高危漏洞。

從四月五日至四月十日,Spring官方一共發布了六個漏洞安全公告,包含了遠程代碼執行漏洞,目錄遍歷漏洞和拒絕服務等高危漏洞。

360-CERT經過相關分析,認為漏洞影響嚴重,建議相關用戶盡快進行評估升級。

CVE-2018-1273和CVE-2018-1274

Spring Data Commons 1.13 至 1.13.10(Ingalls SR10)

Spring Data REST 2.6 至 2.6.10 (Ingalls SR10)

Spring Data Commons 2.0 至 2.0.5 (Kay SR5)

Spring Data REST 3.0 至 3.0.5 (Kay SR5)

已停止支持的老版本

CVE-2018-1275

Spring Framework 5.0 至 5.0.4

Spring Framework 4.3 至 4.3.15

已停止支持的老版本

CVE-2018-1273和CVE-2018-1274

Data Commons組件

2.0.x系列升級到2.0.6

1.13.x系列升級到1.13.11

停止支持的老版本升級到官方提供支持的新版本

項目中已經修復的版本

Spring Data REST 2.6.11 (Ingalls SR11)

Spring Data REST 3.0.6 (Kay SR6)

Spring Boot 1.5.11

Spring Boot 2.0.1

CVE-2018-1275

5.0.x 升級到 5.0.5

4.3.x 升級到 4.3.16

停止支持的老版本升級到官方提供支持的新版本

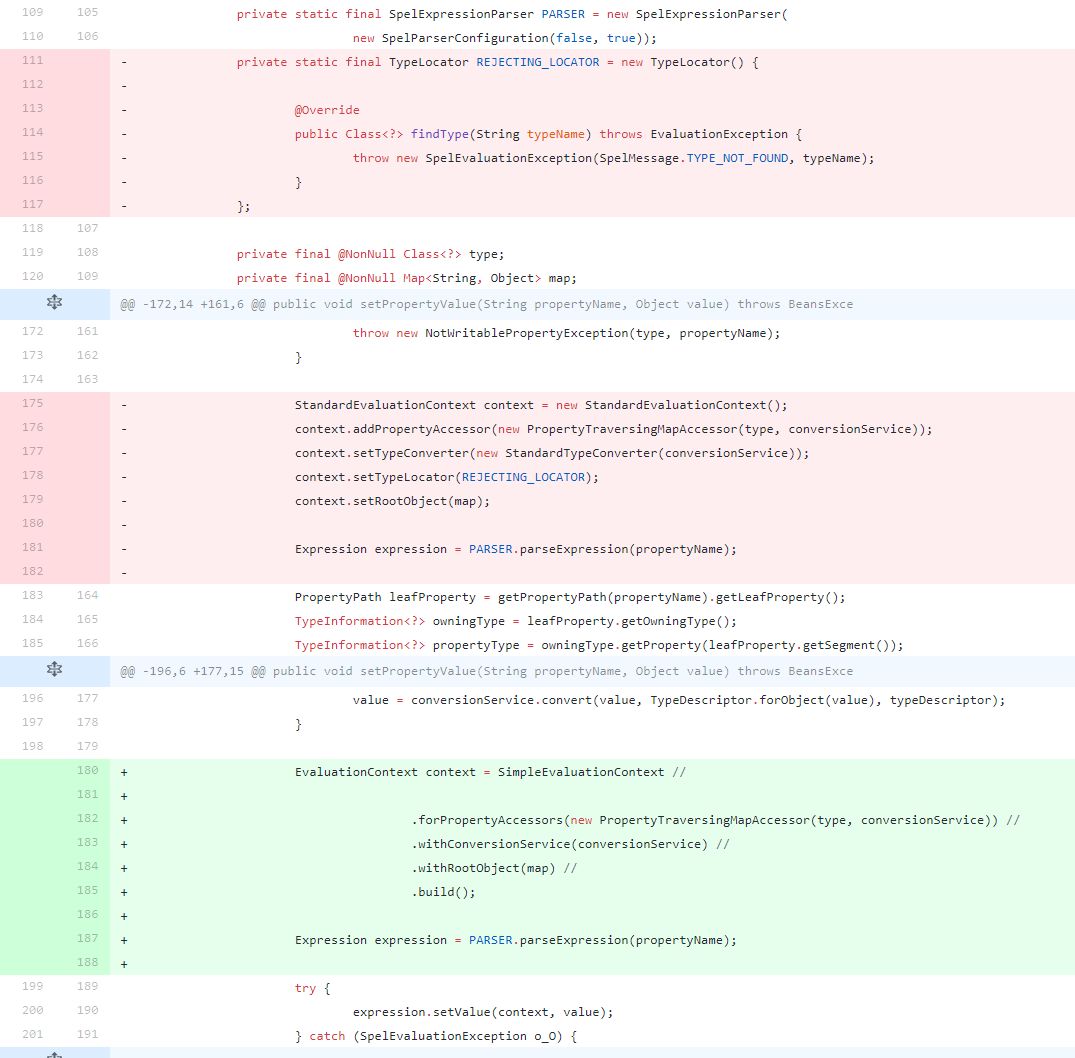

Spring Data 是Spring框架中提供底層數據訪問的項目模塊,Spring Data Commons 是一個共用的基礎模塊。此模塊對特殊屬性處理時會使用SpEl表達式,導致攻擊者可以通過構造特殊的URL請求,造成服務端遠程代碼執行。

Spring在補丁中使用更加安全的SimpleEvaluationContext替換了StandardEvaluationContext。

補丁(https://github.com/spring-projects/spring-data-commons/commit/b1a20ae1e82a63f99b3afc6f2aaedb3bf4dc432a)

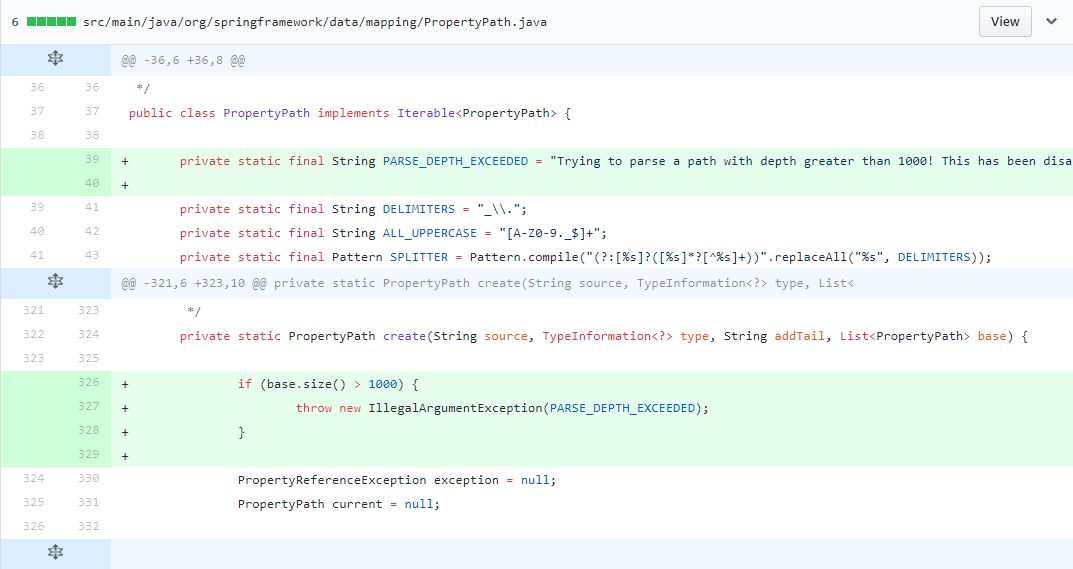

Spring Data Commons模塊在解析屬性路徑時未限制資源分配,導致攻擊者可以通過消耗CPU和內存資源來進行拒絕服務攻擊。

補丁(https://github.com/spring-projects/spring-data-commons/commit/371f6590c509c72f8e600f3d05e110941607fbad?diff=unified)

此漏洞是Spring-messaging遠程代碼執行漏洞(CVE-2018-1270)修復時的遺留問題,(CVE-2018-1270)涉及到Spring框架的5.0.x版本和4.3.x版本。但由于對4.3.x版本修復不完全,導致攻擊者仍然可以進行遠程代碼執行攻擊。

相關CVE-2018-1270漏洞分析預警地址https://cert.#/warning/detail?id=3efa573a1116c8e6eed3b47f78723f12

關于如何進行Spring CVE-2018-1273,CVE-2018-1274和CVE-2018-1275漏洞分析就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。