您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這期內容當中小編將會給大家帶來有關如何進行云容器引擎CCE權限管理實踐,文章內容豐富且以專業的角度為大家分析和敘述,閱讀完這篇文章希望大家可以有所收獲。

隨著容器化的快速發展,大數據原有的分布式任務調度模式,正在被基于Kubernetes的技術架構所取代。CCE云容器引擎是華為云推出的支持Kubernetes社區原生應用和工具,應用級自動彈性伸縮,自動化搭建云上容器平臺。用戶通過云容器引擎可以快速高效的將微服務部署在云端。

為方便管理員對CCE資源的權限管理,后臺提供了多種維度的細粒度權限管理。CCE的權限管理包括“集群權限”和“命名空間權限”兩種能力,分別從集群和命名空間層面對用戶組或用戶進行細粒度授權,具體解釋如下:

集群權限: 是基于IAM系統策略的授權,可以讓用戶組擁有“集群管理”、“節點管理”、“節點池管理”、“模板市場”、“插件管理”權限。

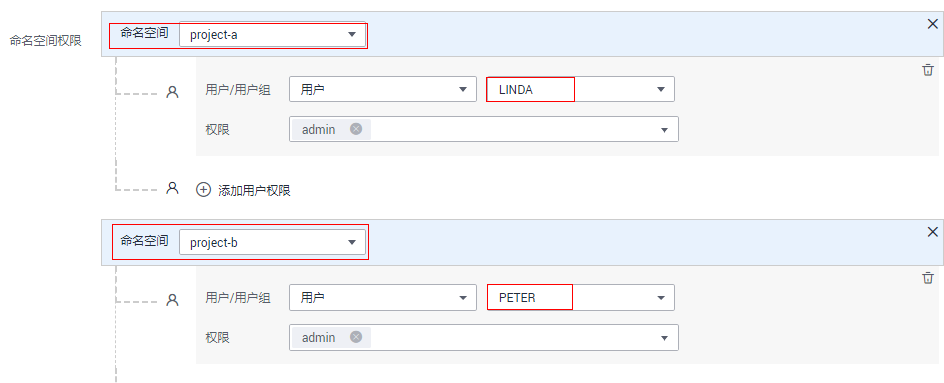

命名空間權限: 是基于Kubernetes RBAC能力的授權。可以讓用戶或用戶組擁有“工作負載”、“網絡管理”、“存儲管理”、“命名空間”權限。

基于IAM系統策略的“集群權限”與基于Kubernetes RBAC能力的命名空間權限,兩者是完全獨立的,互不影響,但要配合使用。同時,為用戶組設置的權限將作用于用戶組下的全部用戶。當給用戶或用戶組添加多個權限時,多個權限會同時生效(取并集)。

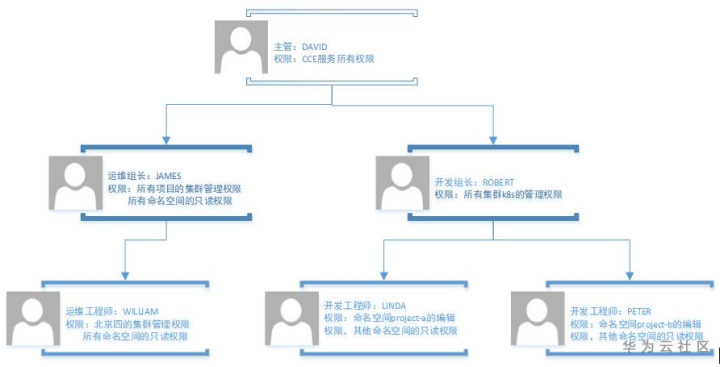

通常一個公司中有多個部門或項目,每個部門又有多個成員。所以,在配置權限時需要進行詳細設計。如下圖所示的組織架構圖,權限該如何設置呢?

由于DAVID需要配置CCE相關的所有權限(包括集群、k8s資源等)。所以,單獨為DAVID創建用戶組“cce-admin”,并配置所有項目的權限:“CCE Administrator”。

溫馨提示 :

CCE Administrator:CCE的管理員權限,擁有該服務的所有權限,不需要再賦予其他權限。

CCE FullAccess、CCE ReadOnlyAccess:CCE的集群管理權限,僅針對與集群相關的資源(如集群、節點)有效,您必須確保同時配置了“命名空間權限”,才能有操作Kubernetes資源(如工作負載、Service等)的權限。

為JAMES創建用戶組“cce-sre”,并配置所有項目的權限:“CCE FullAccess”。自此,便有了所有項目的集群管理權限。

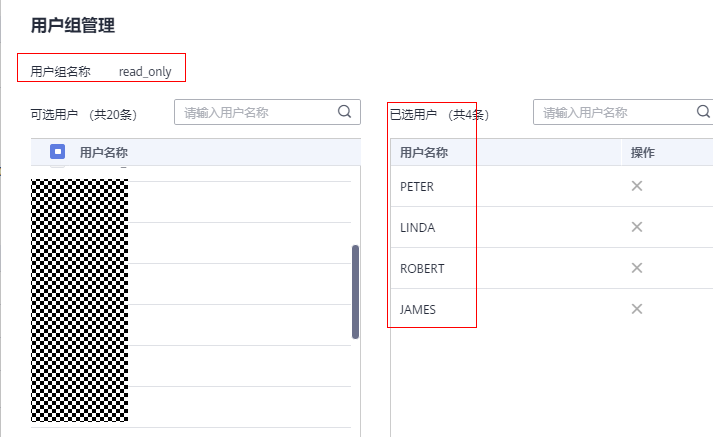

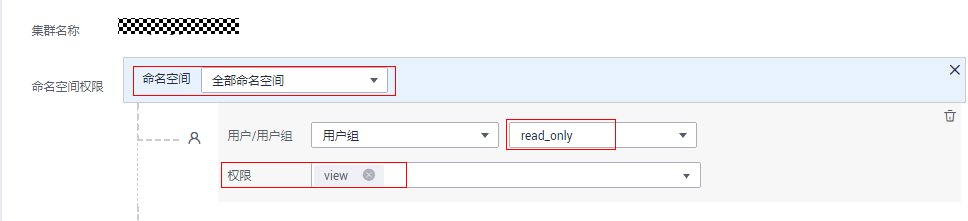

由于很多工程師都需要只讀權限,所以,應創建只讀用戶組“read_only”。然后,將相關用戶都添加到此用戶組。最后,在CCE的“權限管理”、“命名空間權限”界面為此用戶組逐個賦予所有集群的“view”權限。

由于開發組成員并不需要配置集群管理權限,但也要有界面的只讀權限,所以,應賦予只讀用戶組“read_only”CCE界面的只讀權限。

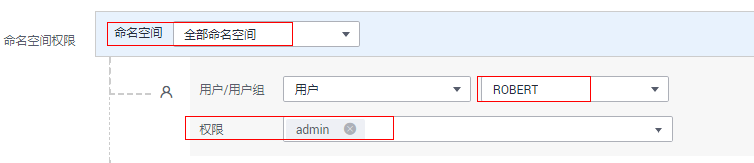

同時,再另外賦予其k8s資源的管理員權限。

為WILLIAM創建用戶組“cce-sre-b4”,然后配置北京四項目的“CCE FullAccess”。

由于前面已經在用戶組“read-only”中為兩位工程師配置的全局的只讀權限,這里只需要再另外配置相應的管理權限即可。

能否只配置命名空間權限,不配置集群管理權限?

由于界面權限是由IAM系統策略進行判斷,所以,如果未配置集群管理權限,就沒有打開界面的權限。

那是否可以使用API呢?

答案也是否定的,因為API都需要進行IAM的token認證。

那是否可以使用kubectl命令呢?

答案是肯定的。但前提是要先從界面上下載kubectl配置文件。所以,如果先配置了集群權限,然后再界面下載認證文件。后面再刪除集群管理權限(保留命名空間權限),依然可以使用kubectl來操作k8s集群。

上述就是小編為大家分享的如何進行云容器引擎CCE權限管理實踐了,如果剛好有類似的疑惑,不妨參照上述分析進行理解。如果想知道更多相關知識,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。