您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

傳輸信道加密Stunnel配置

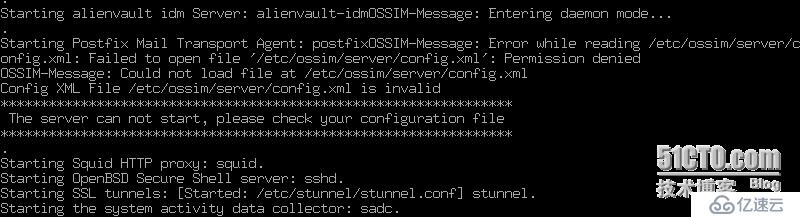

接著上一節的OSSIM加密傳輸信道繼續講解,這里我們選用開源工具Stunnel,它用于提供全局的TLS/SSL服務,其關鍵的配置如下:

Acl safe_port port 443 # https 訪問原始服務器的443端口stunnel4 是用來建立ssl通道,以實現加密傳輸,默認OSSIM4.3系統中,stunnel是關閉的,當配置好stunnel后,就可以用foxmail或者outlook之類的郵件客戶端就可以使用加密的通道訪問郵箱了。

注:Ossim 4.15之后的版本取消了stunnel包。

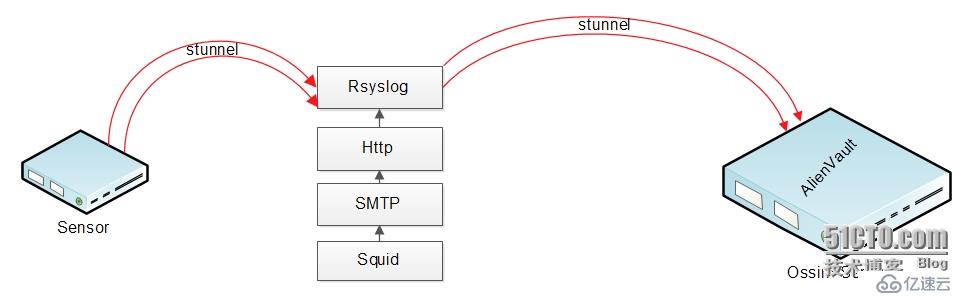

實現思路:利用Stunnel給Squid加密,要用Stunnel加密,所以只允許本地訪問傳統的POP3、SMTP、Samba、Syslog等服務,都是不加密的協議,這樣傳輸不安全,通過Stunnel可以將訪問這些服務的數據,通過一個加密的管道傳輸,這樣更加安全。

圖 使用Stunel加密流程

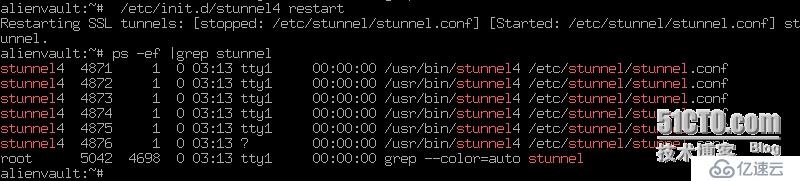

1.啟用Stunnel

#vi /etc/default/stunnel4

將enabled=0,改成enabled=1

然后,保存退出。

2.配置SSL

#cd /etc/ssl

#openssl req -new -x509 -days 365 -nodes -config openssl.cnf -out stunnel.pem -keyout stunnel.pem

#cp stunnel.pem /etc/ssl/certs/

#/etc/init.d/stunnel4 start

Stunnel 服務方式需要一個證書文件。通過 openssl.exe 來創建服務器證書。

這將會創建一個自己給自己簽名的證書。參數的含義:

-days 365 使這個證書的有效期是1年,之后它將不能再用。

-new 創建一個新的證書

-x509 創建一個 X509 證書(自己簽名的)

-nodes 這個證書沒有密碼

-config openssl.cnf

OpenSSL 使用的配置文件(可能需要修改的有[CA_default]和[req_distinguished_name]這兩個 section)。

-out stunnel.pem 把 SSL 證書寫到哪里

-keyout stunnel.pem 把 SSL 證書放到這個文件中這個命令將會問以下問題:

Country name PL, UK, US, CA

State or Province name Illinois, Ontario

Locality Chicago, Toronto

Organization Name Bill's Meats, Acme Anvils

Organizational Unit Name Ecommerce Division

Common Name (FQDN) www.example.com

注意:Common Name (FQDN) 應該是運行 stunnel 機器的主機名。如果能通過不同的主機名訪問這臺機器,有些 SSL 客戶會警告這個主機的證書有問題,所以最好是使它和用戶訪問的主機名匹配。

openssl gendh 512>> stunnel.pem

這將生成 Diffie-Hellman 部分,追加到 pem 文件中。這個只有在指定 stunnel 使用 DH 才需要,但默認是不用的。

除了使用stunnel加密以外,還可以使用rsyslog-gnutls加密syslog連接。

#apt-get install rsyslog-gnutls

具體設置大家可參考encrypting syslog traffic with TLS文檔。大家想了解完整的OSSIM技術,請繼續關注2015年11月出版的《開源安全運維平臺OSSIM最佳實踐》一書,該書為您揭秘更多OSSIM底層技術,這些內容在我的博客里也未曾出現過的哦!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。