您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何進行Apache Superset遠程代碼執行漏洞,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

2020年09月19日,360CERT監測發現 Apache 郵件組 發布了 superset 代碼執行漏洞 的風險通告,該漏洞編號為 CVE-2020-13948 ,漏洞等級:高危,漏洞評分:7.2。

經過身份驗證的遠程攻擊者通過發送特制的請求包,可以造成 遠程代碼執行 影響。

對此,360CERT建議廣大用戶及時將 superset 升級到最新版本。與此同時,請做好資產自查以及預防工作,以免遭受黑客攻擊。

360CERT對該漏洞的評定結果如下

| 評定方式 | 等級 |

|---|---|

| 威脅等級 | 高危 |

| 影響面 | 有限 |

| 360CERT評分 | 7.2 |

Apache Superset是由Airbnb開發用于數據探索和數據可視化的開源軟件,能夠處理大量數據。能夠通過點擊操作快速創建數據報表/數據大屏。

Apache Superset 中存在一處邏輯漏洞,在其模板引擎處理特殊的內容時,允許訪問 python os 軟件包,進而導致任意代碼執行。

經過身份驗證的遠程攻擊者通過發送特制的請求包,可以造成 遠程代碼執行 影響。

- apache:superset: <0.37.0

升級至 Apache Superset 0.37.1

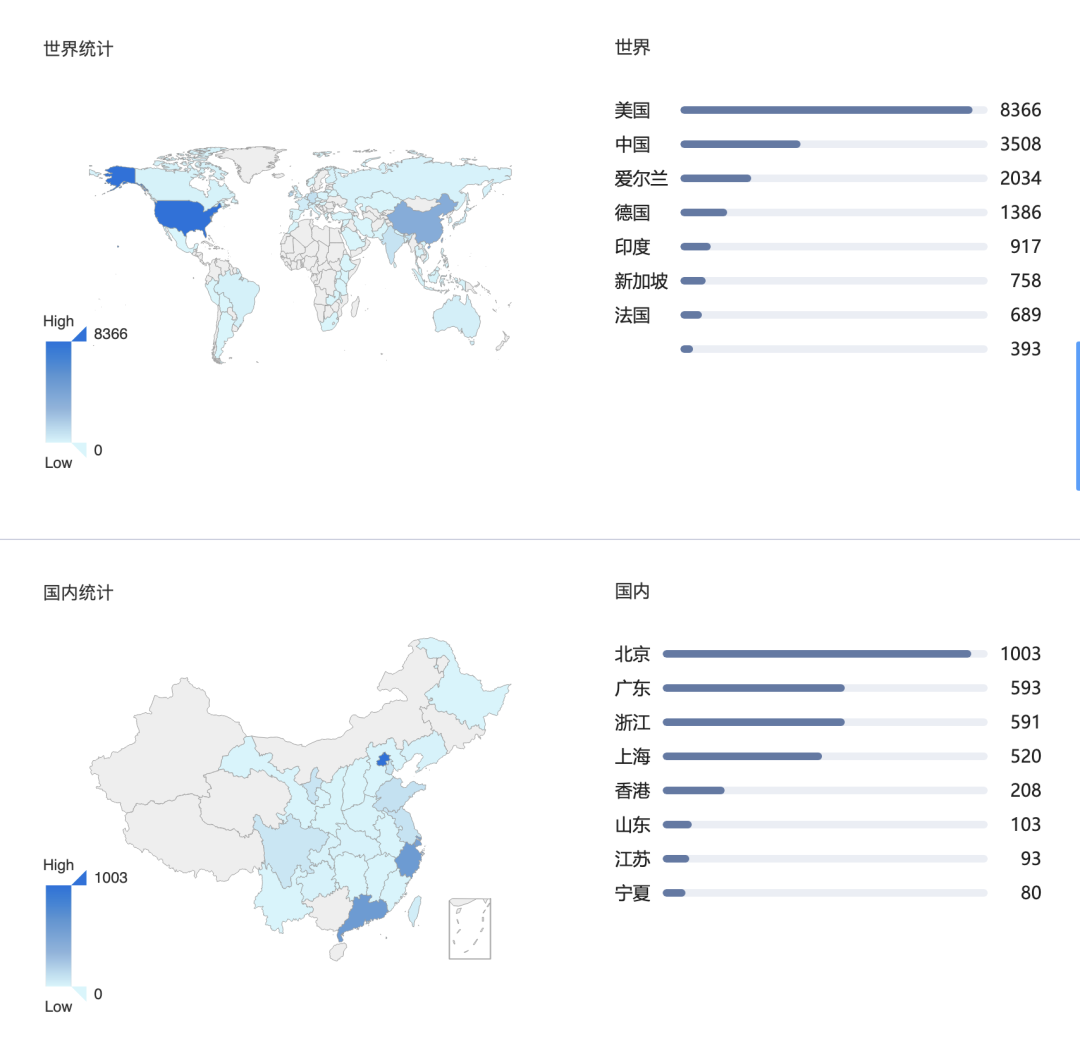

360安全大腦-Quake網絡空間測繪系統通過對全網資產測繪,發現Apache Superset具體分布如下圖所示。

搜索語法: service.response:"/superset/welcome"

360安全大腦的QUAKE資產測繪平臺通過資產測繪技術手段,對該類漏洞進行監測,請用戶聯系相關產品區域負責人或(quake##)獲取對應產品。

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。