您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

burpsuite的基礎應用-暴力破解

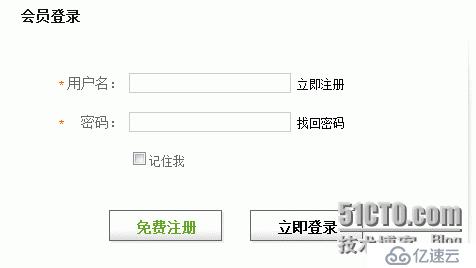

登陸某一站點http://www.XXXX.cn/login.php其注冊頁面如下

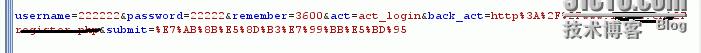

1.開啟Proxy抓包,隨機(猜想)嘗試用戶名密碼,,顯示如下

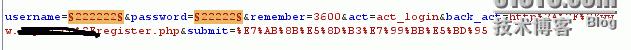

2.send-to-intruder,intruder-positions,去掉多余的加載字典位置,auto$密碼用戶名

Attack type-Battering(一個字典同時匹配兩個加載位置)

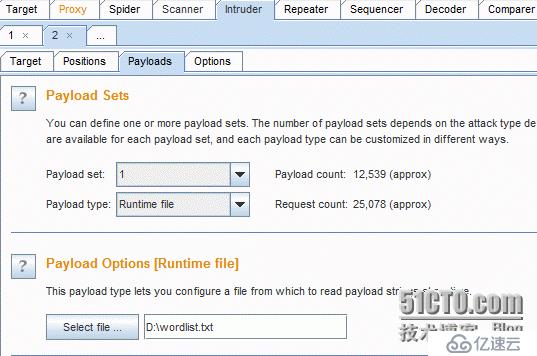

3.Payload Set-type-rumtime file(選擇加載自己的字典),payload option 加載自己的字典 (英文子目錄下,英文文件名)

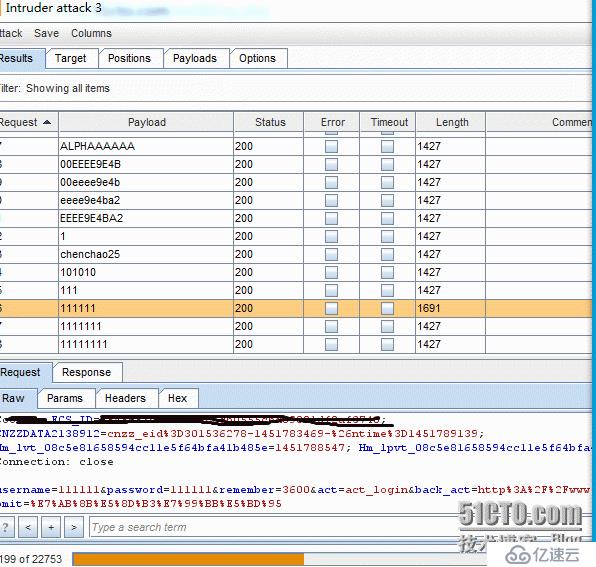

4.start-attack

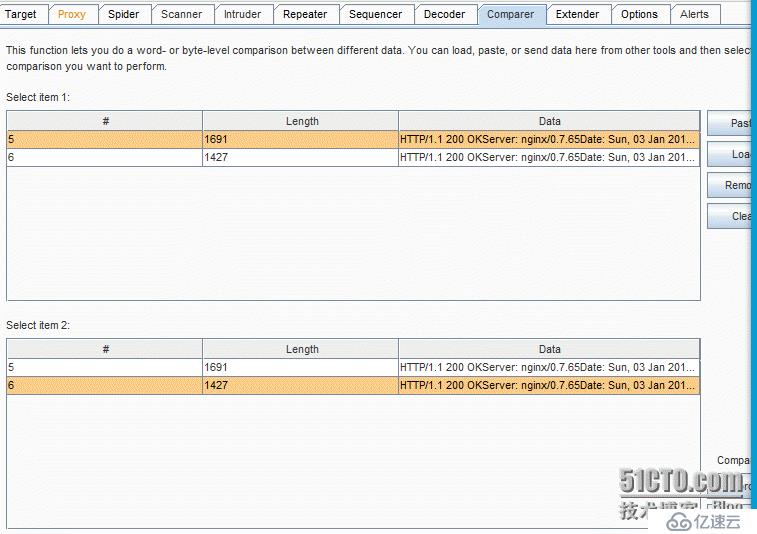

5.查找不一樣的長度值進行比較, 此處明顯的有1691與1427 ,右擊send-to-comparer(response)

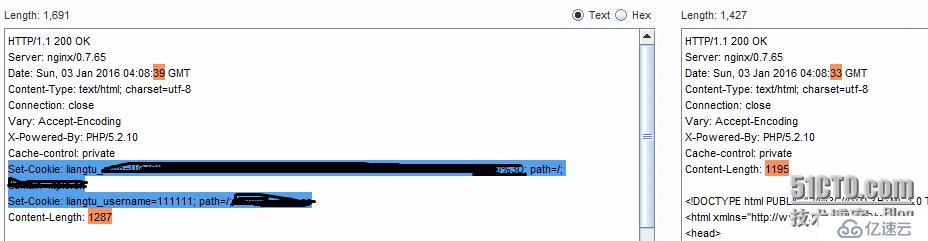

下角點擊word看對比,如下

出現COOKIE值,說明111111是密碼(同時也是用戶名)。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。