您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

利用Tomcat管理臺默認口令漏洞,上傳***文件,獲得目標主機webshell。

Tomcat 管理臺安裝好后需要及時修改默認管理賬戶,并杜絕弱口令,成功登陸者可以部署任意web應用,包括webshell。

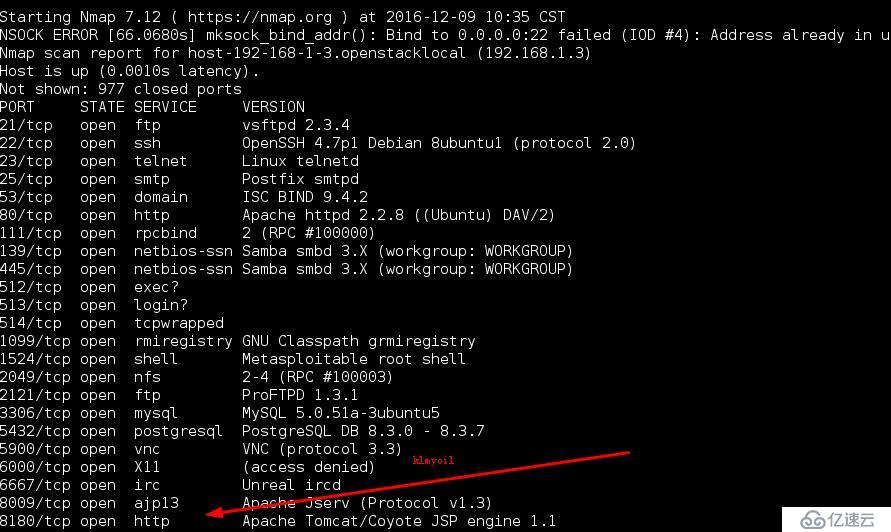

一、利用nmap工具掃描目標主機

1.1使用nmap命令對目標主機進行掃描。單擊桌面空白處,右鍵菜單選擇“在終端中打開”。

1.2在終端中輸入命令“nmap –sV 192.168.1.3”,對目標主機進行端口掃描,發現開放8081端口并且運行著ApacheTomcat/CoyoteJSP engine1.1。

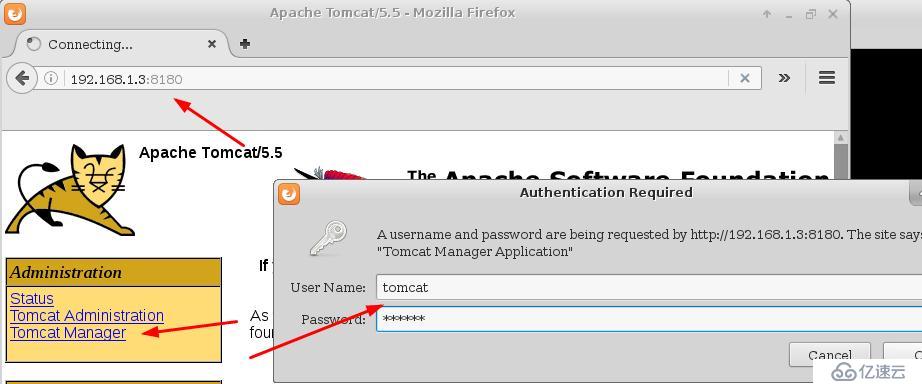

1.3在瀏覽器地址欄中輸入`http://192.168.1.3:8180,打開tomcat頁面,單擊“Tomcat Manager”,`打開后臺管理頁面。

1.4在彈出的對話框中,輸入默認的賬戶tomcat,密碼tomcat,單擊”ok”。

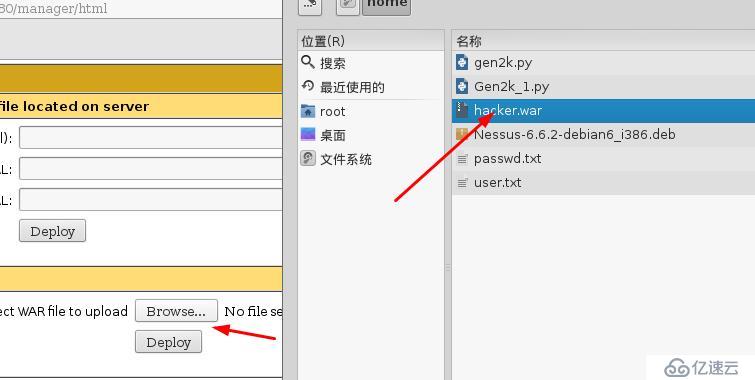

1.5單擊“Browse”按鈕,在目錄“/home/” 下選擇hacker.war文件。

1.6單擊“Deploy”按鈕,上傳***,生成/hacker的目錄。

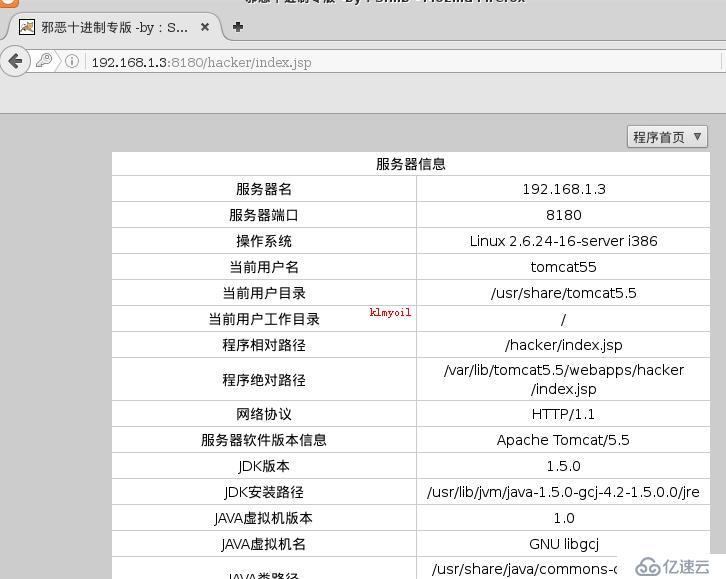

1.7在地址欄中輸入`http://192.168.1.3:8180/hacker/index.jsp,`webshell密碼“87966550”,登陸webshell。

1.8瀏覽器跳轉到***首頁。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。