您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

一. 收獲

本文技術性不是很強,幾乎都是利用工具來完成,但是如果沒有靈活地使用工具,也未必能成功,首先是,通過上傳發現,上傳文件成功卻訪問不了,初步可以判斷我們沒有訪問權限,此時,要么可以暴力破解web系統賬號進行訪問,然后再連接***,要么就是找一個權限設置不是很高的目錄進行上傳,因此就需要對一些常用的web部署框架的網站目錄結構有一定的了解。

另外就是有的網站可能有***有一點檢測機制,如果上傳文件txt文件能訪問,腳本文件顯示頁面不存在,那么可以試試上傳一些免殺的***試試。

tip1:快速判斷網站是windows系統還是linux系統,通過對各自對大小寫字母的敏感性不同進行判斷。如:http://www.10086.cn/gz/index_851_851.html 將index_851_851.html 改為inDex_851_851.html進行訪問,發現更改后不能正常訪問,初步就可以判斷該系統是linux系統,不排除故意干擾性!

二. ***路徑

2.1 漏洞產生的原因

Apache Struts2的“Dynamic MethodInvocation”機制是默認開啟的,僅提醒用戶如果可能的情況下關閉此機制,如果未關閉此機制將導致遠程代碼執行漏洞,遠程***者可利用此漏洞在受影響應用上下文中執行任意代碼。

Apache Struts2在實現過程中使用了OGNL表達式,并將用戶通過URL提交的內容拼接入OGNL表達式中,當debug模式開啟時,***者可以通過構造惡意URL來執行任意Java代碼,進而可執行任意命令。

Apache Struts 2.3.1.1之前版本中的DebuggingInterceptor組件中存在漏洞。當使用開發模式時,遠程***者可利用該漏洞借助未明向量執行任意命令。

Apache Struts2的action:、redirect:和redirectAction:前綴參數在實現其功能的過程中使用了OGNL表達式,并將用戶通過URL提交的內容拼接入OGNL表達式中,從而造成***者可以通過構造惡意URL來執行任意Java代碼,進而可執行任意命令。redirect:和redirectAction:此兩項前綴為Struts默認開啟功能,目前Struts 2.3.15.1以下版本均存在此漏洞。

2.2 漏洞發現

通過使用struct2漏洞檢測工具,發現目標網站存在s2-016,s2-019 struct2漏洞,如圖:

圖 2.1 struct2漏洞

2.3 漏洞利用

通過對發現的struct漏洞使用相關利用工具進行利用,一步步開始***該系統!

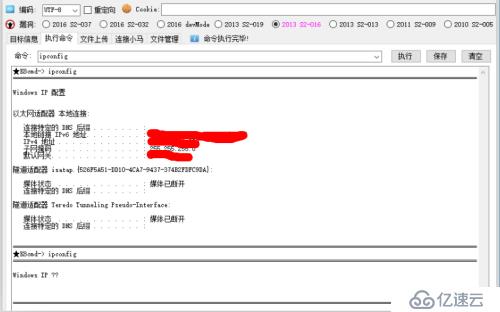

2.4 獲取目標信息

***該系統之前,首先需要獲取到系統的相關信息,獲取到的目標信息如圖:

圖 2.2 系統相關信息

兩個漏洞確實是真實存在的,并且獲取了當前站點的真實物理路徑,另外用戶權限是最高級權限system權限,為下一步***計劃創建了一個良好的環境。

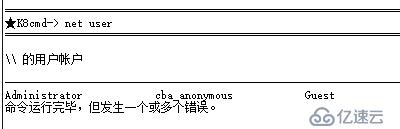

2.5 執行系統命令

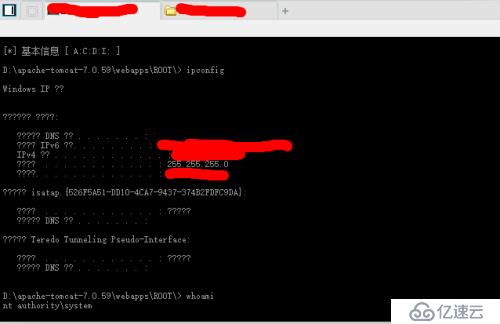

通過對這兩個漏洞進行命令執行,在前期收集到該系統是windows系統(一個簡單的判斷就是根據windows和linux系統對大小寫敏感程度不同),所以直接執行windows命令,可知s2-016可以執行系統命令,s2-019執行命令出錯,如圖:

圖 2.3 執行系統命令

從執行結果可以看出,該網站是從內網通過端口映射到外網的,并且獲取到內網ip地址。查看系統用戶,發現3個賬號,由此可見權限是很高的!

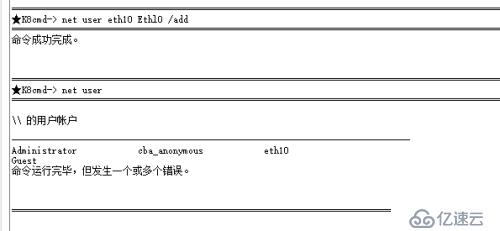

圖 2.4 系統賬戶

添加用戶eth20,添加賬戶成功,如圖:

圖 2.5 添加eth20賬戶

由于只是***測試,因此不進行下一步操作,下一步就是將添加的用戶添加至管理組,然后開遠程桌面,從上可以看出,當前權限是最高權限,因此下一步是完全可行的,一旦遠程桌面連接成功,那么就可以使用相關工具獲取到系統賬號密碼,然后刪除之前添加的賬號,這樣會大大減小被發現的風險,以便長時間進行控制該服務器。(備注,添加的賬號已刪除)。

2.6 文件上傳

由于本次檢測出了s2-016,s2-019漏洞,但是只有s2-016可以執行系統命令,如果沒有s2-016,那么我們接下來就是進行文件上傳,上傳***,從而進行控制服務器。

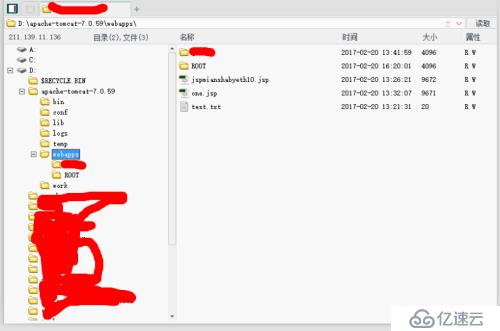

先在當前目錄上傳一個測試文件,發現雖然顯示上傳ok,但是卻訪問不了,初步排斷是做了限制,由此排斷當前目錄沒有相關訪問權限,通過對tomcat了解,發現webapp下還有一個ROOT目錄(相關于網站根目錄),于是上傳至該目錄,發現上傳成功,并能訪問,如圖:

圖 2.6 上傳測試文件

圖 2.7 上傳測試文件成功

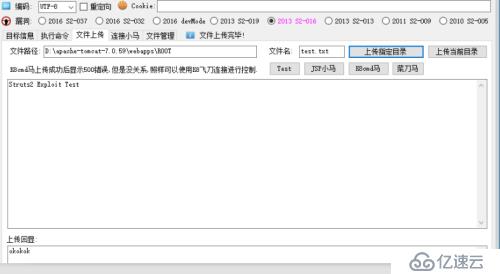

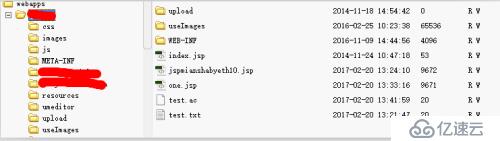

接著上傳***文件,并使用菜刀連接,成功,如圖:

圖 2.8 菜刀成功連接

菜刀連接成功以后,由于是system權限,因此可任意下載系統中文件,并且可以上傳惡意文件及工具,從而一步步攻陷該服務器!

通過查看文件發現,之前上傳的文件上傳成功了,只是訪問不了。

另外通過上傳文件,并配合虛擬終端,則可一步步完全控制該服務器,如圖:

圖 2.9 菜刀虛擬終端

至此,已到達想要的***效果,于是本次對該漏洞的利用情況到此結束!

2.7 修復建議

目前廠商已經發布了升級補丁以修復這個安全問題,請到廠商的主頁下載。

漏洞: s2-016,s2-019!

三. 總結與建議

3.1 現狀總結

綜上可知,該站點目前是是否危險的,應盡快修復該漏洞!

3.2 安全建議

對于發現的漏洞應及時整改,打相應補丁進行解決!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。