您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

目前軟件開發商對 Python 加密時可能會有兩種形式,一種是對python轉成的exe進行

保護,另一種是直接對.py或者.pyc文件進行保護,下面將列舉兩種形式的保護流程。

下載最新版加殼工具,使用加殼工具直接對demo.exe進行加殼操作

第一步,使用加殼工具對 python 安裝目錄下的 python.exe 進行加殼,將 python.exe 拖入到加殼工具 VirboxProtector 中,配置后直接點擊加殼。

第二步,對.py/.pyc 進行加密,使用 DSProtector 對.py/.pyc 進行保護。

l?虛擬機外殼:精銳5的外殼保護工具,創新性的引入了預分析和自動優化引擎,有效的解決了虛擬化保護代碼時的安全性和性能平衡問題。

l?碎片代碼執行:利用自身成熟的外殼中的代碼提取技術,抽取大量、大段代碼,加密混淆后在安全環境中執行,最大程度上減少加密鎖底層技術和功能的依賴,同時大量大段地移植又保證了更高的安全性。

l?Virbox加密編譯引擎:集編譯、混淆等安全功能于一身,由于在編譯階段介入,可優化空間是普遍虛擬化技術無法比擬的,對代碼、變量的混淆程度也有了根本的提升。

l?反黑引擎:內置R0級核心態反黑引擎,基于***行為特征 的(反黑數據庫)反制手段。精準打擊調試、注入、內存修改等***行為,由被動挨打到主動防護。

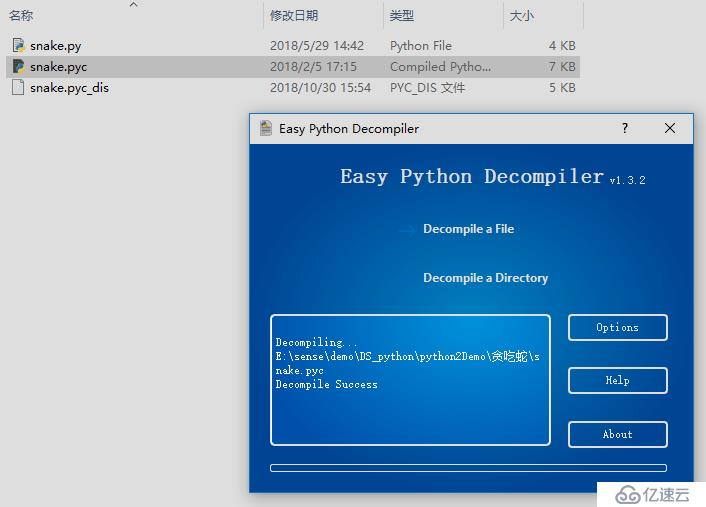

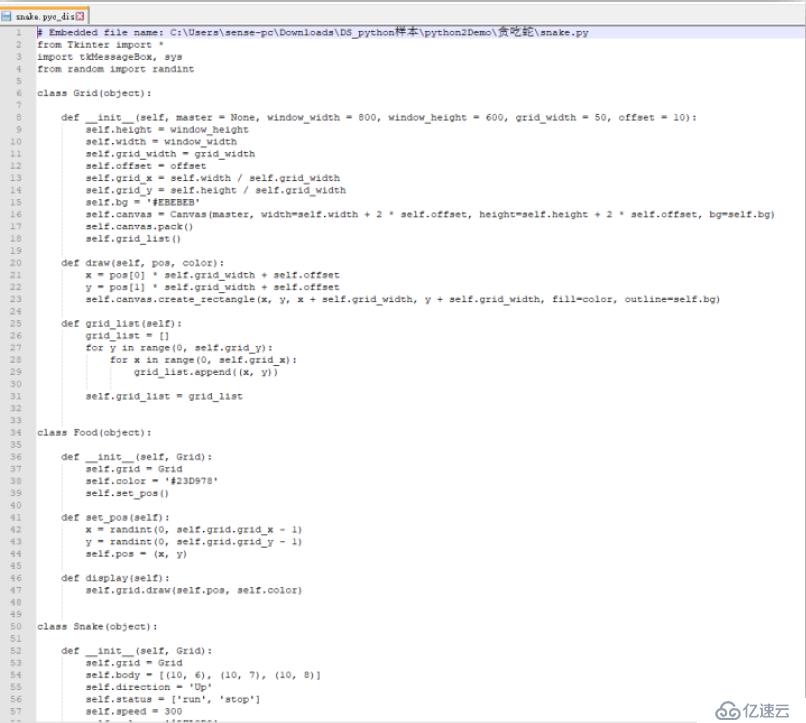

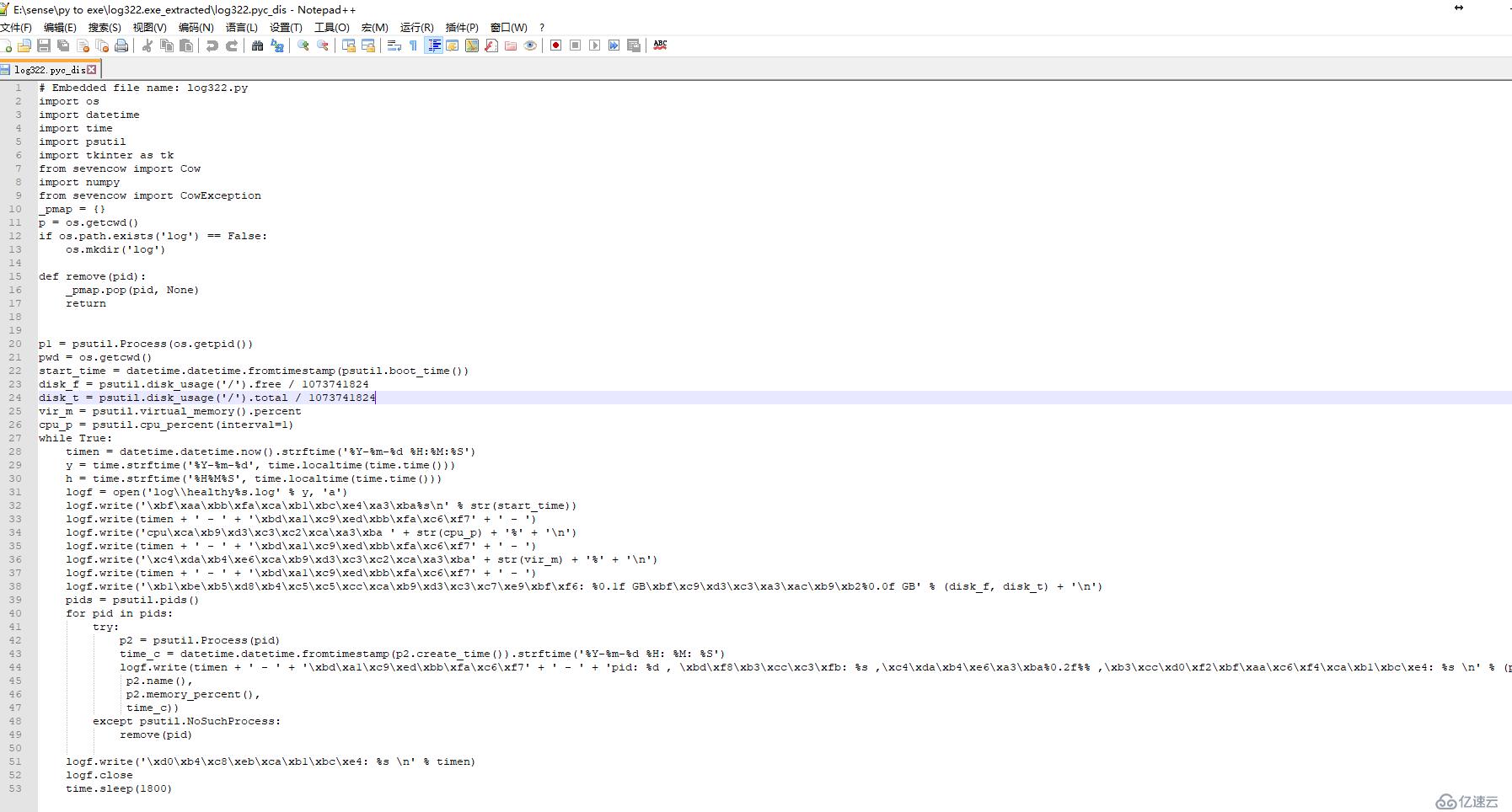

生成的dis文件可以用 notepad++ 查看出源碼

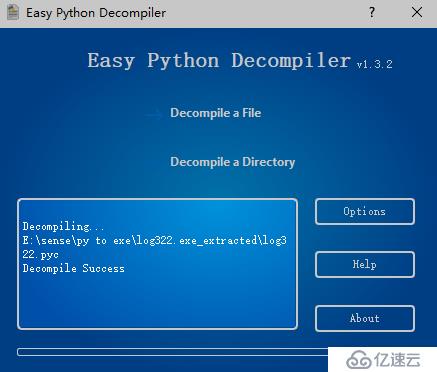

由上圖可看出,沒有經過加密的.pyc文件可以很輕易的通過Easy Python Decompiler v1.3.2工具反編譯出源碼 ,深思對.pyc保護的方式是通過DS Protector工具進行保護 ,防止源碼被反編譯 。

DS Protector是北京深思數盾自主研發的程序數據保護工具 ,它彌補了加殼VirboxProtector的功能, Virbox Protector是對程序編譯后的二進制代碼行保護,配合DS Protector數據保護工具就形成了代碼,數據三位一體的防護。

而對于 python 開發的程序保護方式主要是對 開發的程序保護方式主要是對 pyc 文件進行加密,可以保護主要代碼邏輯不被反編譯,從而最大程度保護軟件開發者的合法權益。

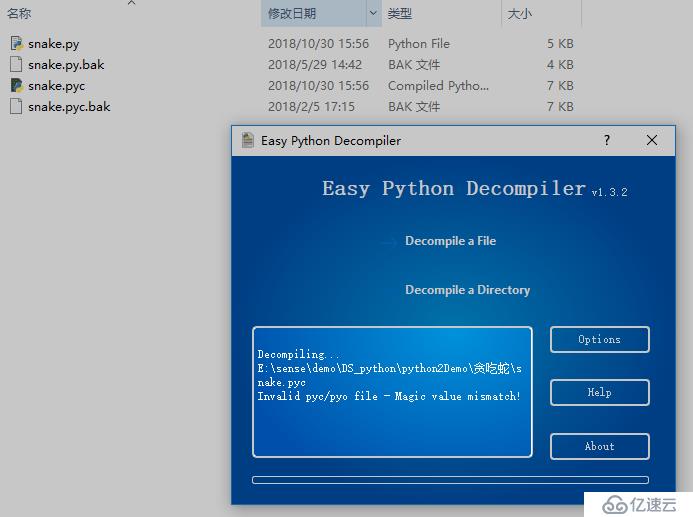

通過 Virbox Protector先對解析文件的python.exe進行加密,加密時打開 DS Protector 插件功能,然后通過DS Protector對pyc文件進行加密,并使用殼生成的配置將后文件進行加密后的python.exe pyc文件和授權三者關聯起來。

加密后使用 Easy Python Decompiler v1.3.2工具反編譯 pyc文件失敗。

通過打包工具py2exe和跨平臺的PyInstaller工具都可以將 python 腳本打包成可執行文件,打包后的可執行文件不依賴 python,可以直接在沒裝python 的機器上運行。 注:不同的打包方式原理不同,源碼存放位置也不同,所以需要保護具體模塊也不同。

使用 Py2exe打包后,只需使用unpy2exe-master,將exe文件放入待反編譯的程序目錄下,執行 python unpy2XXX.exe件,反編譯為 pyc pyc文件;

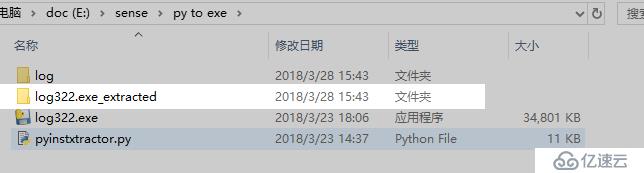

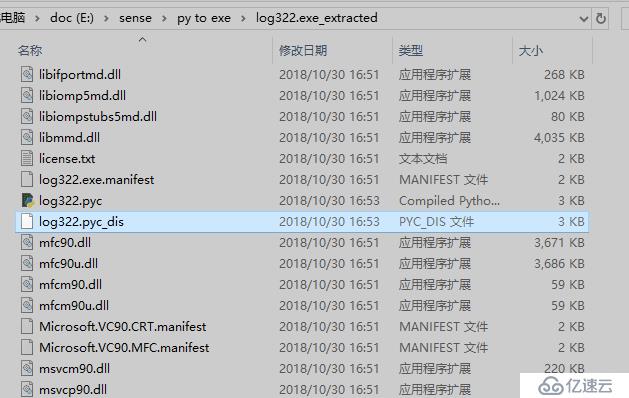

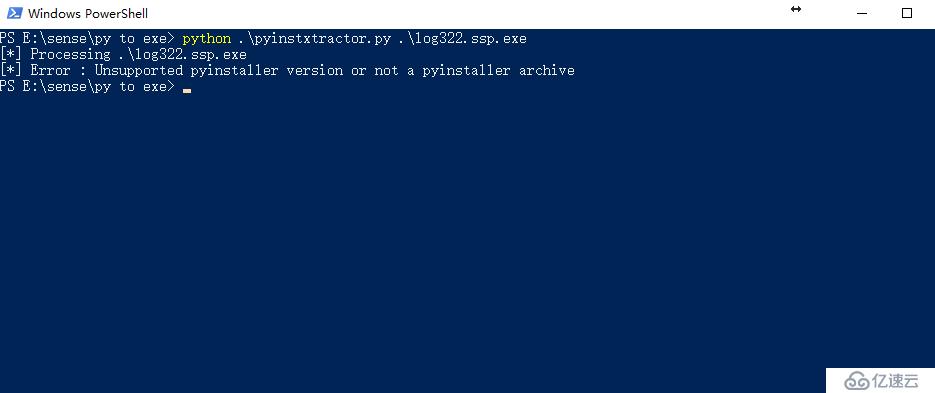

使用 PyInstaller打包后,將pyinstxtractor.py 放入待反編譯的程序目錄下,執行 pyinstxtractorXXX.exe,會對應的生成一個文件夾,在文件夾中找到名字和程序相同pyc文件。 然后使用 Easy Python Decompiler v1.3.2工具反編譯 pyc 文件,成功后同目錄下生成一個帶后綴dis的文件,生成的dis文件可以用notepad++查看出源碼。

python腳本打包的可執行文件,可以直接使用 Virbox Protector 對exe 程序進行加殼保護,加殼軟件中內置了虛擬機、碎片代碼執行混淆等多種安全技術,能有效阻止 exe 程序被反編譯,無法dump內存。

注:不同的打包方式原理不同,源碼存放位置也不同所以需要保護的具體模快也不同

加密之后再嘗試解壓 XXX.exe 失敗 ,已經無法進行反編譯,使用常規工具也是無法分析的。

加密之后再嘗試解壓log322.exe失敗,已經無法進行反編譯,使用常規反編譯工具也是無法進行分析的。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。