您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

??FIDO(Fast IDentity Online聯盟)是一個基于標準、可互操作的身份認證生態系統。

??U2F(Universal 2nd Factor)是FIDO聯盟提出的使用標準公鑰密碼學技術提供更強有力的身份認證協議。

??U2F在常用的用戶名/密碼的認證基礎上又增加了一層第二因子(2nd Factor)的保護,這重保護是通過物理硬件來支持的。

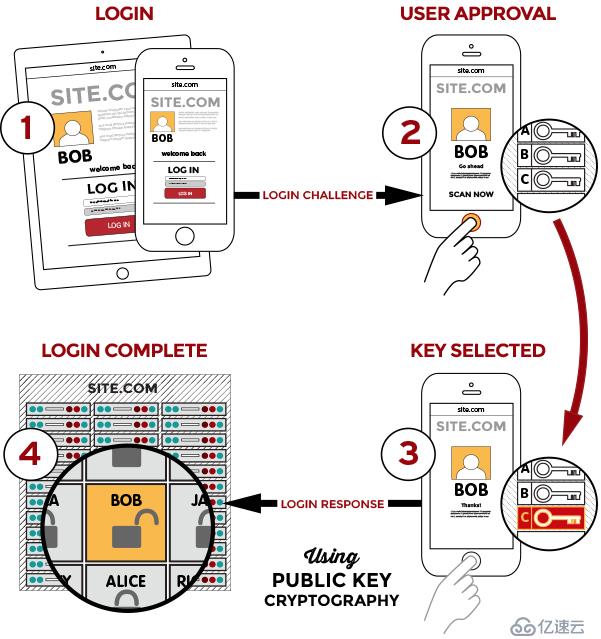

??FIDO的官方網站用兩張圖介紹了U2F的應用原理,它把應用過程分解為兩個階段:

??注冊階段,如圖1所示:

??圖1中的流程如下:

??U2F協議支持兩個操作:注冊(registration)與鑒權(authentication),這兩個操作可分解為三個階段,如圖3所示。

??在圖3中,Relying Party(簡稱RP)就是第2節描述的在線服務網站。FIDO Client為客戶端,三個階段的流程如下:

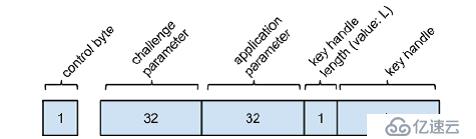

??注冊請求消息如圖4所示:

??消息中各字段含義如下:

??注冊回應消息如圖5所示:

消息中字段含義如下:

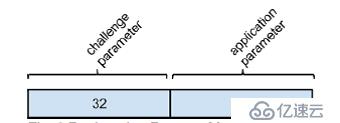

??鑒權請求消息如圖6所示:

??消息中字段含義如下:

??鑒權回應消息如圖7所示:

??消息中各字段含義如下:

??前面的請求/回應消息中對challenge parameter的構建使用到clientdata,clientdata為一個JSON對象字符串,其對象結構ClientData定義如下:

dictionary ClientData {

DOMString typ;

DOMString challenge;

DOMString origin;

(DOMString or JwkKey) cid_pubkey;

};??ClientData結構中各屬性含義如下:

1.https://fidoalliance.org/how-fido-works/

2.https://fidoalliance.org/specs/fido-u2f-v1.2-ps-20170411/FIDO-U2F-COMPLETE-v1.2-ps-20170411.pdf

3.http://www.ietf.org/rfc/rfc4648.txt

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。