您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家分享的是有關Mosquito攻擊技術的工作原理是什么的內容。小編覺得挺實用的,因此分享給大家做個參考,一起跟隨小編過來看看吧。

近期,來自以色列本古里安大學的安全研究人員向外界演示了一種名叫“Mosquito”(蚊子攻擊)的攻擊技術,而這種攻擊技術將允許攻擊者通過揚聲器或耳機從物理隔離(空氣間隙)或聯網計算機中提取數據。

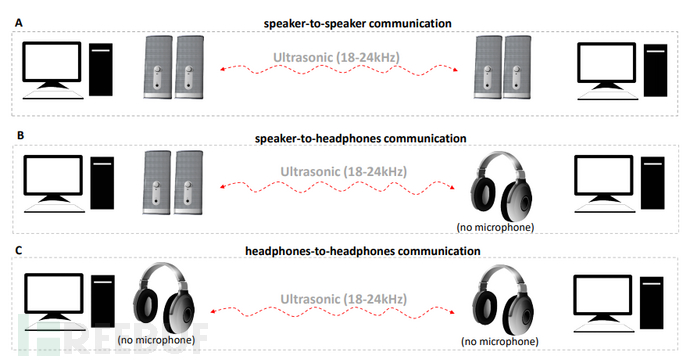

研究人員在這份標題為《Mosquito攻擊:空氣間隙計算機之間的隱蔽通信》的研究報告中解釋稱,這種攻擊方法的隱蔽性非常高,它可以通過揚聲器的超聲波信號來發送和接收數據。這項技術可以將音頻輸出插孔轉換成輸入插孔,然后再將揚聲器轉換為麥克風。這是現代音頻芯片組的一種功能,也可以說是一種特性,并且可以通過軟件來實現轉換。但是,攻擊者也可以通過特殊制作的惡意軟件來利用這種功能,然后將目標主機的揚聲器或耳機轉換成麥克風,并通過超聲波信號完成兩臺計算機設備之間的數據提取(最遠距離為9米左右)。

研究人員Mordechai Guri、Yosef Solwicz、Andrey Daidakulov和Yuval Elovici還設計出了另一種專門針對空氣間隙系統的數據提取技術,其中包括:

1. Odini:利用的是CPU核心所生成的低頻磁信號;

2. Magneto:利用磁信號將空氣間隙系統中的數據提取到附近的智能手機中;

3. LED-it-Go:利用發光二極管(LED)從空氣間隙網絡中提取數據;

4. aIR-Jumper:使用紅外LED和安全監控攝像頭與空氣間隙網絡進行遠程通信;

5. BitWhisper:利用目標主機中CPU/GPU的溫度變化來與附近的空氣間隙系統進行通信;

研究人員解釋稱,在Mosquito攻擊中其實麥克風并不是必備組件之一,因為他們所開發的惡意軟件可以利用特定音頻芯片組中的功能來將已連接的揚聲器(輸出設備)轉換成麥克風(輸入設備)。

目前Mosquito攻擊仍處于試驗階段,但是就現在的實驗結果來看,當前幾乎所有的平臺都會受到這種安全風險的影響,尤其是物聯網設備,而這種安全漏洞將有可能把個人數據甚至是整個企業的數據進一步暴露在網絡威脅之下。除此之外,趨勢科技前沿威脅研究團隊(FTR)的Stephen Hilt還對當前最流行的兩款揚聲器系統進行了分析,并且成功利用Mosquito攻擊從目標系統中提取出了數據。這也就意味著,目前很多運行在企業環境中的計算機/網絡系統都將會暴露在這種安全風險之中。

實際上,這兩項研究結果表明,安全問題不應該是一個“事后”才去思考的事情。就目前的網絡安全形勢來看,無論是個人用戶、企業或在線服務提供商,還是設備設計商/制造商,都應該對自己所使用的軟件或硬件部署多層安全防護。

感謝各位的閱讀!關于“Mosquito攻擊技術的工作原理是什么”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,讓大家可以學到更多知識,如果覺得文章不錯,可以把它分享出去讓更多的人看到吧!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。