您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關Jumpserver受控服務器任意命令執行漏洞示例分析,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

2021年01月18日,360CERT監測發現Jumpserver發布了遠程命令執行漏洞的風險通告,漏洞等級:高危,漏洞評分:8.5。

Jumpserver中存在一處受控服務器遠程任意命令執行漏洞,該漏洞由多處漏洞導致。

對此,360CERT建議廣大用戶好資產自查以及預防工作,以免遭受黑客攻擊。

360CERT對該漏洞的評定結果如下

| 評定方式 | 等級 |

|---|---|

| 威脅等級 | 高危 |

| 影響面 | 一般 |

| 360CERT評分 | 8.5 |

升級到以下安全版本

->= v2.6.2

->= v2.5.4

->= v2.4.5

-= v1.5.9(版本號沒變)

-< v1.5.3

修改 nginx 配置文件屏蔽收到影響的接口

jumpservernginx 配置文件位置

# 社區老版本

/etc/nginx/conf.d/jumpserver.conf

# 企業老版本

jumpserver-release/nginx/http_server.conf

# 新版本在

jumpserver-release/compose/config_static/http_server.conf

### 保證在 /api 之前 和 / 之前

location /api/v1/authentication/connection-token/ {

return 403;

}

location /api/v1/users/connection-token/ {

return 403;

}

### 新增以上這些

location /api/ {

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header Host $host;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_pass http://core:8080;

}

...

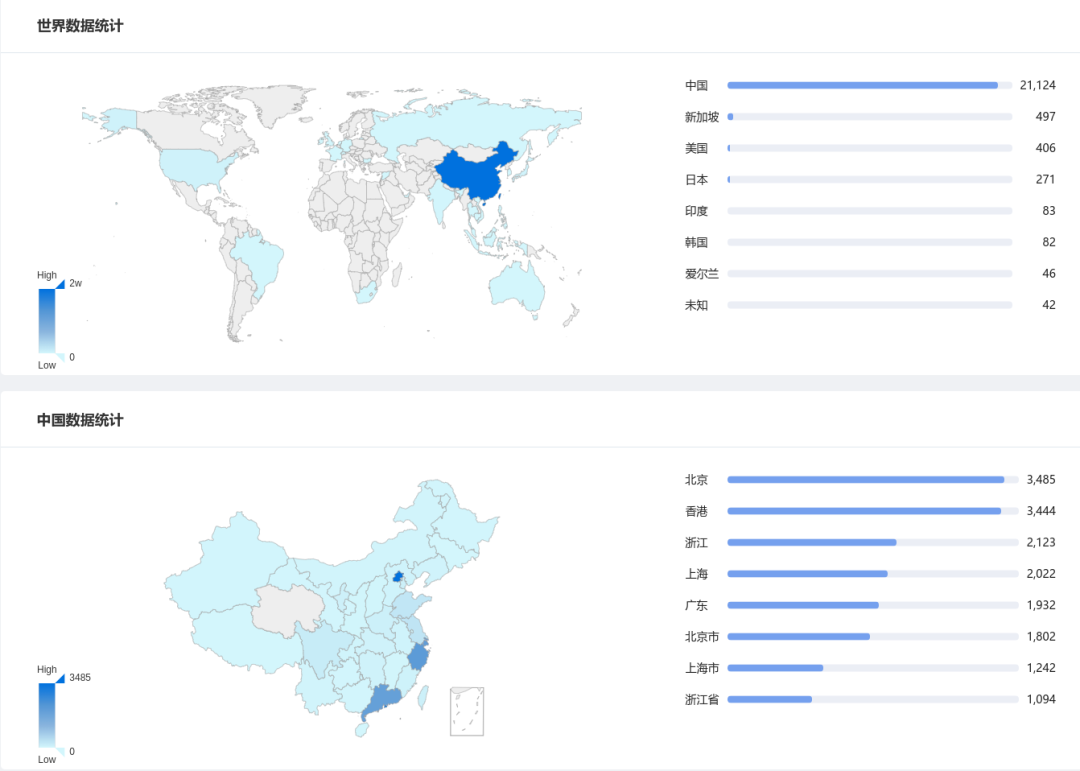

360安全大腦-Quake網絡空間測繪系統通過對全網資產測繪,發現Jumpserver具體分布如下圖所示。

看完上述內容,你們對Jumpserver受控服務器任意命令執行漏洞示例分析有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。