您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家分享的是有關rancher2.x如何配置AD域認證的內容。小編覺得挺實用的,因此分享給大家做個參考,一起跟隨小編過來看看吧。

如果您的組織使用Microsoft Active Directory作為統一用戶管理系統,則Rancher可以集成Active Directory服務以進行統一身份驗證。Rancher根據Active Directory管理的用戶和組來控制對集群和項目的訪問,同時允許最終用戶在登錄Rancher UI時使用其AD憑據進行身份驗證。

Rancher使用LDAP與Active Directory服務通信。因此,Active Directory的身份驗證流程與 OpenLDAP身份驗證集成方法相同。

注意 在開始之前,請熟悉 外部身份驗證配置和主要用戶的概念。

您需要通過AD管理員創建或獲取新的AD用戶,以用作Rancher的服務帳戶。此用戶必須具有足夠的權限才能執行LDAP搜索并讀取AD域下的用戶和組的屬性。

通常應該使用域用戶帳戶(非管理員)來實現此目的,因為默認情況下此用戶對域中的大多數對象具有只讀權限。

但請注意,在某些鎖定的Active Directory配置中,此默認行為可能不適用。在這種情況下,您需要確保服務帳戶用戶至少具有在基本OU(封閉用戶和組)上授予的讀取和列出內容權限,或者全局授予域。

使用TLS? 如果AD服務器使用的證書是自簽名的,或者不是來自公認的證書頒發機構,請確保手頭有PEM格式的CA證書(與所有中間證書連接)。您必須在配置期間設置此證書,以便Rancher能夠驗證證書。

使用本地admin帳戶登錄Rancher UI 。

從全局視圖中,導航到安全>認證。

選擇Active Directory,配置AD認證參數。

在標題為配置Active Directory服務器的部分中,填寫特定于Active Directory服務的配置信息。有關每個參數所需值的詳細信息,請參閱下表。

注意 如果您不確定要在 用戶/組 搜索庫字段中輸入什么值, 請查看 使用ldapsearch識別Search-Base和架構。

表1:AD 服務器參數

| 參數 | 描述 |

|---|---|

| 主機名 | 指定AD服務器的域名或IP地址 |

| 端口 | 指定Active Directory服務器偵聽的端口。未加密的LDAP通常使用標準端口389,而LDAPS使用端口636。 |

| TLS | 選中此框以啟用LDAP over SSL/TLS(通常稱為LDAPS)。 |

| 服務器連接超時 | Rancher無法訪問AD服務器后等待的持續時間。 |

| 服務帳戶用戶名 | 輸入對您的登錄域具有只讀訪問權限的AD帳戶的用戶名(請參閱先決條件)。用戶名可以用NetBIOS格式輸入(例如: DOMAIN\serviceaccount)或UPN格式(例如: serviceaccount@domain.com)。 |

| 服務帳戶密碼 | 服務帳戶的密碼。 |

| 默認登錄域 | 使用AD域的NetBIOS名稱配置此字段時,在沒有域(例如jdoe)時輸入的用戶名將在綁定到AD服務器時自動轉換為斜線的NetBIOS登錄(例如LOGIN_DOMAIN\jdoe)。如果您的用戶使用UPN(例如jdoe@acme.com)作為用戶名進行身份驗證,則此字段必須為空。 |

| User Search Base | 目錄樹中節點的專有名稱,從該節點開始搜索用戶對象。所有用戶必須是此基本DN的后代。例如:ou=people,dc=acme,dc=com。 |

| Group Search Base | 如果您的組位于與User Search Base配置的節點不同的節點下,則需要在此處提供可分辨名稱。否則將其留空。例如:ou=groups,dc=acme,dc=com。 |

注意 如果您的AD服務器為標準配置,那可以跳過此步驟

在標題為自定義架構部分中,您必須為Rancher提供與目錄中使用的模式相對應的用戶和組屬性的正確配置。

Rancher使用LDAP查詢來搜索和檢索有關Active Directory中的用戶和組的信息,本節中配置的屬性映射用于構建搜索過濾器并解析組成員身份。因此,提供的設置反映AD域的實際情況至關重要。

注意 如果您不熟悉Active Directory域中使用的架構,請參閱使用ldapsearch識別搜索庫和架構以確定正確的配置值。

下表詳細介紹了用戶架構部分配置的參數。

表2:用戶架構配置參數

| 參數 | 描述 |

|---|---|

| 對象類型 | 域中用戶對象的類型名稱。 |

| 用戶名屬性 | 其值作為顯示名稱。 |

| 登錄屬性 | 該值與用戶在登錄Rancher時輸入的憑據的用戶名部分相匹配的屬性。如果您的用戶使用其UPN(例如“ jdoe@acme.com”)作為用戶名進行身份驗證,則通常必須將此字段設置為userPrincipalName。否則,對于舊的NetBIOS樣式的登錄名稱(例如“jdoe”)通常是這樣sAMAccountName。 |

| 用戶成員屬性 | 包含用戶所屬組的屬性。 |

| 搜索屬性 | 當用戶輸入文本以在UI中添加用戶或組時,Rancher將查詢AD服務器并嘗試按此設置中提供的屬性匹配用戶。可以通過使用管道(“|”)符號分隔多個屬性來指定它們。要匹配UPN用戶名(例如jdoe@acme.com ),通常應將此字段的值設置為userPrincipalName。 |

| 用戶啟用的屬性 | 包含表示用戶帳戶標志的按位枚舉的整數值的屬性。Rancher使用它來確定是否禁用了用戶帳戶。您通常應將此設置保留為AD標準userAccountControl。 |

| 禁用狀態位掩碼 | 這是User Enabled Attribute指定已禁用的用戶帳戶的值。您通常應將此設置保留為Microsoft Active Directory架構中指定的默認值“2”(請參閱此處)。 |

下表詳細說明了組架構配置的參數。

表3: 組架構配置參數

| 參數 | 描述 |

|---|---|

| 對象類型 | 域中組對象的類型名稱。 |

| 名稱屬性 | 其值作為顯示名稱。 |

| 組成員用戶屬性 | 格式與中的組成員匹配的用戶屬性的名稱Group Member Mapping Attribute。 |

| 組成員映射屬性 | 包含組成員的組屬性的名稱。 |

| 搜索屬性 | 在將群組添加到集群或項目時用于構建搜索過濾器的屬性。請參閱用戶架構的說明Search Attribute。 |

| 組DN屬性 | group屬性的名稱,其格式與描述用戶成員身份的user屬性中的值匹配。見 User Member Attribute。 |

| 嵌套組成員資格 | 此設置定義Rancher是否應解析嵌套組成員資格。僅在您的組織使用這些嵌套成員資格時使用(即您擁有包含其他組作為成員的組)。 |

為了成功配置AD身份驗證,您必須提供與AD服務器的層次結構和架構相關的正確配置。

該ldapsearch工具可以幫助您查詢AD服務器用戶和組對象的模式。

處于演示的目的,我們假設:

Active Directory服務器的主機名為ad.acme.com。

服務器正在偵聽端口上的未加密連接389。

Active Directory域是acme

擁有一個有效的AD帳戶,其中包含用戶名jdoe和密碼secret

首先,我們將使用ldapsearch來識別用戶和組的父節點的專有名稱(DN):

|

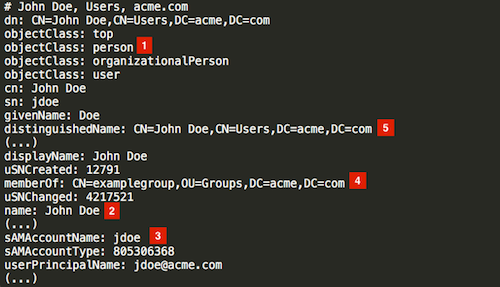

此命令執行LDAP搜索,search base設置為根域(-b "dc=acme,dc=com"),過濾器以用戶(sAMAccountNam=jdoe)為目標,返回所述用戶的屬性:

由于在這種情況下用戶的DN是CN=John Doe,CN=Users,DC=acme,DC=com[5],我們應該使用父節點DN配置用戶Search BaseCN=Users,DC=acme,DC=com。

類似地,基于memberOf屬性[4]中引用的組的DN,組Search Base的正確值應該是該值的父節點,即:OU=Groups,DC=acme,DC=com。

上述ldapsearch查詢的輸出結果還可以確定用戶架構的配置:

Object Class: person [1]

Username Attribute: name [2]

Login Attribute: sAMAccountName [3]

User Member Attribute: memberOf [4]

注意 如果組織中的AD用戶使用他們的UPN(例如

jdoe@acme.com)而不是短登錄名進行身份驗證,那么我們必須將Login Attribute設置為userPrincipalName。

還可以Search Attribute參數設置為sAMAccountName | name。這樣,通過輸入用戶名或全名,可以通過Rancher UI將用戶添加到集群/項目中。

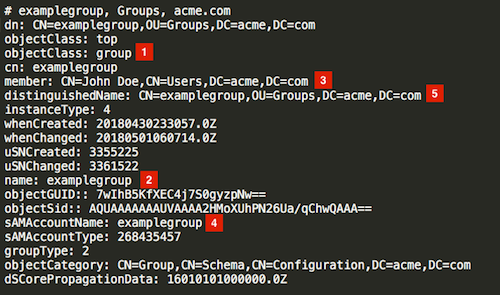

接下來,我們查詢與此用戶關聯的一個組,在這種情況下CN=examplegroup,OU=Groups,DC=acme,DC=com:

|

以上命令將顯示組對象的屬性:

Object Class: group [1]

Name Attribute: name [2]

Group Member Mapping Attribute: member [3]

Search Attribute: sAMAccountName [4]

查看成員屬性值,我們可以看到它包含引用用戶的DN。這對應用戶對象中的distinguishedName屬性。因此必須將Group Member User Attribute參數的值設置為此屬性值。以同樣的方式,我們可以觀察到用戶對象中memberOf屬性中的值對應于組的distinguishedName [5]。因此,我們需要將Group DN Attribute參數的值設置為此屬性值。

完成配置后,繼續測試與AD服務器的連接。如果測試成功,將隱式啟用使用已配置的Active Directory進行身份驗證。

注意 與在此步驟中輸入的憑據相關的AD用戶將映射到本地主體帳戶并在Rancher中分配管理員權限。因此,您應該有意識地決定使用哪個AD帳戶執行此步驟。

輸入應映射到本地主帳戶的AD帳戶的用戶名和密碼。

單擊使用Active Directory進行身份驗證以完成設置。

注意 如果LDAP服務中斷,您可以使用本地帳戶和密碼登錄。

感謝各位的閱讀!關于“rancher2.x如何配置AD域認證”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,讓大家可以學到更多知識,如果覺得文章不錯,可以把它分享出去讓更多的人看到吧!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。