您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹如何使用模塊化的Hostintel收集惡意主機的情報信息,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

今天給大家介紹的是一款模塊化的Python應用程序,廣大研究人員可使用這款工具來收集關于惡意主機的情報信息。

這款工具可以用來收集關于目標主機的各種情報信息,Hostintel以模塊化的形式進行開發,因此廣大用戶可以輕松添加新的情報源。

Hostintel通過FQDN主機名、域名或IP地址來進行主機識別。這款工具的當前版本僅支持IPv4。輸出數據為CSV格式,發動目的地為STDOUT,因此用戶可以直接保存數據或將其轉發至其他軟件。由于數據的輸出格式為CSV格式,所以廣大用戶還可以根據自己的需要來將數據導入到Excel表格或數據庫系統中。

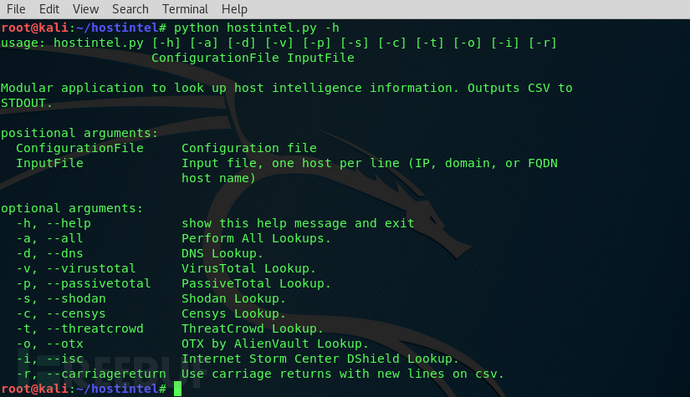

$python hostintel.py -husage:hostintel.py [-h] [-a] [-d] [-v] [-p] [-s] [-c] [-t] [-o] [-i] [-r] ConfigurationFile InputFile Modular application to look up host intelligence information. Outputs CSV toSTDOUT.This application will not output information until it has finished allofthe input. positional arguments: ConfigurationFile Configuration file InputFile Input file, one host per line (IP,domain, or FQDN host name) optional arguments: -h, --help show this help message and exit -a, --all Perform All Lookups. -d, --dns DNS Lookup. -v, --virustotal VirusTotal Lookup. -p, --passivetotal PassiveTotal Lookup. -s, --shodan Shodan Lookup. -c, --censys Censys Lookup. -t, --threatcrowd ThreatCrowd Lookup. -o, --otx OTX by AlienVault Lookup. -i, --isc Internet Storm Center DShieldLookup. -r, --carriagereturn Use carriage returns with new lines on csv.

首先,確保你計算機或安裝設備的配置文件是正確的。這里需要在配置文件中添加你的API密鑰和用戶名。在運行該工具前,你還需要安裝Python(該工具采用Python2開發,但理論上支持Python3)和Pip。在工具的使用過程中,我們還需要從GitHub上安裝各種模塊,因此git命令也是需要配置好的。對于任何一個平臺來說,使用Git來安裝軟件都是非常方便的。接下來,安裝Python依賴:

$ pip install -r requirements.txt

如果你在macOS上安裝遇到問題的話,你可能還需要使用下列命令安裝部分代碼庫:

$ pip install requests[security]

最后,我個人建議大家使用Python的virtualenv,來為該工具搭建自定義的本地Python環境:【參考資料】。

$python hostintel.py myconfigfile.conf myhosts.txt -a > myoutput.csv

該命令的輸出文件:myoutput.csv理論上可以直接導入到任意數據庫或電子表格中。

注意:如果你的網絡連接質量較差的話,工具搜索數據的時間可能會比較長。因此建議用戶在這種情況下每次只使用一個模塊,并手動進行數據導出。

我們已經在項目的“sampledata”目錄中提供了一些簡單的樣本數據。其中的IP地址、域名和主機都是隨機選取的,不針對特定組織或個人。樣本數據的使用方法如下:

$python hostintel.py local/config.conf sampledata/smalllist.txt -a >sampledata/smalllist.csv***Processing 8.8.8.8 ******Processing 8.8.4.4 ******Processing 192.168.1.1 ******Processing 10.0.0.1 ******Processing google.com ******Processing 212.227.247.242 ******Writing Output ***

$python hostintel.py local/config.conf sampledata/largerlist.txt -a >sampledata/largerlist.csv***Processing 114.34.84.13 ******Processing 116.102.34.212 ******Processing 118.75.180.168 ******Processing 123.195.184.13 ******Processing 14.110.216.236 ******Processing 14.173.147.69 ******Processing 14.181.192.151 ******Processing 146.120.11.66 ******Processing 163.172.149.131 *** ... ***Processing 54.239.26.180 ******Processing 62.141.39.155 ******Processing 71.6.135.131 ******Processing 72.30.2.74 ******Processing 74.125.34.101 ******Processing 83.31.179.71 ******Processing 85.25.217.155 ******Processing 93.174.93.94 ******Writing Output ***

關于如何使用模塊化的Hostintel收集惡意主機的情報信息就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。