您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家分享的是有關Winshark是一款什么插件的內容。小編覺得挺實用的,因此分享給大家做個參考,一起跟隨小編過來看看吧。

Winshark是一款用于控制ETW的Wireshark插件,ETW(Event Tracing for Windows)提供了一種對用戶層應用程序和內核層驅動創建的事件對象的跟蹤記錄機制。為開發者提供了一套快速、可靠、通用的一系列事件跟蹤特性。Microsoft Message Analyzer早就已經過時了,而且它的下載包早在2019年11月25日也被微軟從其官網上移除了。Wireshark建立了一個龐大的網絡協議剖析器工具庫,為了幫助廣大研究人員更好地收集和分析各種類型的網絡日志,Winshark便應運而生。

Winshark基于libpcap作為后端來捕捉ETW(Event Tracing for Windows),并且提供了一個生成器來在設備上為已知ETW生成所有的解析器。除此之外,我們害廷加了Tracelogging支持來覆蓋絕大多數的Windows操作系統日志技術。

在Winshark以及Windows系統強大功能的幫助下,我們可以在同一工具下捕捉網絡和事件日志。

支持混合所有類型的事件,包括網絡事件和系統事件;

支持針對事件日志使用Wireshark過濾功能;

支持通過進程ID來跟蹤網絡和系統日志;

支持捕捉pacp文件中的Windows日志和網絡痕跡;

通過NpEtw文件系統過濾驅動器捕捉命名管道;

在使用Winshark之前,請先安裝Wireshark。

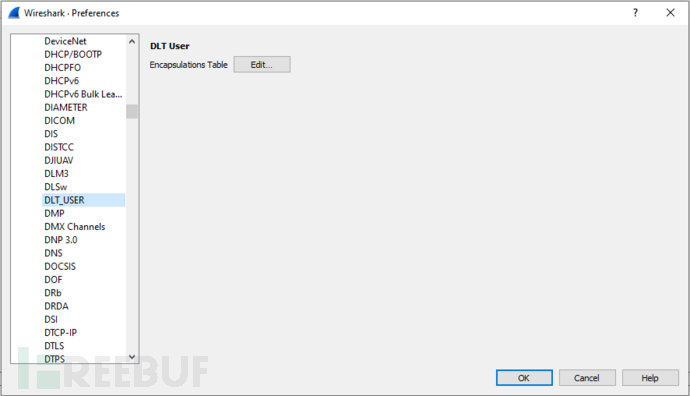

現在,你需要讓Wireshark將DLT_USER 147解釋為ETW,這是因為我們在使用之前還沒有從libpcap獲取到真實的值,之后我們才能發送一個pull請求來獲取到專門的DLT值。在這里,我們需要打開Edit控制面板中的Preferences標簽頁,選擇Protocols設置下的DLT_USER,然后點擊Edit并填寫完對話框中的信息:

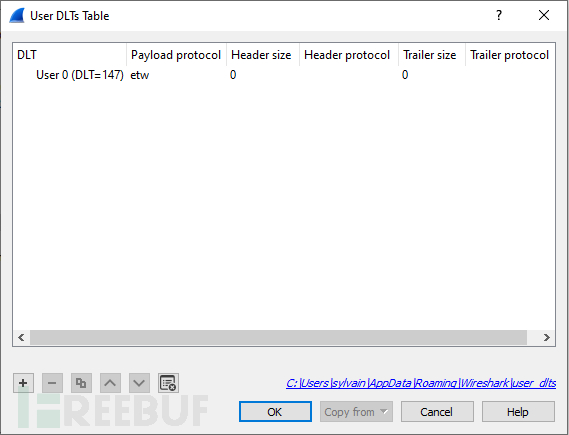

接下來,將etw值設置為DLT = 147:

Winshark由cmake驅動,工具的構建配置命令如下:

git clone https://github.com/airbus-cert/winshark --recursive mkdir build_winshark cd build_winshark cmake ..\Winshark cmake --build . --target package --config release

為了使用Winshark來捕捉網絡流量,我們需要通過netsh來激活網絡追蹤功能:

netsh.exe trace start capture=yes report=no correlation=no

接下來,創建一個跟Microsoft-Windows-NDIS-PacketCapture供應器綁定的ETW會話:

logman start Winshark-PacketCapture -p "Microsoft-Windows-NDIS-PacketCapture" -rt -ets

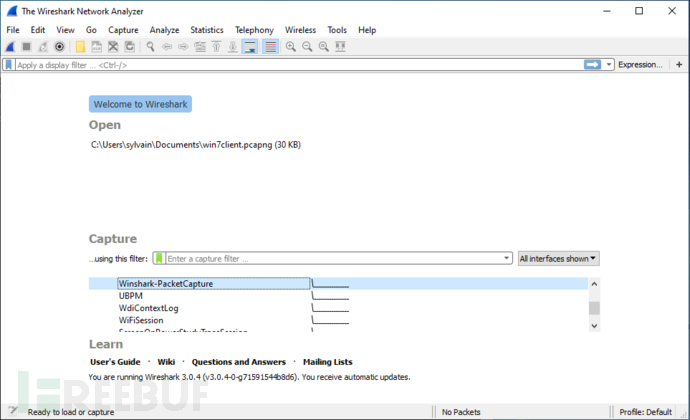

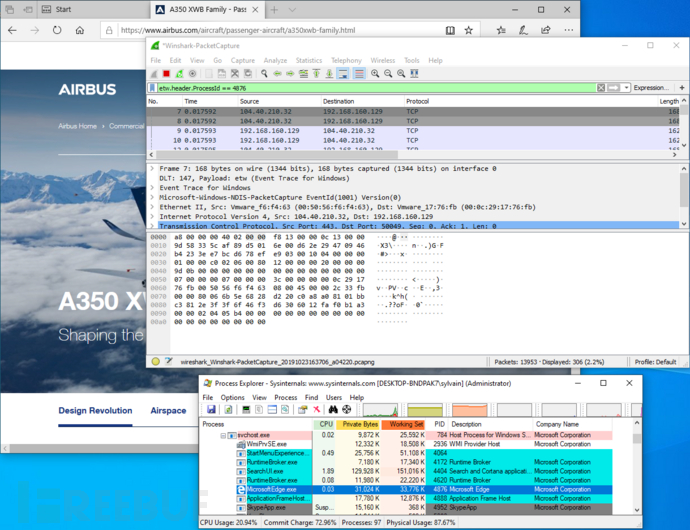

然后使用管理員權限啟動Wireshark,并選擇Winshark-PacketCapture接口:

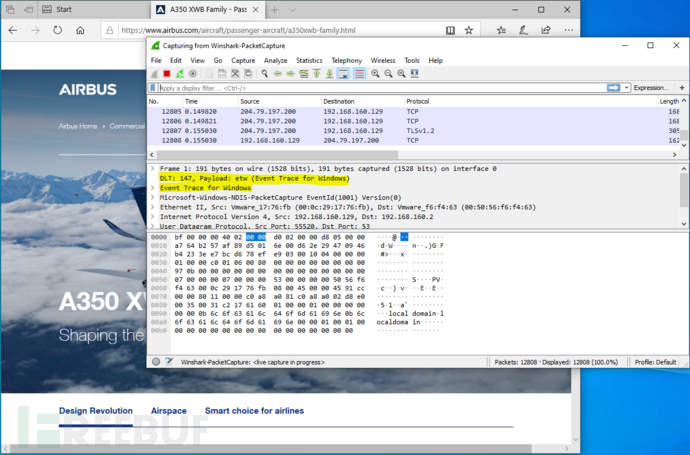

接下來,我們就可以開始捕捉網絡數據包了:

ETW利用每個數據包的Header來進行數據包標記,而Header中總會包含關于數據發送方的某些元數據,其中一個就是發送工具的進程ID。我們可以使用下列語句來配置Wireshark的過濾功能:

etw.header.ProcessId == 1234

首先,我們需要使用下列命令通過測試模式下的驅動器簽名檢測:

bcdedit /set testsigning on

接下來,安裝NpEtwSetup.msi,然后重啟設備。

然后使用管理員權限運行“C:\Program Files\Wireshark\WinsharkUpdate.bat”來更新Winshark解析器。

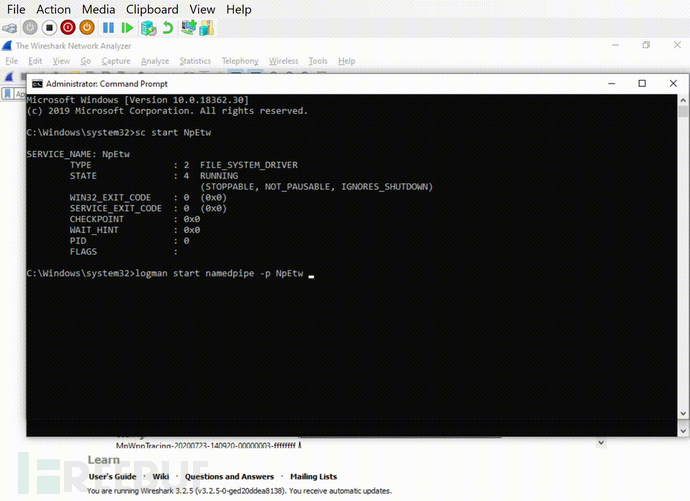

首先,使用管理員權限打開一個cmd.exe命令行窗口,然后使用下列命令開啟驅動器:

sc start NpEtw

接下來,創建一個ETW會話:

logman start namedpipe -p NpEtw -ets -rt

現在,打開Wireshark,然后選擇namedpipe會話即可。

感謝各位的閱讀!關于“Winshark是一款什么插件”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,讓大家可以學到更多知識,如果覺得文章不錯,可以把它分享出去讓更多的人看到吧!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。