您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關通過LDAP實現活動目錄枚舉的腳本集ActiveDirectoryEnumeration是怎樣的,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

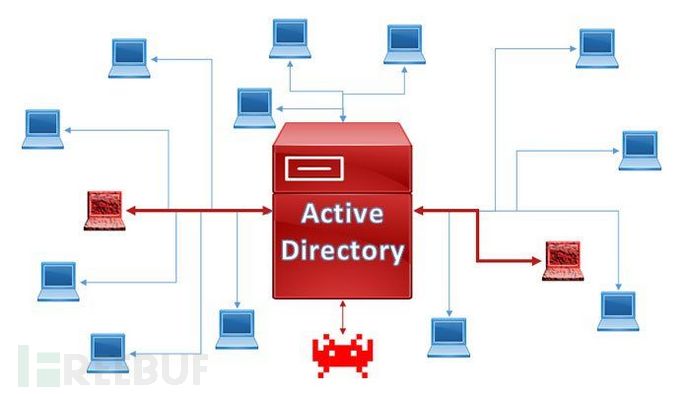

ActiveDirectoryEnumeration是一個通過LDAP實現活動目錄枚舉的腳本集,它由大量實用的工具腳本組成,可以幫助廣大研究人員通過LDAP來實現活動目錄枚舉。

ASREPRoasting

Kerberoasting

以BloodHound JSON文件導出活動目錄內容;

搜索SYSVOL中的GPO信息;

在沒有憑證的情況下執行并嘗試進一步收集活動目錄枚舉信息;

漏洞利用樣本:CVE-2020-1472;

廣大研究人員可以使用下列命令并通過pip3來安裝ActiveDirectoryEnumeration:

pip3 install ActiveDirectoryEnum python -m ade

如果我們使用的是BlackArch平臺,那么我們還可以通過pacman來下載、安裝和部署ActiveDirectoryEnum:

pacman -S activedirectoryenum

我們可以使用下列命令查看該工具的幫助信息:

python -h ade usage: ade [-h] [--dc DC] [-o OUT_FILE] [-u USER] [-s] [-smb] [-kp] [-bh] [-spn] [-sysvol] [--all] [--no-creds] [--dry-run] [--exploit EXPLOIT] ___ __ _ ____ _ __ ______ / | _____/ /_(_) _____ / __ \(_)_______ _____/ /_____ _______ __/ ____/___ __ ______ ___ / /| |/ ___/ __/ / | / / _ \/ / / / / ___/ _ \/ ___/ __/ __ \/ ___/ / / / __/ / __ \/ / / / __ `__ \ / ___ / /__/ /_/ /| |/ / __/ /_/ / / / / __/ /__/ /_/ /_/ / / / /_/ / /___/ / / / /_/ / / / / / / /_/ |_\___/\__/_/ |___/\___/_____/_/_/ \___/\___/\__/\____/_/ \__, /_____/_/ /_/\__,_/_/ /_/ /_/ /____/ /*----------------------------------------------------------------------------------------------------------*/ optional arguments: -h, --help 顯示幫助信息或退出 --dc DC 域控制器的主機名 -o OUT_FILE, --out-file OUT_FILE 輸出文件路徑,默認為空; -u USER, --user USER 需要查詢的域用戶用戶名,格式為`user@domain.org`; -s, --secure 嘗試通過LDAPS建立連接; -smb, --smb 強制枚舉所有計算機對象中的SMB共享; -kp, --kerberos_preauth 嘗試收集不需要Kerberos預認證的用戶賬號; -bh, --bloodhound 輸出數據的格式匹配BloodHound; -spn 嘗試獲取所有的SPN并執行Kerberoasting; -sysvol 搜索SYSVOL中的GPO信息 --all 運行所有的檢測項; --no-creds 以無憑證的方式執行; --exploit EXPLOIT 顯示漏洞利用PoC代碼路徑

新增的嵌入式漏洞利用組件可能會產生下列結果:

... [ WARN ] DC may be vulnerable to: [ cve-2020-1472 ] ...

$ python -m ade --exploit cve-2020-1472 Exploit for: cve-2020-1472 can be found at: https://github.com/dirkjanm/CVE-2020-1472

以上就是通過LDAP實現活動目錄枚舉的腳本集ActiveDirectoryEnumeration是怎樣的,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。