您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹如何輕松拿下CNVD原創漏洞證書,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

事件型漏洞必須是三大運營商(移動、聯通、電信)的中高危漏洞,或者黨政機關、重要行業單位、科研院所、重要企事業單位(如:中央國有大型企業、部委直屬事業單位等)的高危事件型漏洞才會頒發原創漏洞證書。

這里我們主要介紹通用型漏洞證書獲取方式,通用型發證要求為中高危漏洞且漏洞評分不小于4.0(這里說白了就是低危不發證),通用型證書獲取方式需要滿足兩個條件:

1)需要給出漏洞證明案例至少十起(例如:一個建站平臺下的十個網站都存在SQL注入,你就需要提供這十個網站的URL,具體漏洞復現方式需要在你上傳的doc文件中至少詳細復現3~5個,剩下的只需要將URL附上即可)。

2)發現的漏洞相應的公司規模要以及注冊資金要相應比較多,反之可能提交的漏洞會被打下來(CNVD要求公司的注冊資金必須不小于五千萬,但在實際情況中可能不需要這么多,只要不是太小的公司就可以)。

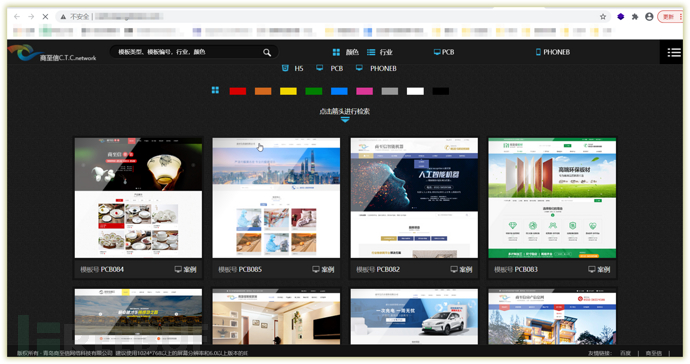

在我們日常挖洞的過程中可能已經錯過了很多次拿證的機會,所以想拿到證書一定要細心,在網站的下面我們很容易看到一個技術支持類的字眼,這里可能就是提供技術支持的廠商,可能是建站平臺也可能是別的什么公司。

通過Google搜索廠商我們很容易就可以找到這個廠商,發現其是一個建站平臺,因為上面網站存在SQL注入,所以使用過這個建站平臺模板的網站都有可能存在注入,這就是一個拿證思路。是不是有一種錯過十萬本證書的感覺......

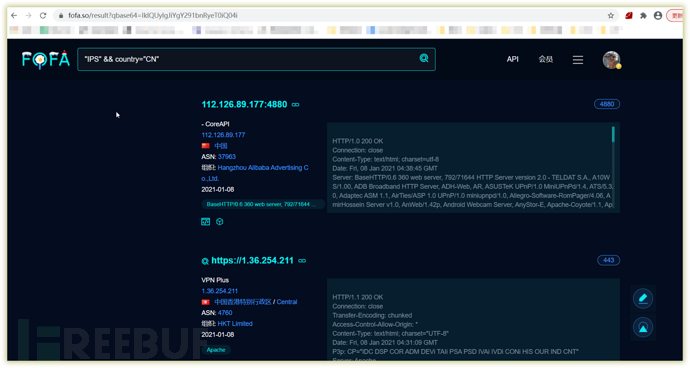

這里我們一定要用好Google 、Fofa等搜索引擎,了解這些搜索引擎的語法規則。因為這些搜索引擎可以讓我們快速發現漏洞,大大節省我們工作量。

各大廠商的產品在出廠時大多都設置了弱口令,而且大多數產品包括安全產品都不會設置登錄后強制修改密碼,所以很多安全產品或者網絡設備都存在弱口令的問題,這時我們就可以通過Fofa來搜索一些做了外網映射的設備。

通過FOfa我們可以找到安全產品,我們通過Google 搜索我們可以找到對應設備的弱口令,運氣好的話admin/admin就進去了......,然后我們就可以通過特定搜索某些設備來收集十個以上可以用弱口令登錄的就可以提交CNVD了,大佬的話可以通過弱口令進去發現更多更有價值的漏洞。

這種方式就需要有一定的代碼審計功底,并不適合小白。但是通過后期的不斷努力,也一定可以實現的,畢竟打工人也是有夢想的!!!

通過發現網站中使用的網站框架或者CMS,我們可以從GitHub或者Google等搜索引擎 拿到網站源碼進行代碼審計發現代碼中存在的漏洞。

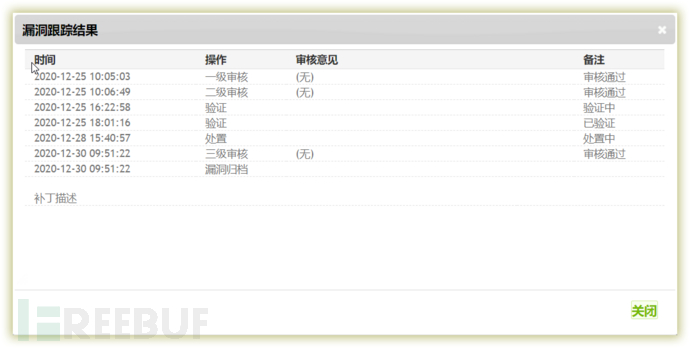

CNVD證書下發流程分為:一級審核、二級審核、漏洞驗證、漏洞處置、三級審核、漏洞歸檔

這里三級審核是CNVD對你提交漏洞進行復現的過程,也是最重要的一步,一般一審和二審都會通過,拿不拿的到證書關鍵就在于三級審核是否能通過,只要通過三級審核基本證書就到手了。

現在CNVD審核好像變快了,從提交漏洞到拿到證書一般周期為半個月左右。

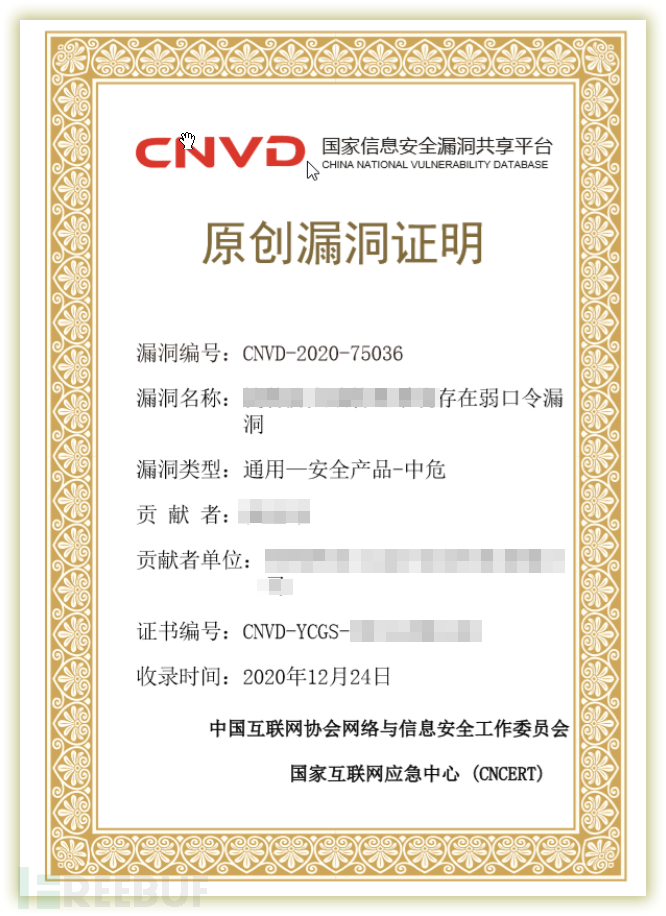

最后附上兩張剛拿到的證書助助興

關于如何輕松拿下CNVD原創漏洞證書就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。