您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹Apache Tomcat WebSocket拒絕服務漏洞的EXP復現是怎樣的,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

最近看到很多利用Weblogic未授權命令執行漏洞(CVE-2020-14882/14883)而產生的新的挖礦姿勢和webshell上傳的姿勢,使得筆者在看到Apache Tomcat WebSocket拒絕服務漏洞(CVE-2020-13935)這個時,不禁想去EXP復現下。

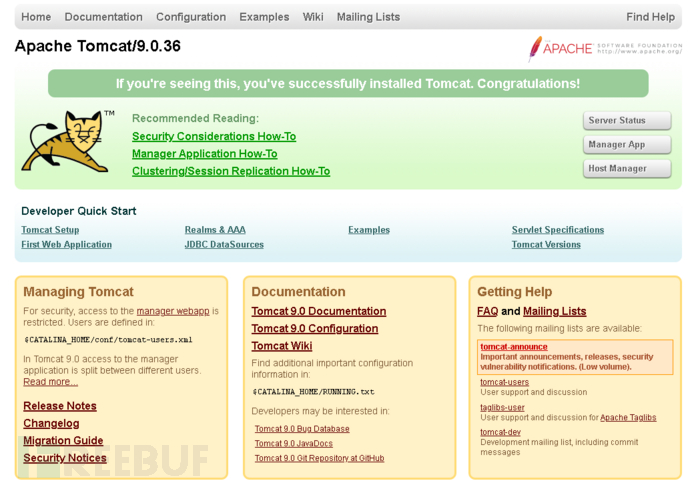

通過docker快速搭建tomcat9.0.36版本,效果如下:

根據https://github.com/RedTeamPentesting/CVE-2020-13935

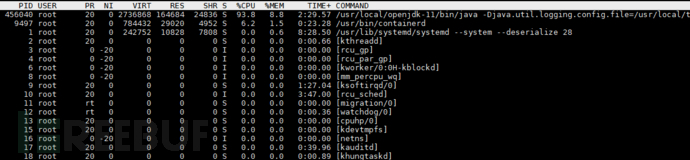

運行命令

go run main.go ws://localhost/examples/websocket/echoProgrammatic

可以看到cpu立即被占滿

Apache Tomcat 10.0.0-M1~10.0.0-M6

Apache Tomcat 9.0.0.M1~9.0.36

Apache Tomcat 8.5.0~8.5.56

Apache Tomcat 7.0.27~7.0.104

-升級到Apache Tomcat 10.0.0-M7+

-升級到Apache Tomcat 9.0.37+

-升級到Apache Tomcat 8.5.57+

關于Apache Tomcat WebSocket拒絕服務漏洞的EXP復現是怎樣的就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。